Hacker, Hacker di stato e Cybercriminali: i cyber attaccanti si sono evoluti, sono diventati vere e proprie aziende criminali. Chi sono oggi i Threat Actors che minacciano i nostri dati.

Non ci sono più gli hacker di una volta…

Una volta c’erano gli hacker e il loro spirito goliardico.

Il termine “hacker” deriva dal verbo to hack, che significa “tagliare”, “fare a pezzi”, “sminuzzare”, “aprirsi un varco”. Dal suo originario significato, la parola è stata successivamente ripresa al Massachusetts Institute of Technology (MIT) di Boston negli anni ’50 per indicare semplicemente un’infrazione del regolamento interno: sfidare i divieti per accedere ai tunnel sotterranei come scorciatoie tra i padiglioni del campus (si parlava infatti di “tunnel hacking”).

Qui nacque l’etica hacker, ovvero una sorta di “manifesto programmatico”, che non poteva non far presa sullo spirito libertario di quegli anni.

Ieri come oggi, l’hacking è “vedere oltre”, esplorazione, manipolazione, comprendere le cose come sono fatte dentro per trovarne i difetti (i “bug”) e migliorarle, attraverso intuizione e genio ed arte.

Per questo il concetto di hacking non dovrebbe essere inteso con un’accezione solo negativa, occorre fare qualche distinzione tra le differenti categorie di hacker:

- white hat hacker o “hacker etici”: sono quelli “buoni”, che usano la loro competenza informatica in modo legale per scoprire le vulnerabilità di un software (p.es. con penetration test) e segnalarle – anche a pagamento! – all’azienda produttrice.

- black hat hacker o “hacker immorali”: usano le loro conoscenze con intenti criminali e per ottenere un illecito profitto.

Quello che intendiamo qui evidenziare è come è cambiata la figura dell’hacker negli anni, con riferimento soprattutto al cyber crime e quindi ai black hat hacker.

Ancora oggi, nell’immaginario collettivo e in tutti i film di genere, l’hacker è visto come un giovane, con la felpa scura e il cappuccio, chino sulla tastiera: il classico “nerd”. Dimentichiamoci questa figura, perché non esiste più!

Gli hacker “lupi solitari” che abbiamo conosciuto agli albori dell’informatica di massa, gli “smanettoni” che hackeravano per divertimento o per ribellione, che ci inviavano virus più naïf che dannosi, oggi sono stati sostituiti da vere e proprie organizzazioni criminali che hanno l’obiettivo di fare soldi e rubare dati e per raggiungere i loro scopi criminali fanno ricerca e sviluppo, come un’azienda. Queste sono composte da molte persone, ciascuna con ruoli e funzioni precise e si sono dotate di una struttura organizzativa ed un business model come vere e proprie aziende.

Gli attacchi richiedono poi la conoscenza accurata dell’interfaccia o dell’applicazione da attaccare e una localizzazione perfetta nelle lingue del soggetto attaccato. Servirà poi confezionare attacchi (in genere con e-mail o messaggi) che risultino credibili ed accattivanti: ecco allora che nella Cybercrime S.p.A. compare anche la figura dello psicologo. Per questo gli attacchi che riceviamo attraverso e-mail di phishing sono sempre meno rudimentali, anzi spesso queste e-mail risultano difficilmente distinguibili da quelle vere! La leggenda del “cattivo italiano” ormai non è più credibile.

Ed infine, anche i cybercriminali hanno scoperto l’importanza della comunicazione!

Li abbiamo visti rilasciare comunicati stampa, per esempio, nell’attacco a Colonial Pipeline di maggio 2021 da parte del gruppo Dark Side.

I gruppi hacker più attivi negli ultimi anni

Parlare di gruppi cyber criminali negli anni più recenti, significa parlare soprattutto di ransomware, perché questa è diventata ormai la minaccia più diffusa, la più temuta dalle aziende e la più redditizia per gli attaccanti.

Come abbiamo spiegato in questo articolo, secondo il Rapporto Clusit 2021 i Ransomware nel 2020 hanno rappresentato il 67% di tutti gli attacchi malware.

Secondo Cybersecurity Ventures nel 2021 si è verificato nel mondo un attacco ransomware ogni 11 secondi, con un danno complessivo per le aziende pari a circa 20 miliardi di dollari in un anno.

Vediamo quali sono i gruppi che sono stati particolarmente attivi nel diffondere ransomware. In alcuni casi sono stati responsabili di attacchi clamorosi, che hanno colpito organizzazioni importanti con richieste di riscatto (ransom) che hanno toccato le decine di milioni di dollari.

- REvil/Sodinokibi: è apparso nel 2019, probabilmente come spin-off dello scomparso GandCrab. Prende il nome dal film “Resident Evil”. Si colloca con molta probabilità nella federazione russa, non sembra essere collegato ad entità politiche o governative. È stato tra i più attivi nel modello “ransomware as a service” (RaaS). Nelle statistiche, le vittime di REvil costituiscono l’11% del totale di tutti gli attacchi. È autore della più alta richiesta di riscatto del 2021 (70 milioni di dollari nell’attacco a Kaseya). Ha colpito anche JBS S.A., la più grande azienda di lavorazione della carne del mondo. Nel settembre 2021 la società di cybersecurity Bitdefender ha annunciato la disponibilità di un decryptor universale per il ransomware REvil/Sodinokibi.A gennaio 2022 un’operazione di FSB, il servizio segreto russo, ha arrestato in Russia 14 membri del gruppo REvil, smantellando in modo definitivo la banda. L’operazione è stata molto pubblicizzata dalla Russia stessa, probabilmente per cercare di dimostrare – soprattutto verso gli Stati Uniti – il loro impegno a combattere il cyber crime. L’agenzia FSB ha dichiarato di aver agito dopo aver ricevuto informazioni sulla banda REvil dagli Stati Uniti.

- Ryuk: da agosto 2018, in lingua russa. Molto aggressivo, con attacchi mirati a grandi organizzazioni e con richieste di riscatto in genere assai elevate. Uno dei primi gruppi che ha sviluppato i programmi di affiliazione RaaS. In Italia ha colpito la Bonfiglioli SpA (giugno 2019).

- Maze: da maggio 2019. Ha introdotto la double extorsion (doppia estorsione, con minaccia di rendere pubblici i file). Gli attacchi di Maze sono continuati fino a settembre 2020, quando il gruppo ha annunciato la chiusura delle attività. Potrebbe – in realtà – essere rinato sotto altri nomi.

- Ragnar Locker: apparso per la prima volta nel 2019, è diventato noto nella prima metà del 2020, quando ha colpito grandi organizzazioni. Anche questo pratica in modo aggressivo la double extorsion. Responsabile dell’attacco a Campari (2020) con richiesta di riscatto di 15 milioni di dollari. Sembra che abbia aderito al cartello del ransomware Maze, questo fa pensare ad una collaborazione tra i due gruppi.

- DoppelPaymer: apparso nel 2019, sembra essere l’erede dell’ormai defunto ransomware BitPaymer (chiamato anche FriedEx). Ha colpito anche l’Italia, soprattutto nelle Pubbliche Amministrazioni. Tra le vittime il Registro Scolastico, il Comune di Caselle Torinese, il Comune di Rho, la USL Umbria 2 ed il Comune di Brescia. In America ha attaccato la compagnia petrolifera statale messicana Mexico’s Pemex Oil (novembre 2019) e la città di Torrance dell’area metropolitana di Los Angeles, con richiesta di riscatto di 100 bitcoin (689.147 dollari) e 200 GB di dati esfiltrati. Ha colpito anche la contea di Delaware, Pennsylvania (500.000 dollari il riscatto pagato).

- DarkSide: di provenienza russa, famoso per l’attacco all’oleodotto Colonial Pipeline in USA (maggio 2021). Ne abbiamo parlato in questo articolo.

- Lockbit: da febbraio 2020, di matrice russa. Ha un modello di business molto evoluto con un programma di affiliazione RaaS. Si ritiene che abbia almeno 30 affiliati, ciascuno dei quali genera una media di 70÷80 attacchi.

- Conti: gruppo apparso nel luglio 2020, probabilmente da una scissione da Ryuk. È un gruppo fortemente organizzato con modelli di business mediante programmi di affiliazione, con metodi di reclutamento basati sulle capacità tecniche dei suoi affiliati. Molti attacchi recenti in Italia, tra cui nel 2021 la San Carlo (azienda alimentare famosa per le patatine) ed il Comune di Torino. Si è apertamente schierato con la Russia nell’attacco all’Ucraina.

- RansomExx: il ransomware che ha colpito ad inizio agosto 2021 la Regione Lazio.

- Everest: una gang ransomware relativamente recente comparsa nel dicembre 2020. Nota soprattutto per l’attacco alla SIAE (ottobre 2021), la Società Italiana Autori ed Editori, della quale sono stati pubblicati i dati personali relativi agli associati (soprattutto cantanti).

I gruppi hacker collegati agli stati

I gruppi hacker (ma sarebbe più corretto definirli “cybercriminali”) che abbiamo precedentemente elencato hanno tutti come scopo quello di rubare denaro, soprattutto attraverso l’estorsione mediante ransomware. Li possiamo definire bande “private”, anche se talvolta tra loro collegate. Ma non sono questi le uniche minacce.

Esistono anche gruppi hacker cosiddetti state-sponsored, cioè collegati – più o meno direttamente – a stati e governi.

Oggi la guerra non si combatte solo nei tradizionali spazi di guerra (terra, mare, cielo), ma si gioca nel “cyberspazio”, che è stato dichiarato dalla NATO nel summit 8-9 luglio 2016 il quinto dominio di guerra dopo aria, terra, mare e spazio.

Questa guerra, definita “cyberwarfare”, si combatte in modo non dichiarato e sotterraneo ed a farla sono gli stati stessi, attraverso gruppi appositamente creati.

A condurla sono gruppi che si ritiene siano collegati ai governi stessi, anche se non sempre se ne ha la prova certa. Un vantaggio del cyberwarfare è proprio la difficoltà di attribuzione dell’attacco, essendo facile per l’attaccante nascondere le sue tracce.

Questi gruppi hacker state-sponsored sono classificati con nomi che talvolta vengono loro assegnati dalle società di cybersecurity. Per questo allo stesso gruppo possono corrispondere più denominazioni. In genere, per capire che si tratta dello stesso gruppo si fa riferimento alle TTP (Tecniche, Tattiche e Procedure) che tipicamente ogni gruppo utilizza e che rappresentano la sua “firma comportamentale”.

Una delle classificazioni più diffuse è quella con la sigla APT seguita da un numero, come vedremo.

Un’altra nomenclatura utilizzata è quella di associare ai gruppi di una nazione il nome di un animale: abbiamo quindi i Bear (Russia), i Panda (Cina), i Kitten (Iran), i Cobra (Nord Corea).

Una classificazione completa e molto dettagliata di tutti questi gruppi è consultabile sul sito del Mitre a questo link: https://attack.mitre.org/groups/

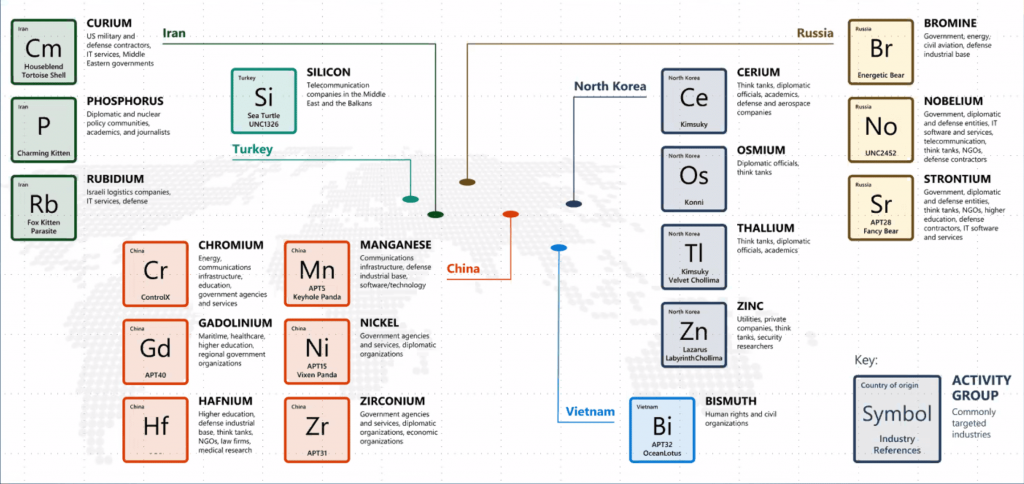

Microsoft classifica i gruppi state-sponsored utilizzando la tavola periodica degli elementi: come si può vedere nell’immagine sottostante, ad ogni gruppo è associato il nome di un elemento chimico, con l’indicazione anche delle altre denominazioni che sono state date da altri analisti di sicurezza.

Vediamo alcuni tra i gruppi state-sponsored più famosi:

RUSSIA

- Fancy Bear (aka: APT28, Pawn Storm, Sofacy, Sednit, Strontium) probabilmente collegati ai servizi segreti russi militari del GRU. L’azione probabilmente più famosa di Fancy Bear è stata l’attacco nel 2016 del Comitato nazionale democratico degli Stati Uniti e alla campagna di Hillary Clinton, che avrebbe influito sui risultati delle elezioni presidenziali statunitensi. Si ritiene che Fancy Bear sia collegata al gruppo hacker Guccifer 2.0.

- Cozy Bear (aka: APT29, The Dukes, Nobelium), probabilmente collegato ai servizi segreti esteri della Russia (SVR). Collegato o affiliato ad altri gruppi: Dark Halo, StellarParticle, Nobelium, UNC2452, Yttrium, The Dukes. Nell’aprile 2021, i governi degli Stati Uniti e del Regno Unito hanno attribuito a Cozy Bear l’operazione di compromissione della catena di approvvigionamento della società americana SolarWinds.

CINA

- Deep Panda (aka: Shell Crew, WebMasters, KungFu Kittens e PinkPanther). Alcuni analisti ritengono che Deep Panda e APT19 siano lo stesso gruppo.

- Mustang Panda (aka: RedDelta, Bronze President). Ha preso di mira enti governativi, non profit, religiosi e altre organizzazioni non governative negli Stati Uniti, in Germania, Mongolia, Myanmar, Pakistan e Vietnam, tra gli altri.

- Hafnium: è un gruppo probabilmente sponsorizzato dal governo cinese, attivo almeno dal gennaio 2021. Hafnium prende di mira principalmente entità negli Stati Uniti attraverso una serie di settori industriali. È considerato il responsabile dell’attacco ai server di Microsoft Exchange di inizio 2021.

- Vixen Panda (aka: APT15, Nickel): specializzato in attacchi ad agenzie governative ed organizzazioni diplomatiche.

- Keyhole Panda (aka: APT5, Manganese): specializzato in attacchi ad infrastrutture, impianti industriali.

IRAN

- Elfin (aka: APT33, Holmium). Gruppo iraniano che ha effettuato operazioni almeno dal 2013. Il gruppo ha preso di mira organizzazioni in diversi settori negli Stati Uniti, Arabia Saudita e Corea del Sud, con un particolare interesse nei settori dell’aviazione e dell’energia, soprattutto impianti petroliferi.

- OilRig (aka: APT34, Helix Kitten). Gruppo iraniano che è presente almeno dal 2014 e concentra le sue operazioni in Medio Oriente. FireEye ritiene che il gruppo operi per conto del governo iraniano

- MuddyWater (aka: Mercury, Static Kitten, Seedworm). Ha preso di mira principalmente le nazioni del Medio Oriente, ma anche quelle europee e nordamericane. Le vittime del gruppo sono principalmente nei settori delle telecomunicazioni, del governo (servizi IT) e del petrolio.

- Pioneer Kitten (aka: UNC757, Fox Kitten, Parisite, Rubidium). Si sospetta che sia collegato al governo iraniano. Attivo almeno dal 2017 contro entità in Medio Oriente, Israele, Nord Africa, Europa, Australia e Nord America. Ha preso di mira impianti industriali, tra cui petrolio e gas, tecnologia, governo, difesa, sanità, produzione e ingegneria.

NORD COREA

- Lazarus Group (aka: APT38, Guardians of Peace, BeagleBoyz, Hidden Cobra, Zinc). Finanziato e gestito dal regime nordcoreano il gruppo non compie attacchi militari verso altri stati, ma ha principalmente lo scopo di raccogliere denaro (in modo ovviamente illegale) per finanziare il regime ed aggirare le sanzioni a cui è sottoposta la Nord Corea. Secondo gli analisti almeno settemila nordcoreani lavorano in questo cyber dipartimento governativo. Il primo attacco di cui si ha evidenza è l’operazione “Flame” del 2007 con un sabotaggio della rete informatica della Corea del Sud Nel 2013 ha compiuto una serie di attacchi coordinati contro istituzioni finanziarie sudcoreane.

Banche e istituzioni finanziarie sono sempre il principale obbiettivo. Famoso soprattutto per l’attacco alla Banca Centrale del Bangladesh del 2016 (il più grande furto informatico di sempre, 82 milioni di dollari rubati) ed alla Sony Pictures Entertainment nel novembre 2014.

© Copyright 2022 Giorgio Sbaraglia

All rights reserved

Quest’opera è distribuita con Licenza Creative Commons Attribuzione – Non commerciale – Non opere derivate 4.0 Internazionale.