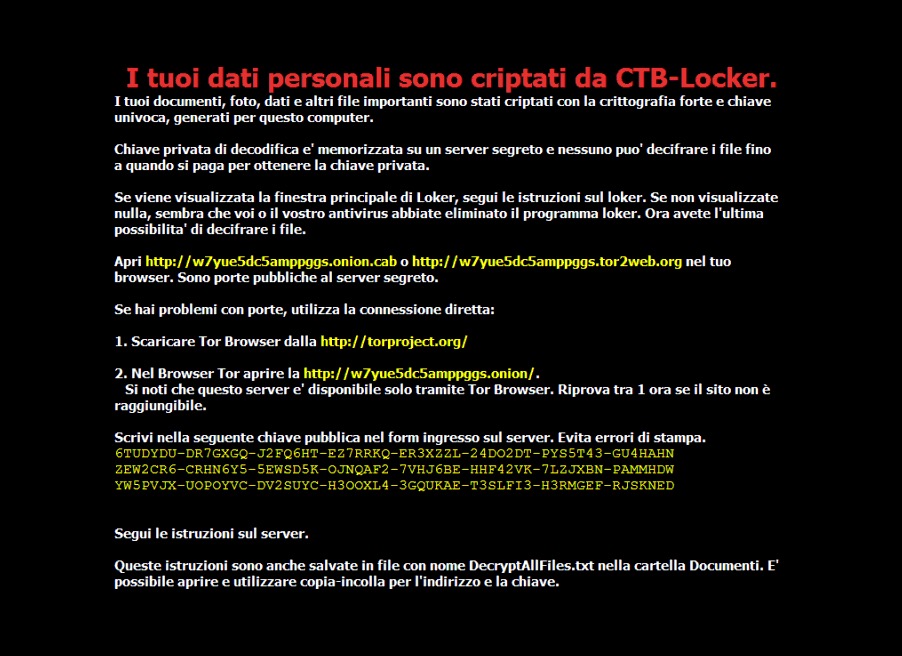

Se sullo schermo del nostro computer compare un’immagine come questa:

è il segnale che un ransomware ha colpito ed ora ci presenta – come una sentenza – la richiesta di riscatto (in inglese “ransom“). Cosa possiamo fare ora?

Quando compare questo messaggio (in genere è un file immagine, comunque i cybercriminali fanno in modo che sia ben visibile, spesso viene inserito in ogni cartella che è stata criptata) significa che il ransomware ha già concluso il processo di criptazione dei nostri files. I dati sono stati sequestrati ed ora bisogna decidere cosa fare.

Solo in questo momento ci si rende conto di quanto i nostri dati siano importanti: per un’azienda i propri dati valgono di più degli stessi asset materiali. Senza dati un’azienda non è più nulla ed infatti ci sono casi in cui aziende colpite da ransomware hanno dovuto chiudere!

Secondo una ricerca effettuata da Kaspersky Lab, nel 2016 un’azienda su cinque, nel mondo, ha subito un incidente a seguito di un attacco ransomware. I numeri riportati da Kaspersky sono veramente impressionanti:

- Nel 2016 è stato colpito dal ransomware il 42% delle imprese di piccole e medie dimensioni.

- Il 32% di esse ha pagato il riscatto.

- Una su cinque (20%), tuttavia, anche dopo aver pagato, non ha riavuto i propri file.

- Il 67% delle imprese bersagliate dal ransomware ha perso almeno una parte dei propri dati aziendali, se non tutti quanti.

- Un’impresa su quattro, infine, ha impiegato varie settimane nel cercare di ripristinare l’accesso ai propri file.

Ho già spiegato come evitare di essere colpiti da un attacco Ransomware, in un mio precedente articolo. Le buone regole per non cadere in questa micidiale trappola sono in fondo semplici e – come ho detto – non occorre essere un “mago dell’informatica” per riuscire a metterle in pratica. Tuttavia la scarsa consapevolezza della maggioranza degli utenti rende possibile il successo di questi malware. E talvolta può capitare anche all’utente più attento un momento di distrazione… ed a questo punto il disastro è fatto!

COSA POSSIAMO FARE ORA?

Durante e dopo un attacco ransomware ci sono alcune attività prioritarie, da fare rapidamente, prima di procedere al “recovery plan”:

- Individuare QUALE È la macchina colpita (il cosiddetto “paziente zero”) e disconnetterla immediatamente dalla rete (anche da reti Wi-Fi o Bluetooth).

- Scollegare eventuali dispositivi di memorizzazione quali USB o dischi rigidi esterni.

- Determinare esattamente quanta parte dei dati è stata compromessa: cartelle locali (condivise o non condivise), archiviazione di rete, dischi rigidi esterni, archiviazione in cloud (Dropbox, Google Drive, Microsoft Onedrive, ecc.).

- Non cancellare o “ripulire” nessun file. Non far girare neppure programmi antivirus. Questo potrebbe compromettere le successive attività di recupero, soprattutto se si decidesse di pagare il riscatto: in questo caso il ransomware deve essere in grado di ricostruire l’elenco dei file criptati per poterli decriptare.

- Individuare il tipo di ransomware che ha colpito: in genere l’attaccante ce lo comunica (assieme alla richiesta di riscatto). Una ricerca in rete potrebbe aiutarci a conoscere meglio le caratteristiche specifiche di quel ransomware e fare le scelte più opportune.

Fatta l’analisi dell’attacco, ora le scelte possibili sono sostanzialmente quattro:

- Ripristinare i file da un backup (la soluzione migliore).

- Cercare un “decryptor” in rete per decriptare i file (funziona solo in alcuni casi).

- Non fare nulla e perdere i propri dati.

- Pagare il Riscatto (“Ransom”).

Esaminiamo ora in dettaglio ciascuna opzione:

1) Ripristinare i file da un backup

È la soluzione migliore, l’unica che dovrebbe essere presa in considerazione se abbiamo operato con attenzione e ci siamo organizzati con una corretta gestione di salvataggio periodico dei nostri dati. Ovviamente per fare un ripristino è necessario avere una copia di backup che sia disponibile, recente e funzionante. Troppo spesso incontro aziende che “credevano” di avere il backup, ma che quando hanno cercato di fare il ripristino hanno scoperto che:

- il backup è vecchio di mesi,

- il backup è incompleto,

- il disco contenente l’unico backup non funziona più (“è morto… proprio ora”),

- il backup che doveva essere stato fatto, in realtà non ha girato perché qualcuno si è “dimenticato” di fare “qualcosa”.

Queste situazioni non dovrebbero esistere, ma purtroppo posso dire – per esperienza personale – che si verificano più spesso di quello che si pensi.

Anche nello scenario peggiore di mancanza di un backup, conviene fare un’indagine approfondita che ci potrebbe far recuperare copie dei file più importanti. Potremmo recuperarli dal cloud (Dropbox ed altri cloud ci possono aiutare, perchè prevedono il “versionamento” dei file, quindi si può recuperare una versione precedente, non cancellata dal ransomware. Si tratta comunque di un procedimento che richiede molto tempo), da email o dalle Shadow Copies di Windows (se il malware non le ha cancellate).

Se abbiamo operato bene e siamo in possesso di un backup utilizzabile, occorre però procedere ad una BONIFICA della macchina (o delle macchine) infettate, prima del ripristino dei dati. La bonifica può essere fatta con più scansioni antivirus per assicurarsi che il software dannoso sia stato rimosso, ma per essere certi al 100% che non ci siano più tracce di qualsiasi tipo di malware, è consigliabile procedere ad una formattazione completa della macchina attaccata. Solo a questo punto si può procedere al ripristino dei dati da backup.

2) Cercare un “decryptor” in rete per decriptare i file

La grande proliferazione delle varietà di ransomware nel corso di questi ultimi 2-3 anni ha fatto sì che i maggiori vendor di sicurezza mondiali abbiamo cercato di trovare gli “antidoti” a questi malware. Ed in alcuni casi ci sono anche riusciti: per alcune versioni di ransomware meno recenti sono stati creati (e resi disponibili in rete) programmi e tool in grado di recuperare i file crittografati. Si tratta comunque di procedure non elementari e spesso complesse, che raramente hanno successo con i ransomware più recenti e meglio realizzati. Dopo tutto, anche gli hacker leggono gli stessi blog e forum di sicurezza e aggiornano i loro prodotti per renderli inattaccabili ai decrypter. Per esempio: le prime versioni di Petya avevano punti deboli nella chiave di cifratura e questo permetteva di ricavare la chiave crittografica. Nelle versioni successive gli hacker hanno chiuso questa falla. Anche il ransomware TeslaCrypt (uno dei più diffusi) aveva delle debolezze che permettevano di recuperare la chiave privata con alcuni tools appositi (TeslaDecoder, TeslaCrack, ecc.). Dalla versione 3.0 di TeslaCrypt questo difetto è stato eliminato e la crittografia AES 256 bit ha reso impossibile qualsiasi recupero della chiave di decriptazione.

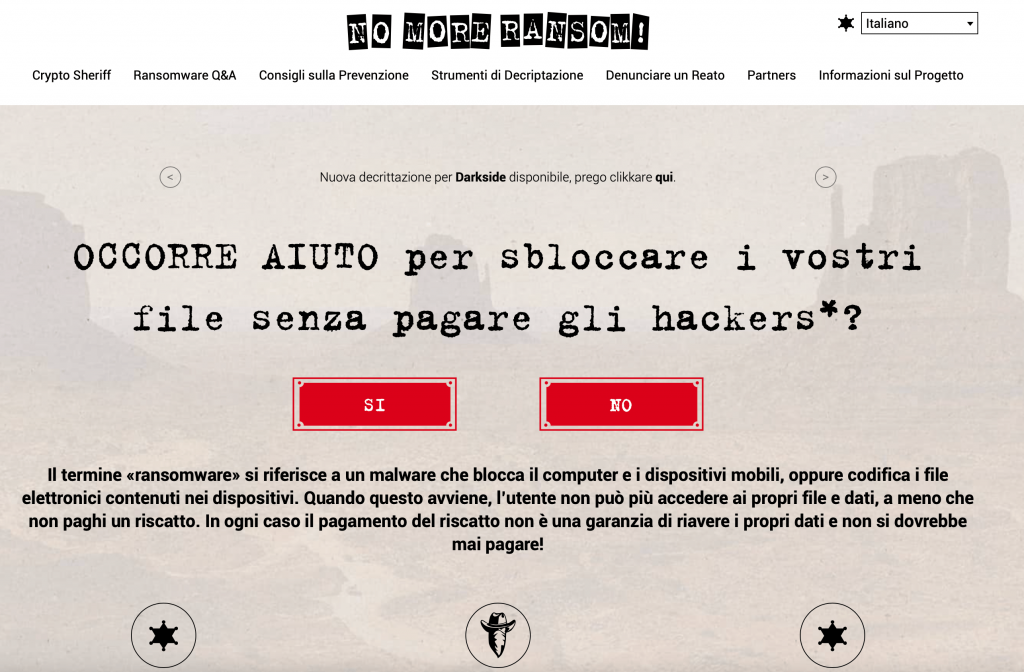

Quindi questa opzione ha basse probabilità di successo (praticamente nessuna se la cifratura è stata fatta con algoritmi di crittografia forte come AES 256, Salsa20 o altri), ma può valere comunque la pena di tentare una ricerca in rete per cercare il decryptor che ci risolve i problemi. Consiglio di provare con il sito ID Ransomware (che potrebbe dare utili indicazioni) e soprattutto con il sito “No More Ransom!”.

Questo sito è stato creato nel luglio 2016 dal National High Tech Crime Unit della polizia olandese (Politie), dall’European Cybercrime Centre (EC3) dell’Europol, da Kaspersky e McAfee, con l’obiettivo di aiutare le vittime del ransomware a recuperare i loro dati criptati, senza dover pagare i criminali.

È gratuito e soprattutto affidabile: si può accedere alla pagina “Crypto Sheriff” e caricare un campione di file criptato, oppure l’indirizzo e-mail, l’URL della pagina web, dell’indirizzo di bitcoin o .onion che appare nella richiesta di riscatto. Su queste informazioni “No More Ransom!” sarà in grado di verificare se esiste un decryptor in grado di decrittare i file (senza pagare il riscatto!). Nel caso vi sia una soluzione, viene fornito il link per scaricarla, in modo da effettuare la decriptazione.

Consiglio di utilizzare questo sito, se abbiamo necessità di cercare un decryptor. Sconsiglio invece di ricorrere a siti trovati sul web che promettono di decriptare i nostri file: esistono numerosi siti truffaldini dai quali rischiamo di scaricare non un decryptor, ma un altro malware!

3) Non fare nulla e perdere i propri dati

Non è una scelta entusiasmante e quasi mai la si può fare. A meno che i dati criptati non siano veramente di scarsa importanza. Anche se dovessimo optare per questa soluzione, consiglio comunque di:

- Togliere dalla macchina il disco con i file compromessi e metterlo da parte: potrebbe succedere che in futuro qualcuno riesca a trovare il decryptor per decifrare quei nostri file, che potrebbero essere recuperati. Potrebbero passare mesi, ma potrebbe accadere…

- Oppure (per lo stesso motivo) fare un backup dei file crittografati e poi bonificare comunque la macchina.

4) Pagare il Riscatto

È ovviamente la soluzione peggiore, quella alla quale non si dovrebbe mai arrivare. Diciamo intanto che pagare il riscatto (si tratta di un’estorsione a tutti gli effetti) non è reato: esistono pareri giuridici che ce lo confermano. Ma tuttavia se paghiamo alimentiamo la criminalità e la rendiamo ancora più ricca e forte: se nessuno pagasse, questo fenomeno si estinguerebbe.

Esistono casi nei quali le aziende hanno scelto di pagare, perchè questa soluzione era più economica e veloce rispetto ad un’onerosa e lunga procedura di ripristino dei dati (pur in presenza di un backup).

Ma anche pagando non si ha nessuna garanzia di riavere i propri dati: ricordiamoci sempre che dall’altra parte ci sono dei criminali. Come ho detto precedentemente, anche pagando esiste un 20% di probabilità che non ci venga data la chiave di decriptazione. Oppure ci potrebbe arrivare un’ulteriore richiesta di denaro. È già accaduto: il caso più famoso è quello del Kansas Heart Hospital in Wichita (Kansas), ne parlo in questo articolo.

Se comunque si decide di pagare il riscatto, i passi da fare sono in genere questi (con piccole varianti a seconda del tipo di malware che ci ha colpito):

- Leggere le istruzioni che ci sono state inviate con la richiesta di riscatto: serve per capire qual è l’importo richiesto (quasi sempre in Bitcoin, una criptovaluta non tracciabile) e – soprattutto – quanto tempo abbiamo per pagare prima che i nostri file siano persi definitivamente (in genere i cybercriminali fissano una scadenza di circa 72 ore, comunque mai molto lunga).

- Acquistare i Bitcoin per il pagamento: individuare un sito che faccia “exchange” di questa valuta. Ce ne sono molti e sono pubblici (cioè non illegali). Ne elenco alcuni: CoinBase, Bitfinex (uno dei più grandi al mondo), LocalBitcoins (Helsinki), Cex.io (Londra), Bitboat (in italiano). Il Bitcoin ha una quotazione di scambio, come qualsiasi altra valuta. Segnalo questo utile sito https://commodity.com/cryptocurrency/, ove si trova una pratica guida al trading di criptovalute.

- Aprire un account presso il sito prescelto: si tratta in pratica di un conto elettronico (wallet) dove saranno depositati i Bitcoin acquistati.

- Poichè il pagamento viene richiesto attraverso la rete TOR (una “darknet” che garantisce la navigazione completamente anonima: ne parlo in questo articolo: “Deep Web e Dark Web non sono la stessa cosa”), occorre installare un browser TOR: lo si può scaricare direttamente dal sito: http://www.torproject.org. Si usa in modo del tutto simile ad un browser normale (è derivato da Firefox).

- Con TOR bisogna accedere al sito indicato dagli hacker nella richiesta di riscatto: i siti della rete TOR non sono indicizzati in Google e sono raggiungibili solo se si conosce l’esatto indirizzo, che è molto complesso. Questo è un esempio di indirizzo TOR: 7yulv7filqlrycpqrkrl.onion.

- Pagare il riscatto: questo significa trasferire i BTC dal proprio Bitcoin wallet a quello degli hacker. Per raggiungerlo in genere è sufficiente seguire le istruzioni poste sul sito. Il wallet su cui eseguire il pagamento è identificato da un “wallet ID”, costituito da una lunga serie di numeri e lettere come questo: 19eXu88pqN30ejLxfei4S1alqbr23pP4bd. Questo codice traccia il pagamento in forma solo numerica, quindi rende impossibile risalire al nome dell’intestatario del wallet.

- Dopo aver trasferito i BTC sul conto degli hacker, riceveremo un altro codice (ancora una lunga serie di numeri e lettere) che rappresenta la conferma della transazione.

- Ora aspettiamo e speriamo: entro qualche ora (il tempo necessario perchè la transazione sia stata processata dai sistemi) dovremmo ricevere un file con la chiave privata di decriptazione, oppure un file eseguibile che procederà a decriptare i file. Affinché la decodifica dei file sia completa, occorre che manteniamo collegati tutti i dispositivi e dischi che erano connessi al momento dell’infezione (altrimenti qualche file potrebbe non venire decriptato).

Ovviamente (come ho già detto) dobbiamo mettere in conto che gli hacker, che sono dei cyber criminali, non rispettino i patti e non ci diano la chiave per riavere i nostri file. Quindi:

MEGLIO PREVENIRE PER EVITARE DI CADERE NELLA TRAPPOLA DEL RANSOMWARE.

Il WEB è diventato un luogo pericoloso? Sì, ma possiamo difenderci!

Con attenzione e soprattutto CONSAPEVOLEZZA.

© Copyright 2017 Giorgio Sbaraglia

All rights reserved.

Quest’opera è distribuita con Licenza Creative Commons Attribuzione – Non commerciale – Non opere derivate 4.0 Internazionale.