Lo spyware Pegasus è tornato a colpire, anzi probabilmente non ha mai smesso. Ma questa ultima azione è sembrata particolarmente clamorosa ed – ancora una volta – ha sollevato allarme in tutto il mondo.

Dietro a questa vicenda c’è la società israeliana NSO Group che ha sviluppato Pegasus, molto probabilmente lo spyware più potente mai creato.

La notizia è stata diffusa nel luglio 2021 dalla Ong Forbidden Stories e da Amnesty International e poi rilanciata da 17 testate giornalistiche (tra cui The Guardian, Le Monde, Süddeutsche Zeitung, The Washington Post, New York Times, Associated Press e Reuters), che sono state coinvolte nelle indagini che – come vedremo – si sono rivelate particolarmente complesse per il gran numero di soggetti presi di mira.

Sono coinvolti nello spionaggio anche politici e capi di Stato e, come ha già dichiarato Edward Snowden, potrebbe rappresentare la più grossa violazione della privacy dai tempi di Prism, il programma Usa di sorveglianza elettronica da lui svelato nel 2013. In questa intervista rilasciata a The Guardian, Snowden chiede il divieto del commercio di spyware come Pegasus. Il whistleblower della NSA avverte: “Se non si fa nulla per fermare la vendita di questa tecnologia, non saranno solo 50.000 obiettivi. Saranno 50 milioni di obiettivi, e succederà molto più rapidamente di quanto chiunque di noi si aspetti”.

Per analizzare e rivelare le azioni di NSO Group è stato creato il “Pegasus Project”, nato dalla collaborazione tra oltre 80 giornalisti di 16 testate d’informazione di 10 paesi, sotto il coordinamento di “Forbidden Stories”, un organismo senza scopo di lucro che ha sede a Parigi. Questo è il sito di “The Pegasus Project“.

Più di 80 giornalisti hanno lavorato insieme per diversi mesi ad una lista di oltre 50.000 numeri di telefono che, dal 2016, si ritiene siano stati intercettati grazie a Pegasus dai clienti governativi di NSO Group.

Il Security Tech Lab di Amnesty International, guidato dall’italiano Claudio Guarnieri, ha condotto le analisi forensi sui telefoni cellulari per identificare le tracce dello spyware.

Il Pegasus Project ha rivelato come lo spyware della NSO Group sia un’arma a disposizione dei governi repressivi che vogliono ridurre al silenzio i giornalisti, attaccare gli attivisti e stroncare il dissenso, mettendo a rischio innumerevoli vite umane.

Forbidden Stories e i suoi partner giornalistici hanno identificato possibili clienti della NSO Group in 11 stati: Arabia Saudita, Azerbaigian, Bahrein, Emirati Arabi Uniti, India, Kazakistan, Marocco, Messico, Ruanda, Togo e Ungheria.

Anche il giornalista saudita Jamal Khashoggi (ucciso il 2 ottobre 2018 ad Istanbul ad opera di agenti sauditi) è stato preso di mira dallo spyware Pegasus, che è stato trovato all’interno del suo iPhone.

Successivamente, il Security Lab di Amnesty International ha verificato che Pegasus era installato sul telefono di Hatice Cengiz, la fidanzata di Khashoggi, quattro giorni prima del suo assassinio.

Nella lista dei 50.000 numeri compare anche il cellulare del presidente francese Emmanuel Macron, l’ex primo ministro Édouard Philippe e 14 ministri del governo francese. La ricerca del Pegasus Project sospetta che sia il Marocco il paese che potrebbe essere stato interessato ad intercettare Macron.

NSO Group in una replica inviata a “Forbidden Stories” e ai suoi partner, ha “fermamente negato false accuse basate su ipotesi errate” e “teorie non avvalorate”, ribadendo che è impegnata in “una missione per salvare vite umane”.

Ha dichiarato che i suoi clienti sono 60 agenzie di intelligence, militari e di polizia in 40 paesi e che “Pegasus è per l’uso contro terroristi e criminali e non è destinato a sorvegliare i cittadini rispettosi della legge”. Ha però affermato anche che non può sapere come i suoi clienti usino Pegasus e chi prendano di mira.

NSO ha detto anche che Macron non era e non era mai stato un “obiettivo” di nessuno dei suoi clienti, il che significa che l’azienda nega che sia stato selezionato per la sorveglianza o sia stato sorvegliato utilizzando Pegasus. NSO ha aggiunto che il fatto che un numero appaia sulla lista non è in alcun modo indicativo del fatto che quel numero sia stato selezionato per la sorveglianza con Pegasus.

Il Marocco ha categoricamente respinto e condannato quelle che ha chiamato “accuse infondate e false”, l’aver usato Pegasus per spiare figure internazionali di alto profilo. Gli avvocati del governo marocchino hanno detto di aver presentato un ricorso per diffamazione a Parigi contro Amnesty International e Forbidden Stories.

Nella realtà – e questo caso sembra dimostrarlo – NSO Group non ha fatto nulla per impedire l’uso del suo spyware per sorvegliare illegalmente attivisti e giornalisti, pur conoscendo o avendo dovuto conoscere che ciò stava avvenendo.

“In primo luogo, la NSO Group dovrebbe mettere subito fuori uso i prodotti forniti ai clienti di cui vi siano prove di un uso improprio. E il “Pegasus Project” ne fornisce in abbondanza”, ha commentato Agnes Callamard, segretaria generale di Amnesty International.

Ad inizio agosto 2021 l’agenzia nazionale francese per la sicurezza dei sistemi informativi (Anssi) ha confermato che lo spyware Pegasus è stato trovato sui telefoni di tre giornalisti, tra cui uno dell’emittente televisiva internazionale France 24. É stato trovato anche sullo smartphone di Lénaïg Bredoux, giornalista investigativo del sito francese Mediapart, e su quello del direttore del sito, Edwy Plenel.

E la storia sembra essere solo all’inizio… ormai sarà difficile per NSO ritornare nell’ombra.

Chi è NSO Group

Questa azienda è stata fondata nel 2010 da ex membri della “mitica” Unit 8200 (parte dell’Israeli Intelligence Corps). L’Unità 8200 è ritenuta la responsabile anche dell’attacco Stuxnet, che nel 2010 ha infettato la centrale di arricchimento dell’uranio di Natanz, facendo esplodere – con un malware, appunto Stuxnet – oltre mille centrifughe e bloccato la centrale (ne parlo in questo mio articolo).

Inizialmente NSO Group, che ha sede ad Herzliya (Israele), realizzava software per collegarsi da remoto agli smartphone (cioè per fare riparazioni a distanza…), ma da lì alla creazione di software spia il passo è stato breve. Ed in pochi anni l’azienda israeliana è diventata il produttore dei migliori e più micidiali spyware del mondo

Nel 2014 fu venduta al gruppo di private equity Francisco Partners per circa 120 milioni di dollari, poi nel febbraio 2019 è stata riacquistata dai due cofondatori dell’azienda, Shalev Hulio e Omri Lavie.

NSO Group si è sempre mantenuta nell’ombra e non se ne hanno molte informazioni (fino a pochi anni fa sembra non avesse neppure un sito web): le prime notizie significative sono emerse dal data breach che ha colpito nel luglio 2015 Hacking Team, il loro principale concorrente.

Sembra comunque godere dell’appoggio del governo israeliano, che potrebbe trarre benefici dalle attività di spionaggio di NSO (anche se di questo non abbiamo prove).

NSO è ormai l’azienda leader negli spyware ed ha aperto la strada ad altre startup specializzate in varie forme di intercettazione e infezione di dispositivi. Abbiamo, per esempio, Quadream. È una società di Tel Aviv, fondata nel 2016, nessun sito, nessun logo, profilo molto basso, avrebbe venduto spyware per smartphone all’Arabia Saudita, secondo la testata israeliana Haaretz.

In queste startup si ritrovano ex dirigenti ed ex dipendenti di NSO Group. Secondo Business Insider, ci sarebbero infatti una ventina di società fondate da persone provenienti da NSO. Tra queste Interionet, che sviluppa malware per router e Wayout, specializzata in intercettazione di apparecchi definiti comunemente come “internet delle cose”, ovvero altoparlanti intelligenti, videocamere casalinghe ecc.

Molte di queste società emergenti, invece di ricorrere a spyware sul telefono, puntano sui malware per router Wi-Fi o su attacchi contro le reti Wi-Fi, per cui l’intercettazione avviene mentre i dati sono in transito e l’attaccante si trova in prossimità del target. Nomi come Wispear, Equus technologies (poi divenuta Merlinx), Rayzone (il cui prodotto si chiama Piranha ed è presentato come un IMSI-catcher), Wintego di Haifa e Magen.

Aggiornamento di novembre 2021: il Dipartimento del Commercio USA ha aggiunto le società israeliane NSO Group e Candiru, produttrici di spyware, nella sua entity list (in pratica una black list): vuol dire che le esportazioni da parte di soggetti statunitensi a queste società sono ora soggette a restrizioni. Per il Dipartimento americano infatti le due società agirebbero “in maniera contraria agli interessi di sicurezza nazionale e di politica estera degli Stati Uniti”.

Cosa è Pegasus e come funziona

Sono molti i software spia esistenti nel mondo (ne abbiamo parlato in questo articolo) e che si stanno diffondendo in modo preoccupante, sopratutto grazie alla diffusione degli smartphone, che rappresentano il loro principale obiettivo.

Questi programmi vengono impiegati anche e soprattutto dalle polizie, si parla in questo caso di “captatori informatici”, utilizzati a fine di indagine per l’intercettazione di comunicazioni o conversazioni in dispositivi elettronici portatili.

Questi strumenti, per quanto utili a fini investigativi, rischiano, se utilizzati in assenza delle necessarie garanzie, di determinare inaccettabili violazioni della libertà dei cittadini, fino ad arrivare a scenari da “sorveglianza di massa” e, conseguentemente, a potenziali indebite pratiche di spionaggio.

Esistono spyware facilmente reperibili nel web a poco prezzo. Molte di queste vengono vendute come applicazioni “legali” (o che vorrebbero far credere di esserlo), con lo scopo ufficiale e dichiarato di “controllare lo smartphone dei propri figli”. In realtà si tratta di programmi la cui installazione nel dispositivo di un terzo (senza la sua autorizzazione) rappresenta un vero e proprio reato.

Ne cito qui alcuni (senza riportare i link dove trovarli), che chiunque potrebbe acquistare ed utilizzare per spiare qualcun altro (la moglie, il marito, il collega, ecc.): FlexiSPY, Highster Mobile, Hoverwatch, Mobistealth, mSpy e molti altri ancora.

Ma Pegasus è tutt’altra cosa: enormemente più sofisticato, potente e quindi molto più costoso: si parla di milioni di dollari, un prezzo che lo rende accessibile solo a governi o servizi segreti governativi, come ha scoperto il Pegasus Project. Pegasus è attivo già dal 2014

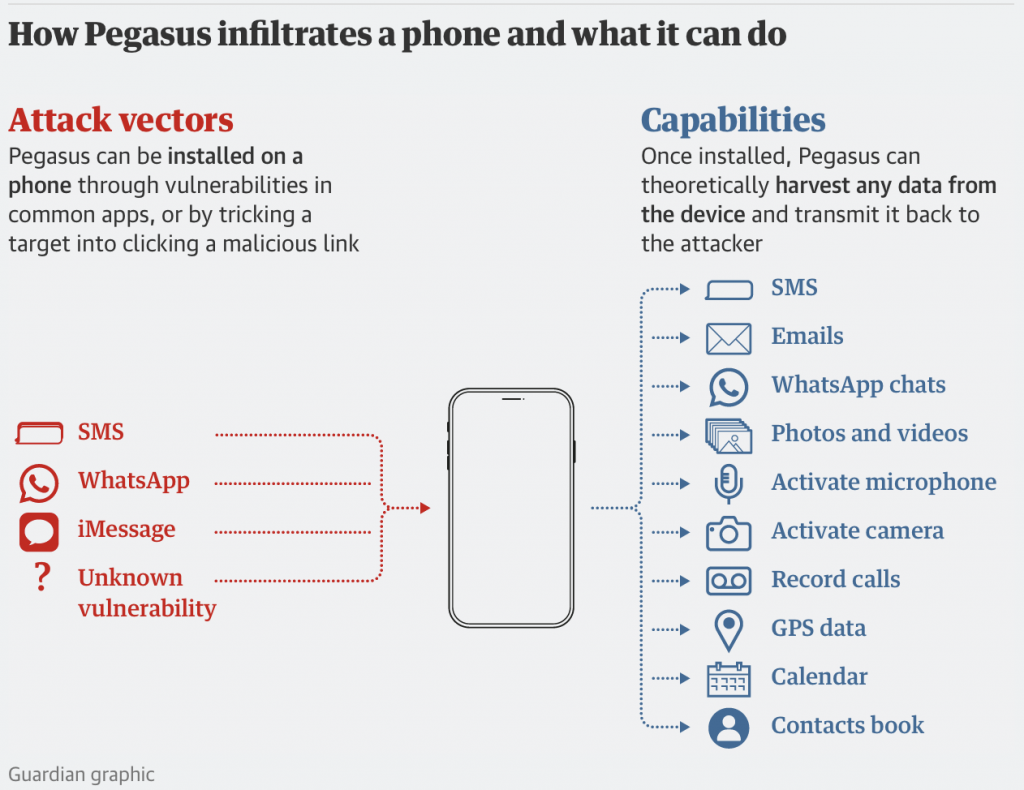

Una volta che Pegasus si è insinuato nello smartphone della vittima, può trasformare il dispositivo in uno strumento di sorveglianza 24 ore su 24. Può copiare i messaggi inviati e ricevuti, raccogliere le foto e registrare le chiamate. Può filmare di nascosto attraverso la fotocamera del tuo telefono, o attivare il microfono per registrare le conversazioni.

Nella figura sottostante sono rappresentati i vettori di attacco di Pegasus e le sue capacità di spionaggio.

Realizzare uno spyware per iOS e Android non è difficile, ciò che lo rende più o meno pregiato e performante è la sua capacità di introdursi nel dispositivo da spiare.

Le tecniche utilizzate per installare uno spyware all’insaputa dell’utente sono le seguenti, elencate in ordine crescente di complessità:

- con accesso diretto al dispositivo: questa è la tecnica più semplice, quella utilizzata dagli spyware più economici (come FlexiSPY o mSpy);

- da remoto: con un trojan, con tecniche che utilizzano il phishing e il social engineering: è quello che è accaduto nel 2019 al giudice Palamara;

- tramite iniezione con IMSI Catcher (Stingray, ecc.): è un attacco di tipo “man-in-the-middle” (MitM) e richiede l’utilizzo di dispositivi appositi, come gli IMSI Catcher che riescono a collegarsi allo smartphone, prendendone il controllo attraverso la rete cellulare;

- sfruttando una vulnerabilità del sistema operativo o di un’applicazione: in questo caso si utilizzano spesso vulnerabilità 0-Day. Addirittura nel caso di Pegasus, NSO ha sfruttato “vulnerabilità zero-click”, le più potenti, perché non necessitano di nessuna interazione da parte dell’utente per infettare lo smartphone. Questa è la tecnica più sofisticata (e costosa) ed è proprio quella utilizzata da Pegasus, che recentemente ha iniziato a sfruttare le vulnerabilità nel software iMessage di Apple, potendo così ottenere l’accesso a centinaia di milioni di iPhone.

Per aziende come NSO, sfruttare un software che è installato di default sui dispositivi, come iMessage, o che è molto usato, come WhatsApp, è particolarmente utile, perché aumenta drammaticamente il numero di telefoni cellulari che Pegasus può attaccare con successo.

E quando un iPhone viene compromesso, viene fatto in modo tale da permettere all’attaccante di ottenere i cosiddetti privilegi di root, o privilegi amministrativi, sul dispositivo. Nel 2019 e nel 2021 sono state individuate principalmente offensive “0-click” che sfruttavano come entry-point vulnerabilità 0-day in iMessage e FaceTime. più di recente, sono stati tracciati degli attacchi 0-click che sfruttano 0-day per attaccare dispositivi recenti e full-patched. In particolare, uno attacco avvenuto a luglio 2021 contro un iPhone 12 aggiornato a iOS 14.6 dimostra che NSO Group ha la possibilità di colpire tutti i dispositivi Apple anche se aggiornati.

La capacità di Pegasus di riuscire a penetrare in modo così efficace e silenzioso in qualsiasi tipo di smartphone (sia iPhone che Android) è il motivo per cui è così utilizzato da governi e servizi segreti, per colpire obbiettivi di alto livello.

Anche per questo Pegasus è tanto costoso: NSO investe enormi risorse in vulnerabilità 0-Day da sfruttare. Le ricerca direttamente oppure le acquista sul mercato delle vulnerabilità.

E quando una vulnerabilità viene chiusa (Apple sta frequentemente aggiornando il suo software iOS per prevenire tali attacchi), NSO va alla ricerca di nuove vulnerabilità.

Attacchi famosi di Pegasus

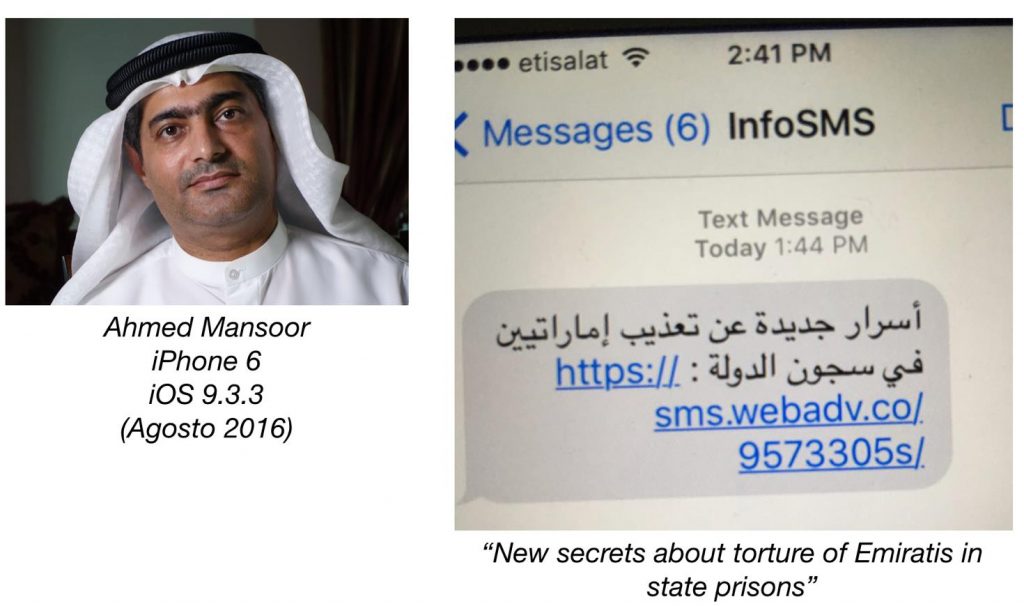

Già da molti anni Pegasus è in azione. Il primo attacco famoso risale al 2016, quando fu preso di mira Ahmed Mansoor, un ingegnere e blogger degli Emirati Arabi Uniti, noto difensore dei diritti umani, critico verso le politiche del governo degli Emirati.

Il 10 e 11 agosto 2016 Mansoor riceve sul suo iPhone 6 due iMessage (vedi figura sopra) che promettono rivelazioni sulle torture nelle carceri degli Emirati. Gli SMS contengono un link. Anche stavolta si punta sul social engineering per convincere la vittima ad abboccare al phishing. Ma Mansoor, sapendo di essere nel mirino, si insospettisce e invia gli SMS a Citizen Lab, un laboratorio di cybersecurity dell’università di Toronto. Qui i messaggi vengono analizzati – in collaborazione con un’altra società di cybersicurezza, Lookout Security – scoprendo che il link avrebbe attivato Pegasus che sfruttava tre gravi vulnerabilità zero-day di iOS (Trident iOS Exploit Chain). I ricercatori hanno quindi avvisato Apple, che si è mossa velocemente e ha chiuso le tre vulnerabilità con un importante e urgente aggiornamento di sicurezza iOS 9.3.5, rilasciato a fine agosto 2016. Vulnerabilità come queste sul mercato degli attacchi informatici erano valutate intorno a 1÷1,5 milioni di dollari. Questa è stata la prima volta in cui si è scoperto l’uso di Pegasus.

Nel 2017 vengono spiati con Pegasus in Messico giornalisti e avvocati anticorruzione membri della “Inter American Commission on Human Rights”, che indagavano sulla scomparsa nel settembre 2014 di 43 studenti. Gli attacchi venivano portati con SMS. Si scopre che dal 2011 al 2017 le agenzie federali messicane avrebbero pagato a NSO Group circa 80 milioni di dollari per l’utilizzo di Pegasus.

Nel 2019 sempre Pegasus ha spiato i cellulari di almeno 1.400 utenti sfruttando una vulnerabilità zero-click presente in WhatsApp (sia per iOS che per Android). I bersagli sono stati giornalisti, attivisti per i diritti umani, esponenti politici, dissidenti, diplomatici ed alti funzionari governativi stranieri, che si trovano negli Stati Uniti, negli Emirati Arabi Uniti, in Bahrein, in Messico, in Pakistan e in India.

Su questa vicenda è ancora in piedi il procedimento legale aperto il 29 ottobre 2019, quando WhatsApp e Facebook hanno citato in giudizio NSO Group Technologies Limited con una causa intentata in un tribunale della California. Ne ho parlato in questo articolo.

Anche Jeff Bezos, il fondatore di Amazon, oltre che l’uomo più ricco del mondo, ha avuto il suo iPhone X colpito da Pegasus. Il fatto è stato reso noto dal Guardian a gennaio 2020, ma la storia risale a circa due anni prima: il primo maggio 2018 Jeff Bezos riceve un video su WhatsApp. A mandarglielo è una sua recente conoscenza, niente meno che Mohammed bin Salman (MBS come lo chiamano in molti), il principe ereditario dell’Arabia Saudita. Il breve video non ha nulla di particolare e Jeff Bezos lo apre, evidentemente senza farsi molte domande.

Da quel momento il suo smartphone inizia a trasmettere verso l’esterno una grande quantità di dati e questa attività è continuata per mesi. Tutto questo è stato scoperto quando Bezos, insospettito, ha fatto analizzare l’iPhone da una società di sicurezza. E si è saputo che attraverso il video di WhatsApp, nell’iPhone di Bezos era stato introdotto Pegasus. Nessuno può sentirsi al sicuro da questo spyware, dunque…

Come riconoscere la presenza di Pegasus

NSO ha investito notevoli sforzi per rendere il suo software difficile da rilevare e quindi le infezioni di Pegasus sono ora molto difficili da identificare.

I ricercatori di sicurezza sospettano che le versioni più recenti di Pegasus risiedano solo nella memoria temporanea del telefono, piuttosto che sul suo disco rigido, il che significa che una volta che il telefono è spento praticamente ogni traccia del software svanisce.

Una delle sfide più significative che Pegasus presenta ai giornalisti e ai difensori dei diritti umani è il fatto che il software sfrutta vulnerabilità sconosciute: anche l’utente di telefonia mobile più attento alla sicurezza non potrà fare nulla per prevenire un’intrusione, perché l’attacco avrà successo senza la necessità di un suo errore (c.d. vulnerabilità zero-click).

“Questa è una domanda che mi viene posta praticamente ogni volta che facciamo forensics: “Cosa posso fare per evitare che questo accada di nuovo?” ha dichiarato Guarnieri. “La vera risposta onesta è niente”.

Nonostante queste difficoltà, oggi Amnesty International ha rilasciato uno strumento per controllare se il proprio telefono è stato colpito da Pegasus.

Il tool si chiama MVT (Mobile Verification Toolkit) e può essere scaricato da questo link di GitHub: https://github.com/mvt-project/mvt.

Tuttavia MVT è uno strumento di ricerca forense destinato ad investigatori esperti. Il suo utilizzo richiede la comprensione delle basi dell’analisi forense e l’uso di strumenti a riga di comando. Non è destinato all’autovalutazione dell’utente finale. Se siete preoccupati per la sicurezza del vostro dispositivo, consiglio l’assistenza di un esperto.

Teniamo comunque presente che Pegasus è uno strumento sofisticato e molto costoso, usato dai governi e dai servizi segreti su obbiettivi mirati. È molto improbabile che lo smartphone di un utente comune venga compromesso con uno strumento del genere (non varrebbe la spesa!).

Possiamo comunque adottare alcune semplici misure di sicurezza e protezione:

- Controllare se si sta verificando un aumento anomalo del traffico dati: Pegasus deve trasmettere all’esterno le informazioni che raccoglie e questo genera traffico in uscita dal nostro smartphone.

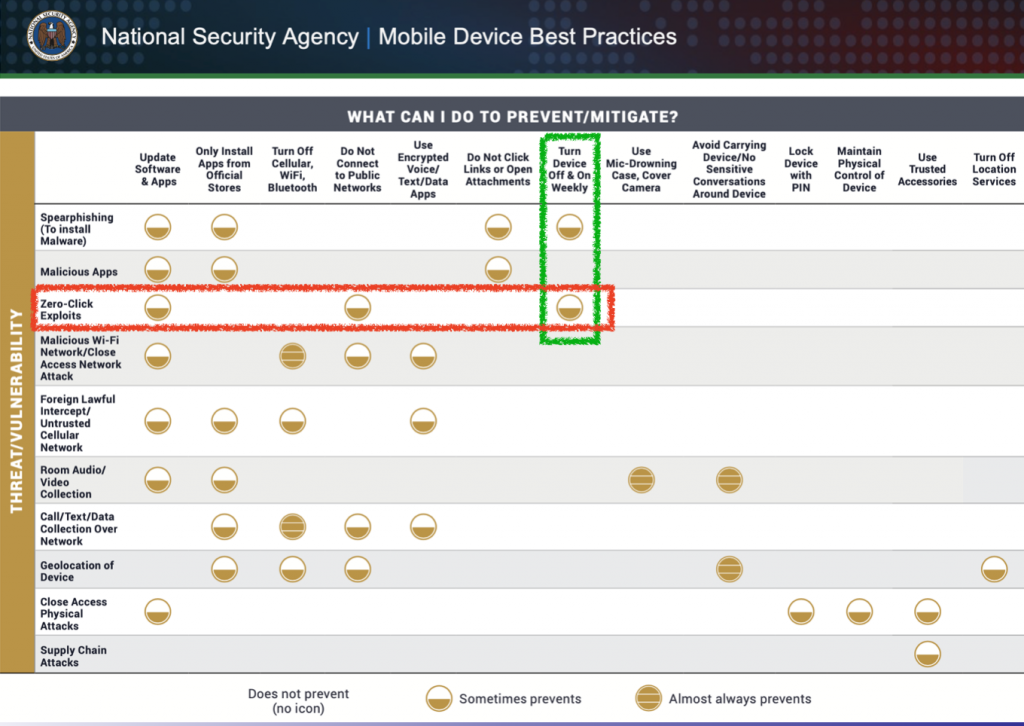

- Spegnere il dispositivo almeno una volta alla settimana, come consiglia NSA (vedere figura sotto): poiché – come abbiamo detto – si sospetta che le versioni più recenti di Pegasus si installino solo sulla memoria volatile dello smartphone, piuttosto che nella memoria flash, lo spegnimento del telefono cancella ogni traccia del software spia.

© Copyright 2021 Giorgio Sbaraglia

All rights reserved

Quest’opera è distribuita con Licenza Creative Commons Attribuzione – Non commerciale – Non opere derivate 4.0 Internazionale.