Continuo a ricevere numerose email e telefonate da persone preoccupate che mi chiedono come comportarsi di fronte ad un’email minacciosa – e perentoria – che hanno ricevuto. Si tratta in effetti di un phishing di Sextortion con caratteristiche tali da suscitare attenzione ed ansia in chi lo ha ricevuto.

Questo fenomeno è comparso a partire dal luglio 2018.

Per questo – e soprattutto per dare una risposta ai tanti che, preoccupati, mi chiedevano cosa fare – scrissi un articolo il 23 luglio 2018 dal titolo “L’ultimo, minaccioso Phishing“. Lo richiamo qui, ma aggiungendo ora alcuni utili aggiornamenti, perché questi tentativi di truffa stanno continuando con modalità differenziate.

Aggiornamento di maggio 2023

Ho ora aggiornato l’articolo, perché queste campagne di Sextortion si ripetono periodicamente ad ondate. In questi giorni di maggio 2023 assistiamo ad un’altra ennesima campagna di email di questo tipo, come segnalato anche dallo CSIRT italiano.

Si tratta – come nei casi precedenti – di una campagna di Sextortion realizzata via email e finalizzata ad estorcere un pagamento in bitcoin per non diffondere i presunti video registrati tramite la webcam del pc della vittima.

Le email hanno sempre le stesse caratteristiche, denotando non una grande fantasia da parte dei truffatori: sono in inglese oppure in un italiano approssimativo e richiedono un pagamento che varia dai 500 ai 1.250 $ da pagare all’indirizzo bitcoin indicato nell’email entro un tempo che varia da 48 ad 80 ore.

Scaduto il termine, si minaccia di inviare a tutti i contatti presenti in rubrica dei presunti video che ritrarrebbero attività personali del destinatario dell’email ottenute mediante un presunto malware di tipo trojan, che – secondo quanto millantato nell’email – dovrebbe essere stato iniettato nel computer della vittima.

L’indirizzo del mittente cambia ogni volta, mentre l’oggetto dell’email è in genere del tipo:

“Your personal data has leaked”, oppure “Your personal data has leaked due to suspected harmful activities”.

Riportiamo – a titolo puramente esemplificativo – il testo di una di queste email:

Hi there!

I have successfully managed to hack your operating system and currently I have gained full access to your device.

In addition, I was secretly monitoring all your activities and watching you for several months.

The thing is your device was infected with harmful spyware due to the fact that you had visited a website with porn content previously.

Let me explain to you what that entails. Thanks to Trojan viruses, I can gain complete access to your computer or any other device that you own.

It means that I can see absolutely everything in your screen and switch on the camera as well as microphone at any point of time without your permission.

In addition, I can also access and see your confidential information as well as your emails and chat messages.

You may be wondering why your antivirus cannot detect my malicious software.

Let me break it down for you: I am using harmful software that is driver-based,

which refreshes its signatures on 4-hourly basis, hence your antivirus is unable to detect it presence.

I have made a video compilation, which shows on the left side the scenes of you happily masturbating,

while on the right side it demonstrates the video you were watching at that moment..

All I need is just to share this video to all email addresses and messenger contacts of people you are in communication with on your device.

Furthermore, I can also make public all your emails and chat history.

I believe you would definitely want to avoid this from happening.

Here is what you need to do – transfer the Bitcoin equivalent of 500 USD to my Bitcoin account (that is rather a simple process, which you can check out online in case if you don’t know how to do that).

Below is my bitcoin account information (Bitcoin wallet):

bc1qdnjffh9tpmphuex2pknqg3yeq4g0xvfm2ag53w

Once the required amount is transferred to my account, I will proceed with deleting all those videos and disappear from your life once and for all.

Kindly ensure you complete the abovementioned transfer within 80 hours (3 days +).

I will receive a notification right after you open this email, hence the countdown will start.

Trust me, I am very careful, calculative and never make mistakes.

If I discover that you shared this message with others, I will straight away proceed with making your private videos public.

Good luck!

Come abbiamo già ampiamente scritto, si tratta di un tentativo di estorsione di bassa qualità, a cui non corrisponde nessuna reale arma di ricatto da parte del millantatore: questo non ha hackerato il nostro computer e non ha in mano nulla!

Anche perché se avesse un nostro filmato compromettente, state certi che ce lo mostrerebbe, per dare forza al suo ricatto.

Cosa fare in questi casi

Ripetiamo quanto già scritto in precedenza su questo articolo, aggiungendo alcuni ulteriori semplici consigli:

- fare formazione finalizzata a riconoscere il phishing;

- utilizzare un buon software antispam: queste email dovrebbero finire nello spam e questo rappresenta già l’indicazione che si tratta di phishing;

- evitare di rispondere a comunicazioni di questo tipo;

- ed infine: non pagare nessun riscatto.

Aggiornamento di aprile 2020

Dalle numerose email (e anche telefonate!) che sto ricevendo in questi giorni, sembra che sia in corso un’altra ondata “in clima pasquale” della truffa.

Da quello che mi viene segnalato, assomiglia come caratteristiche alla prima versione di luglio 2018, quindi:

email in inglese,

che arrivano soprattutto dal dominio @outlook.com,

che richiamano nell’oggetto una password che la vittima ha effettivamente usato. Con richiesta di riscatto alta: dell’ordine delle migliaia di di dollari. Niente di nuovo! Sono truffatori di basso livello che semplicemente ci provano…

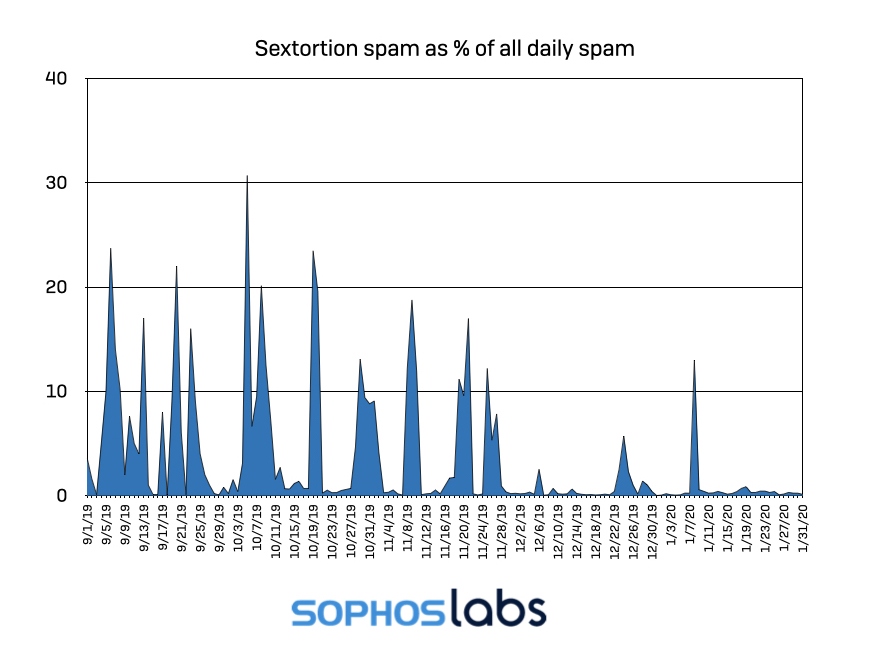

Anche Sophos ha analizzato il fenomeno e ne parla in questo recente articolo: “Following the money in a massive “sextortion” spam scheme“.

Nella ricerca che ha condotto in collaborazione con CipherTrace, durata cinque mesi, Sophos ha ricostruito i movimenti di 328 conti Bitcoin (wallet) usati per l’estorsione: sebbene la maggior parte dei destinatari non abbia pagato, gli estorsori sono comunque riusciti ad incassare circa 50,9 bitcoin, equivalenti a 472.740,99 dollari (circa 3.100 dollari al giorno) su 261 conti attivi. In media, i wallet attivi hanno ricevuto 0,19534962 Bitcoin ciascuno, ovvero 1.811,27 dollari.

Si tratta di conti “prendi i soldi e scappa”: la durata media di vita di tutti gli wallet usati nei messaggi di sextorsion è stata di 2,6 giorni prima di scomparire. Quelli di maggior successo – cioè quelli che hanno ricevuto più pagamenti – hanno avuto una vita più lunga, durando in media 15 giorni.

I ricercatori di Sophos e CipherTrace hanno monitorato anche i portafogli virtuali di accredito, per capire come veniva riciclato il denaro frutto delle estorsioni ed hanno scoperto che una parte delle somme estorte viene poi impiegata per finanziare altre attività illecite: per ottenere dati di carte di credito rubate o altri servizi criminali, quali ulteriori reti botnet per l’invio di spam. Dopotutto, anche nel mondo criminale – come nel business tradizionale – bisogna spendere soldi per fare soldi!

Sophos rileva infine che l’Italia risulta tra i paesi più colpiti: le mail con testo in in inglese rappresentano l’81%, ma la seconda lingua più utilizzata è l’italiano con il 10% dell’email; marginali quelle in tedesco, francese e cinese.

Questa “sextortion” è da considerare una vera e propria truffa, ma non particolarmente raffinata, né mirata.

È la tecnica della “pesca a strascico”: inviare migliaia di email, in modo ovviamente automatico. Non è difficile farlo, sfruttando botnet, cioè reti di computer compromessi: la quota maggiore (7%) di computer proviene dal Vietnam (fonte Sophos).

E si fa affidamento sui grandi numeri: tra i tanti qualcuno sicuramente abboccherà.

Ne è un’ulteriore prova il fatto che in genere i testi delle mail sono in un’altra lingua oppure in un italiano approssimativo e – questo è importante – le presunte prove video non vengono mai mostrate!

Invito quindi i miei lettori a cancellare l’email ed a stare tranquilli.

Non prima però di aver fatto “le pulizie di Pasqua” nei propri account e nelle proprie password, come spiego nei miei articoli!

| L’articolo di luglio 2018 |

| Di cosa si tratta? |

| Cosa fare? |

| Aggiornamento ad aprile 2019 |

| È opportuno cambiare la password dell’account email? |

| In conclusione |

L’articolo di luglio 2018

Tutte le email che ho visionato provengono da indirizzi differenti, ma tutti con dominio @outlook.com e sono state inviate a partire da sabato 21 luglio 2018.

Il fenomeno pare essere molto diffuso in tutta Italia, al punto che mercoledì 25 luglio se ne è occupato anche il Corriere della Sera, con un lungo articolo (con lancio addirittura in prima pagina) ed intervista alla direttrice della Polizia Postale Nunzia Ciardi.

Qui il testo integrale dell’articolo a pagina 18 del Corriere del 25 luglio 2018.

Quello che crea preoccupazione in chi la riceve è soprattutto l’oggetto dell’email, che è sempre del tipo: “username – password”. Ove sia lo username che la password sono reali, cioè corrispondono a quelli realmente utilizzati dal destinatario. A questo punto si scarta l’idea di cancellare il messaggio e, con un po’ di ansia, siamo indotti a leggerlo per capire meglio di cosa si tratta.

Il testo dell’email – in inglese – è più meno sempre lo stesso e ci dice, con tono perentorio (riporto qui il testo integrale):

“I am well aware 123456 (nota: ho indicato qui una password generica, in realtà quella che appare è proprio una password reale, che il destinatario usa, o ha usato) one of your pass. Lets get right to the point. You don’t know me and you’re probably thinking why you’re getting this mail? Neither anyone has compensated me to check you.

Well, I placed a software on the xxx streaming (adult porn) web-site and guess what, you visited this website to experience fun (you know what I mean). While you were viewing videos, your internet browser started out operating as a RDP having a key logger which provided me with accessibility to your display as well as cam. after that, my software program gathered your entire contacts from your Messenger, FB, as well as e-mailaccount. Next I created a video. First part shows the video you were watching (you have a nice taste lol . . .), and 2nd part displays the recording of your web camera, yea its you. You do have two options. Lets study the possibilities in details:

1st option is to skip this e mail. In this instance, I am going to send out your actual video recording to almost all of your contacts and just consider regarding the humiliation you can get. And as a consequence if you are in a relationship, how it will eventually affect?

Number 2 solution will be to give me $3000 (nota: la cifra varia da 1.000 a 7.000 dollari, nelle varie email che ho visto). Lets think of it as a donation. Subsequently, I most certainly will instantly eliminate your videotape. You will continue on your daily routine like this never happened and you would never hear back again from me. You will make the payment by Bitcoin (if you do not know this, search for “how to buy bitcoin” in Google search engine).

BTC Address to send to: 1MAuqAJNHgZZ2FfPbXUrE9BXBkQXGcCiKQ

[case SENSITIVE copy & paste it]

If you may be thinking of going to the law, okay, this message cannot be traced back to me. I have taken care of my steps. I am also not attempting to charge a fee much, I just like to be rewarded. You now have one day in order to pay. I’ve a unique pixel within this message, and now I know that you have read this e-mail. If I do not get the BitCoins, I will, no doubt send out your video to all of your contacts including family members, co-workers, and so forth. However, if I receive the payment, I’ll erase the recording right away. If you want evidence, reply Yeah and I will certainly send out your video to your 9 friends. This is a non:negotiable offer, thus do not waste my personal time and yours by replying to this email.”

L’email è indirizzata sempre ad una persona di sesso maschile, a cui si dice che ha visitato un sito porno “xxx streaming (adult porn) web-site” (ma non si specifica quale sia il sito). Chi scrive sostiene di aver inserito (nel sito porno) un software in grado di vedere quello la vittima ha fatto (“you know what I mean”). Si aggiungono poi altre affermazioni, più o meno minacciose, per spiegare che tutto è stato tracciato e filmato.

Come ulteriore intimidazione, lo scrivente aggiunge che si è impossessato della lista dei contatti Messenger, Facebook ed email.

A questo punto arriva perentoria la richiesta di denaro (che va da 1.000 fino a 7.000 dollari), da versare sul conto Bitcoin indicato. E si precisa che “l’offerta non è negoziabile”. La minaccia è chiara: se non sarà eseguito il pagamento, il video (?) sarà inviato a tutti i nostri contatti, inclusi amici, familiari e colleghi di lavoro. Viceversa, in caso di pagamento, il video sarà cancellato (bontà loro!).

Non mi stupisce che di fronte ad una siffatta email, la persona sia spaventata e dubbiosa sul da farsi.

DI COSA SI TRATTA?

È palesemente un’email di phishing, che dimostra la fantasia e lo spirito di iniziativa dei cyber criminali.

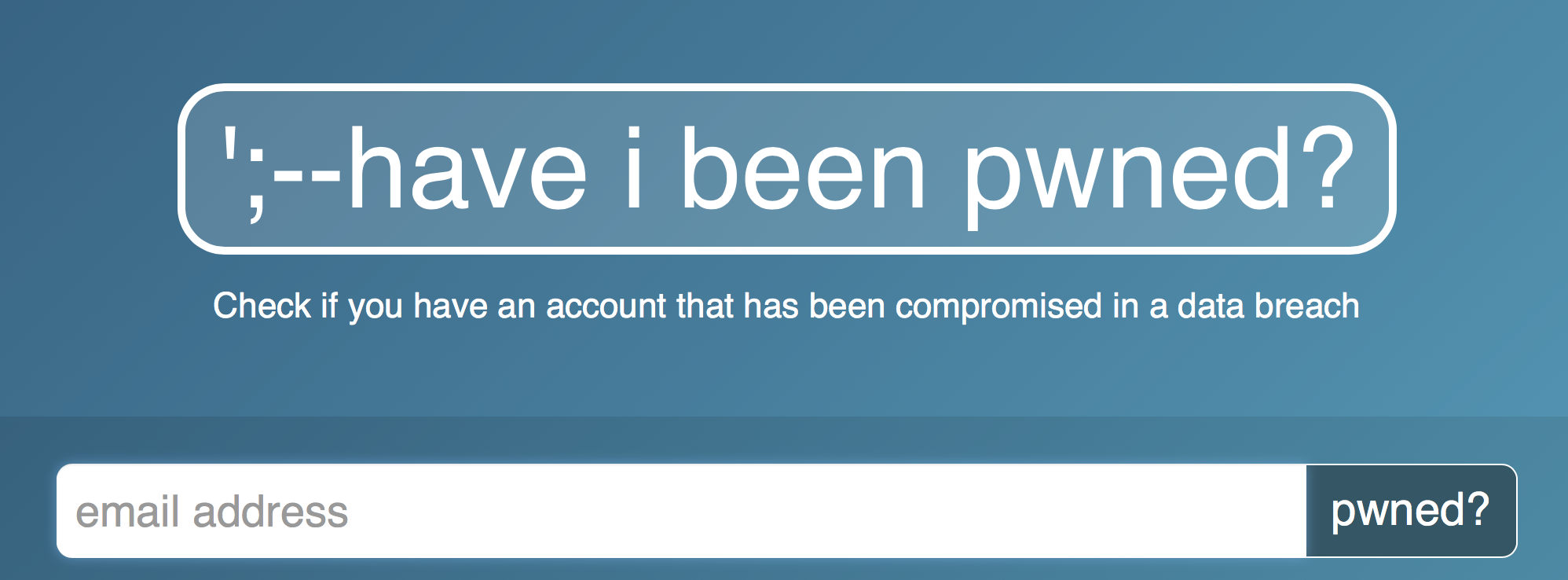

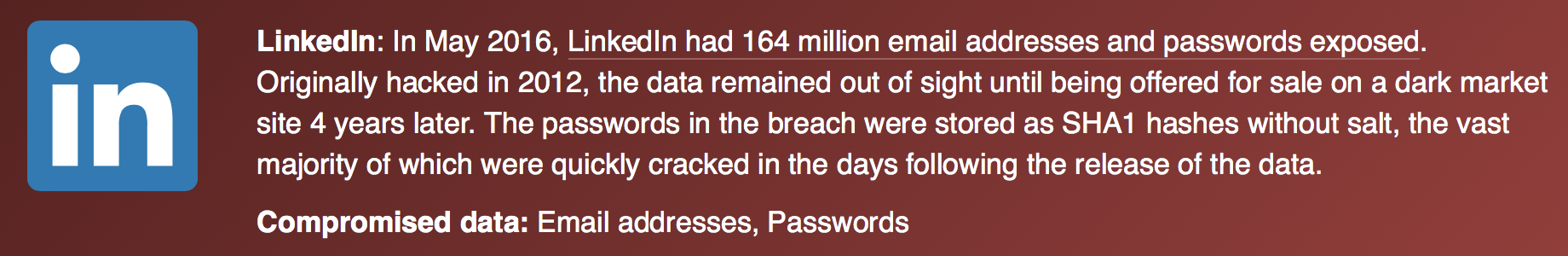

Ho esaminato gli username citati nell’oggetto delle varie email: provengono tutti dal famoso data breach di LinkedIn del 2012, come si può verificare grazie all’ottimo sito https://haveibeenpwned.com, creato dall’esperto di cybersecurity australiano Troy Hunt.

Il data breach di LinkedIn risale al 2012, ma venne rilanciato nel 2016, quando un hacker di nome Peace mise in vendita nel Darkweb addirittura 164 milioni di credenziali Linkedin rubate nel 2012.

A questo punto il gioco sembra chiaro: chi ha scritto queste email (quante non si sa, ma potrebbero essere migliaia!) le ha spedite agli indirizzi email che ha trovato nel data breach di LinkedIn, ove evidentemente erano note anche le rispettive password. E tenta, con argomenti minacciosi e palesemente millantati, di convincere la vittima a pagare per evitare scandali e danni reputazionali.

Ho verificato poi sul sito https://www.blockchain.com lo stato dei conti Bitcoin indicati per il pagamento del “riscatto” (ne elenco alcuni):

ad oggi, lunedì 23 luglio 2018, risultano tutti senza movimenti, saldo zero. Forse il phishing non ha (ancora) trovato qualcuno che abbia abboccato? O, più probabilmente, sono stati creati molti conti bitcoin, uno per ogni email inviata.

COSA FARE?

Nulla, solo cancellare l’email ed ignorare qualsiasi altra email del genere. Hanno solo provato a fregarci, come avranno provato, “a strascico”, con chissà quanti altri.

Evitare naturalmente di interagire, rispondendo al malandrino. Anche se in realtà questo dichiara di aver inserito nell’email un pixel per il cosiddetto “pixel tracking” dell’email (“I’ve a special pixel in this email, and right now I know that you have read through this email message”).

Questa è una tecnica nota (ed assolutamente credibile), come spiegato in questo articolo tratto dal sito di LIBRA ESVA (uno dei più noti ed efficaci software antispam, made in Italy).

In pratica, viene inserita nell’email un’immagine trasparente 1×1 (normalmente un file GIF). Non è necessario cliccare sull’immagine o eseguire alcuna operazione, basta aprire l’email e l’immagine viene scaricata, inviando ad un server remoto alcune informazioni sensibili su chi l’ha ricevuta (indirizzo di posta elettronica a cui è stata inviata l’email, ora e giorno, indirizzo IP ed informazioni sul client di posta, sul browser e sul sistema operativo).

Ma questo non ci deve preoccupare, ha solo lo scopo di intimorirci ancora di più e sembrare credibile. Cancelliamo l’email e non abbocchiamo a questo ennesimo fantasioso phishing.

Per quanto mi riguarda, non ho cancellato queste email, anzi le ho aggiunte alla mia personale collezione di Phishing. Le utilizzerò nei corsi di formazione che faccio, per spiegare alle persone come evitare di incappare in queste truffe.

Aggiornamento ad aprile 2019

Dopo la “prima ondata” che ho raccontato nell’articolo di luglio 2018, la truffa dei porno ricatti via email si è ripresentata sotto altre forme, tutte abbastanza simili, che denotano l’inesauribile fantasia dei cybercriminali.

L’obbiettivo è sempre lo stesso: spaventare la potenziale vittima facendogli credere di aver preso possesso del suo account di posta ed averlo registrato mentre “navigava sui siti porno”. E ovviamente chiedere un riscatto in Bitcoin per non divulgare il filmato “compromettente”.

Dallo scorso settembre ho visto numerose email, molte delle quali questa volta in italiano, che risultavano partite dall’indirizzo della vittima. La quale – a questo punto – avrà il timore che la sua casella di posta sia stata violata. In questa variante, dunque, non si cerca di spaventare la persona mostrando di conoscere una sua password (vera), ma dimostrando che si è riusciti ad hackerare la sua posta.

I messaggi sono – più o meno, con alcune varianti – di questo tenore:

Ciao! Come avrai notato, ti ho inviato un’email dal tuo account. (e questo immediatamente crea apprensione a chi la riceve!). Ciò significa che ho pieno accesso al tuo account. Ti sto guardando da alcuni mesi. Il fatto è che sei stato infettato da malware attraverso un sito per adulti che hai visitato. Se non hai familiarità con questo, ti spiegherò. Virus Trojan mi dà pieno accesso e controllo su un computer o altro dispositivo. Ciò significa che posso vedere tutto sullo schermo, accendere la videocamera e il microfono, ma non ne sai nulla. Ho anche accesso a tutti i tuoi contatti e tutta la tua corrispondenza.Perché il tuo antivirus non ha rilevato il malware?

Risposta: il mio malware utilizza il driver, aggiorno le sue firme ogni 4 ore in modo che Il tuo antivirus era silenzioso.

Ho fatto un video che mostra come ti accontenti nella metà sinistra dello schermo, e nella metà destra vedi il video che hai guardato.

Con un clic del mouse, posso inviare questo video a tutte le tue e-mail e contatti sui social network.

Posso anche postare l’accesso a tutta la corrispondenza e ai messaggi di posta elettronica che usi. Se vuoi impedirlo, trasferisci l’importo di 200€ al mio indirizzo bitcoin (se non sai come fare, scrivi a Google: “Compra Bitcoin”).

Il mio indirizzo bitcoin (BTC Wallet) è: 1PWMVBQVS51Ej4RobUZ3EQnUa7vPof1XGd.

Dopo aver ricevuto il pagamento, eliminerò il video e non mi sentirai mai più. Ti do 48 ore per pagare. Non appena apri questa lettera, il timer funzionerà e riceverò una notifica. Presentare un reclamo da qualche parte non ha senso perché questa email non può essere tracciata come e il mio indirizzo bitcoin. Non commetto errori! Se scopro di aver condiviso questo messaggio con qualcun altro, il video verrà immediatamente distribuito.

Auguri!

Come vediamo, il ricatto è sempre lo stesso, cambiano solamente alcune condizioni al contorno:

- l’email è in italiano, evidentemente i cybercriminali hanno preso di mira il nostro Paese, dove la consapevolezza informatica è notoriamente bassa. Per questo l’email contiene una serie di “minacce informatiche” che sono solo dei bluff (ma in grado di spaventare un utente poco esperto).

- l’elemento “intimidatorio” non è la conoscenza della nostra password, ma la minaccia di aver preso possesso della nostra casella email. Per molti utenti un messaggio scritto dal proprio account rappresenta una minaccia reale, perchè non conoscono le tecniche di “spoofing”. Esaminando l’Header dell’email ricevuta potremmo capire che il vero mittente non siamo noi (ma questo esame richiede competenze informatiche che pochi utenti hanno). (N.d.R: header dell’e-mail: è la parte del messaggio che contiene le informazioni su mittente, destinatario, date e orari, server mail attraverso cui il messaggio è transitato, ecc. Non viene mostrato all’utente ma è sempre presente in ogni email e può essere visualizzato per avere maggiori informazioni sull’email e riconoscere possibili “anomalie”).

- l’importo del riscatto si è sensibilmente abbassato: dalle migliaia di dollari a poche centinaia di euro. I cybercriminali fanno anche valutazioni “commerciali”: meglio chiedere pochi soldi a tanti… qualcuno, per debolezza o insicurezza pagherà, temendo guai peggiori.

- In queste campagne successive alla prima, talvolta l’email non si presenta in forma di testo, ma è un’immagine contenente il testo: si tratta di uno stratagemma usato dagli attaccanti per ingannare gli antispam ed eludere il rilevamento del testo con tecniche di “offuscamento” basato su immagini. Questo si è riscontrato soprattutto nelle ondate da settembre 2019 in poi.

Non dobbiamo in realtà temere alcun ricatto e possiamo serenamente cancellare le email di questi truffatori. La millantata affermazione che “ho pieno accesso al tuo account“, giustificato dal fatto che il mittente coincide con il destinatario, è un banale esempio di SPOOFING, ne parlo in dettaglio in questi miei articoli:

“L’email ai tempi di Snowden: usare la posta crittografata“

“Truffe via mail: la Business Email Compromise“

Chiunque, con conoscenze informatiche neppure troppo avanzate, può essere in grado di inviare un’email falsificando il nome del mittente. Questa tecnica (nota appunto come “spoofing“) è semplice , ma poco conosciuta dalla maggior parte degli utenti. Viene usata con successo anche nella truffa BEC (Business Email Compromise), di cui parlo nell’articolo sopra citato. E non stupiamoci che qualche malintenzionato conosca la nostra email: basta vedere tutto lo spam che riceviamo quotidianamente per rendersi conto di quanto i nostri indirizzi di posta siano “di dominio pubblico” (talvolta anche grazie alla nostra disattenzione nel comunicarle…).

È opportuno cambiare la password dell’account email?

In teoria non sarebbe necessario, perché l’account della casella email non è stato violato, anche se il cyber criminale vuol farci credere il contrario. Ma qualche nostra password è comunque finita nel mercato nero del darkweb, quindi è tecnicamente “bruciata”. Lo è sicuramente quella indicata nell’email che ci è stata inviata. Quindi, per maggior sicurezza, è consigliabile cambiare tutte le password degli account in cui è stato usato lo username citato nell’email. O quantomeno farlo per gli account più delicati che sono: gli account aziendali, le caselle Email, gli ID Apple (per chi usa iPhone) o gli account Google (per gli smartphone Android), i Servizi Cloud e i Social Media.

In ogni caso, questo evento può diventare un’utile opportunità per verificare la sicurezza del proprio account, mettendo in atto le misure di sicurezza per le password, di cui parlo dettagliatamente in questo articolo. E – ancora più importante – attivare l’autenticazione a 2 fattori, che eleva di molto il livello di sicurezza di un account. Ne parlo in questo articolo.

Sarà inoltre consigliabile interrogare il sito https://haveibeenpwned.com, inserendo il proprio indirizzo email, per controllare che non sia finito in qualche “leak”, cioè che sia presente in qualcuno dei tanti database di account violati: alla data del 14 aprile 2020 il sito di Troy Hunt contiene ben 9.555.428.218 “pwned account” (a fine 2018 erano la metà, circa 5 miliardi: quindi i data breach con furto, pubblicazione e vendita di dati compromessi continuano a crescere molto velocemente!).

È sufficiente digitare il proprio username e cliccare sul pulsante “pwned?” per sapere se il nostro email address è stato coinvolto in qualche incidente informatico. Se così fosse, la schermata diventa rossa e compare la scritta “Oh no — pwned!”. E vengono elencati i “Breaches you were pwned in”, gli incidenti nei quali il nostro account è finito. Con il consiglio, ovvio, di cambiare subito la password dell’account violato!

IN CONCLUSIONE

Queste truffe continueranno, in questa forma o in altre che i cybercriminali si inventeranno. Sono in fondo piuttosto rudimentali e facilmente riconoscibili. Non devono preoccuparci, ma a condizione di tener sempre alta l’attenzione.

Riassumiamo qui alcuni sintetici suggerimenti per non farsi ingannare da questi tentativi di estorsione:

- Non farsi prendere dal panico, rimanere calmi: anche se l’email include la propria password, probabilmente è stata raccolta da precedenti violazioni e fughe di dati. Se il criminale informatico comunica di aver raccolto filmati compromettenti su di noi, perché non ce ne fornisce la prova? Ovvio: perché non ha nulla!

- Non rispondere mai a questi messaggi: non serve a nulla, se non a comunicare al delinquente che abbiamo letto la sua email…

- Utilizzare sempre password forti ed univoche per i propri account.

- Attivare l’autenticazione a due fattori per i propri account (almeno quelli più importanti).

Ed infine, dobbiamo essere consapevoli che questi attacchi cercano di fare leva sulle debolezze umane.

Perché, citando il famoso Kevin Mitnick dal libro “The Art of Deception” (2002):

“Il fattore umano è veramente l’anello più debole della sicurezza”

© Copyright 2023 Giorgio Sbaraglia

All rights reserved.

Quest’opera è distribuita con Licenza Creative Commons Attribuzione – Non commerciale – Non opere derivate 4.0 Internazionale.