L’Email, che tutti noi usiamo, è uno degli strumenti più antiquati e vulnerabili del web. Un mezzo di comunicazione comodo, ma facile da intercettare ed ancora più facile da falsificare. Gli strumenti per rendere sicura un’email esistono: ce lo insegna la vicenda di Edward Snowden che, da grande esperto di sicurezza, usava le email crittografate per comunicare con i giornalisti ai quali nel 2013 consegnò documenti assai scottanti su quello che stava facendo l’NSA (National Security Agency) per spiare i cittadini americani. Questo strumento si chiama PGP (Pretty Good Privacy) e tutti possono usarlo.è uno degli

L’Email, che tutti noi usiamo, è uno degli strumenti più antiquati e vulnerabili del web. Un mezzo di comunicazione comodo, ma facile da intercettare ed ancora più facile da falsificare. Gli strumenti per rendere sicura un’email esistono: ce lo insegna la vicenda di Edward Snowden che, da grande esperto di sicurezza, usava le email crittografate per comunicare con i giornalisti ai quali nel 2013 consegnò documenti assai scottanti su quello che stava facendo l’NSA (National Security Agency) per spiare i cittadini americani. Questo strumento si chiama PGP (Pretty Good Privacy) e tutti possono usarlo.è uno degli

PREMESSA: COME FUNZIONA UNA NORMALE EMAIL

L’Email è uno degli strumenti più “vecchi” di Internet: la sua nascita risale al 1971, quando Ray Tomlinson installò su Arpanet un sistema in grado di scambiare messaggi fra le varie università. Il primo messaggio da lui inviato (la prima mail quindi della storia) fu “QWERTYUIOP” o qualcosa di simile…

Fu sempre Tomlinson a scegliere il simbolo @ (la chiocciola) per collegare username e dominio email.

Ancora oggi l’email “tradizionale” (quella che tutti usiamo) utilizza il protocollo SMTP (Simple Mail Transfer Protocol) che è il protocollo standard per la trasmissione via internet delle email. Si tratta di un protocollo testuale, relativamente semplice, creato negli anni ’80 e da allora rimasto sostanzialmente invariato. Tra le molte limitazioni c’è quella che non è in grado di gestire l’autenticazione del mittente. Ciò rende possibile, ed anche abbastanza facile, inviare email falsificando (spoofing) il mittente.

Inoltre l’email può essere intercettata e letta da un malintenzionato: il cosiddetto “Man in the middle” che si frappone tra mittente e destinatario. Infatti nella maggior parte dei casi, le email vengono trasmesse tramite Internet non criptate, come se fossero state scritte su una cartolina (che tutti possono leggere!). Sarebbe possibile crittografare le email che si inviano e si ricevono, ma solo se ambedue i provider del servizio email supportano la crittografia TLS (con il protocollo HTTPS). In altre parole, la crittografia del 100% delle email trasmesse su Internet richiederebbe la collaborazione di tutti i fornitori di servizi email online. In realtà solo alcuni provider rispondono ai suddetti requisiti: uno di questi, il più noto, è Gmail di Google.

COSA CI INSEGNA EDWARD SNOWDEN

Nel giugno del 2013 il trentenne Edward Snowden decise di rivelare al mondo il programma di sorveglianza di massa creato dalla NSA con strumenti come PRISM e Tempora. Per fare questo fuggì dagli USA ed incontrò alcuni giornalisti in un albergo di Hong Kong, dove fece le rilevazioni che “The Guardian” ed il “Washington Post” pubblicarono per primi. Nei sei mesi prima, Snowden iniziò a comunicare con la regista e documentarista americana Laura Poitras. Le scrisse alcune email (qui i testi originali), che firmava con lo pseudonimo “Citizen Four“. Nella prima email inviata alla Poitras, Snowden le raccomanda: “Vorrei la conferma tramite email che le chiavi che ci siamo scambiati non siano state intercettate e sostituite da chi ti sorveglia. Conferma che nessuno ha mai avuto una copia della tua chiave privata e che la tua password è sicura”. Cosa significano queste parole? Che le email venivano crittografate con il sistema PGP.

Nel giugno del 2013 il trentenne Edward Snowden decise di rivelare al mondo il programma di sorveglianza di massa creato dalla NSA con strumenti come PRISM e Tempora. Per fare questo fuggì dagli USA ed incontrò alcuni giornalisti in un albergo di Hong Kong, dove fece le rilevazioni che “The Guardian” ed il “Washington Post” pubblicarono per primi. Nei sei mesi prima, Snowden iniziò a comunicare con la regista e documentarista americana Laura Poitras. Le scrisse alcune email (qui i testi originali), che firmava con lo pseudonimo “Citizen Four“. Nella prima email inviata alla Poitras, Snowden le raccomanda: “Vorrei la conferma tramite email che le chiavi che ci siamo scambiati non siano state intercettate e sostituite da chi ti sorveglia. Conferma che nessuno ha mai avuto una copia della tua chiave privata e che la tua password è sicura”. Cosa significano queste parole? Che le email venivano crittografate con il sistema PGP.

CHE COSA È PGP (PRETTY GOOD PRIVACY)

PGP è stato originariamente creato nel 1991 da Philip R. Zimmermann. Originariamente concepito come uno strumento per i diritti umani, da PGP è nato poi OpenPGP, che è uno standard Internet “open source” per l’interoperabilità dei messaggi protetti tramite crittografia asimmetrica (detta “a chiave pubblica”), basato sulla generazione di una coppia di chiavi, una “privata” ed una “pubblica” che non coincidono. La crittografia asimmetrica (conosciuta anche come crittografia a coppia di chiavi, crittografia a chiave pubblica/privata o anche solo crittografia a chiave pubblica) fu introdotta nel 1976 da Whitfield Diffie e Martin Hellman (che per questo hanno vinto il premio Turing 2015).

PGP risolve una debolezza insita nella crittografia: il fatto che per cifrare e decodificare un messaggio occorre una chiave segreta in possesso sia del mittente che del destinatario. Ma queste due persone potrebbero trovarsi a notevole distanza tra di loro o addirittura non conoscersi affatto e pertanto, se non esiste un canale sicuro per scambiarsi i codici di cifratura, occorre avvalersi di canali (e-mail, chat, posta convenzionale) attraverso i quali la chiave potrebbe essere intercettata. PGP, essendo un programma di “crittografia a chiave pubblica ” si basa sulla generazione di una coppia di chiavi: una “segreta” (o “privata”) e l’altra “pubblica”. L’utente tiene al sicuro la propria chiave segreta mentre diffonde e rende disponibile la chiave pubblica.

COME FUNZIONA PGP

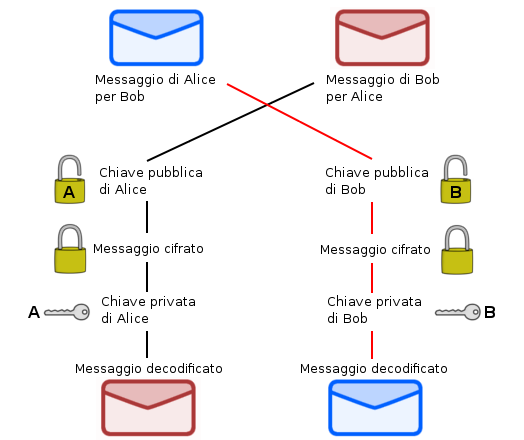

Spieghiamo il funzionamento di PGP usando il classico esempio (figura 1, fonte Wikipedia) di due ipotetici personaggi, Bob ed Alice, che si scambiano un messaggio via email.

-

- Bob scrive il messaggio e lo cripta con la chiave pubblica di Alice (chiave che Alice ha precedentemente inviato a Bob).

- Alice riceve il messaggio criptato da Bob e lo decripta con la sua chiave privata.

In sintesi:

-

- la chiave pubblica di un utente (Bob) codifica il messaggio e la propria chiave privata lo firma;

-

- la chiave privata consente di decodificare il messaggio che è stato cifrato con la corrispondente chiave pubblica (di Alice);

- la chiave privata (di Bob) consente di apporre al messaggio una “firma” che identifica univocamente il mittente.

In modo più elementare si può spiegare il funzionamento di PGP paragonando l’invio di un’email crittografata alla spedizione di una lettera, come rappresentato in figura 2:

La busta della lettera viene chiusa da Bob con il lucchetto che Alice ha fatto arrivare a Bob (il lucchetto rappresenta quindi la chiave pubblica di Alice). Il lucchetto può essere aperto solo con la chiave che possiede Alice (che rappresenta la chiave privata di Alice). Quindi l’apertura della busta può avvenire solo grazie al possesso di entrambe le chiavi, che sono differenti, ma collegate (perchè generate dallo stesso algoritmo crittografico).

Il sistema PGP consente di risolvere le due debolezze tipiche delle email tradizionali, di cui abbiamo parlato all’inizio dell’articolo, e che sono:

-

- Riservatezza del contenuto: il messaggio viene crittografato e reso illeggibile per un terzo che non possegga le chiavi.

- Autenticità del mittente: la chiave pubblica di Bob (che è stata precedentemente inviata ad Alice) potrà combaciare solo con la sua chiave privata. Questa funzione ci dà la certezza della provenienza del messaggio.

Il sistema descritto può sembrare complicato (ed in parte lo è), ma essendo PGP diventato un protocollo standard non proprietario, sono stati creati nel corso degli anni molti software per utilizzarlo con i diversi sistemi operativi più diffusi. Il sito ufficiale di OpenPGP e quello di GnuPG indicano quali sono i software che utilizzano tale protocollo. Elenco qui i principali (ma ne esistono molti altri), per i diversi sistemi operativi:

-

- Gpg4win (per Windows)

-

- GPGTOOLS (per macOS)

-

- Enigmail (per il client di posta Mozilla Thunderbird)

-

- Guardian project e OpenKeychain (per Android)

CONCLUSIONI: A CHI SERVE PGP?

Sicuramente l’email “tradizionale” (mi piace definirla così) rimane uno strumento talmente semplice e famigliare che sarà difficile sostituirla integralmente con un sistema crittografico come PGP.

PGP non sarà l’email per tutti ed in tutti i casi, ma vista l’importanza – sempre maggiore – dei dati che usiamo e che trasmettiamo, sarà bene valutare accuratamente l’uso di protocolli di criptazione, almeno per proteggere i nostri dati più delicati.

Un esempio: la truffa “The man in the mail” (della quale ho parlato in questo articolo) potrebbe essere scongiurata se comunicassimo con i nostri fornitori e/o clienti attraverso sistemi di posta PGP (criptati e con autenticazione del mittente).

Esiste un solo vincolo per utilizzare PGP: deve essere usato contemporaneamente da mittente e destinatario. Ma ci abitueremo ad usarlo, spero…

© Copyright 2017 Giorgio Sbaraglia

All rights reserved.