L’autenticazione a due o più fattori (conosciuta anche come strong authentication o 2FA) è oggi il sistema di protezione più sicuro che abbiamo a disposizione per proteggere i nostri account. Ecco come funziona e perché è così importante usarla.

Oggi non è più sufficiente proteggere i propri account con una password forte: è opportuno – anzi necessario! – utilizzare l’autenticazione forte (strong authentication), nota anche come autenticazione a due fattori 2FA (two factor authentication) o anche MFA (Multi-Factor Authentication).

Dovrebbe essere ormai noto a tutti quanto sia importante usare password molto complesse e sempre diverse: ne parlo in questo articolo “Creare una password, gli errori tipici da non fare” ed anche in questo “Come scegliere una password sicura, difficile da indovinare: tutti i consigli degli esperti“.

Così come diventa indispensabile usare strumenti per riuscire a ricordare le tante password (e tutte differenti!) che ci troviamo a gestire. Si stima che oggi un utente medio si trovi a dover ricordare circa un centinaio di password: impossibile riuscire a ricordale tutte!

Per questo sono di grande aiuto i password manager, applicazioni dedicate a conservare tutte le nostre password in modo sicuro e – ovviamente – crittografato.

Ne abbiamo parlato in questi articoli: “Password Manager: la guida completa“,

“Password manager: cosa sono, quali sono i migliori, come usarli e perché” e precedentemente anche in questo: “Usare i PASSWORD MANAGER“

Ma se anche mettiamo in pratica le buone regole sopra descritte, non possiamo escludere che una password venga rubata o scoperta. Magari non per causa nostra, ma potrebbe comunque succedere.

Cosa pensereste se in un mercatino clandestino, nei bassifondi della città, qualcuno avesse messo in vendita una copia delle vostre chiavi di casa?

Sicuramente vi preoccupereste e fareste subito sostituire le serrature di casa!

Questo può succedere anche con i vostri dati o con le vostre credenziali… ed il mercatino clandestino è il Dark Web.

Se queste credenziali ci sono, saranno in vendita (a cifre minime: 2÷6 dollari a credenziale). Ed è probabile che qualcuno prima o poi le userà per tentare un attacco.

Sono stati scoperti giganteschi database con password rubate, e questi ora sono in vendita nel Dark Web.

Alcuni esempi piuttosto famosi:

- Collection #1: è una raccolta di 2,7 miliardi di record, tra cui 773 milioni di indirizzi e-mail univoci con le relative password. Distribuita su un forum di hacking e scoperta da Troy Hunt a gennaio 2019. Ne abbiamo parlato in questo articolo.

- Anti Public Combo List: è una lista con 458 milioni di indirizzi email univoci, molti dei quali con password hackerate da vari sistemi online. È apparsa nel dicembre 2016.

Le credenziali contenute in questi database sono utilizzate dai cybercriminali per realizzare un attacco di “credential stuffing” (letteralmente “riempimento delle credenziali”).

Questo è un tipo di attacco in cui le credenziali rubate, tipicamente costituite da username + password, vengono utilizzate per ottenere l’accesso non autorizzato agli account degli utenti attraverso richieste di login automatizzate su larga scala.

A differenza del cracking delle credenziali (ne abbiamo parlato in questo articolo), gli attacchi di credential stuffing non tentano di forzare con la forza bruta o di indovinare le password.

Semplicemente sfruttano la pessima abitudine di molti utenti di riutilizzare la stessa combinazione di nome utente/password su più siti (il cosiddetto “password reuse“). Ce lo conferma una recente indagine:

- 76% degli utenti usa stesse credenziali per siti diversi

- 51% usa stesse credenziali per lavoro e privato

- 67% NON usa l’autenticazione a due fattori (SCA)

- 69% condivide la password con i colleghi.

Per rendersene conto di quante password violate siano disponibili nel web può bastare una visita al famoso sito https://haveibeenpwned.com (si potrebbe tradurre con: “Sono stato violato?”).

É un sito utilissimo creato dal famoso esperto australiano di cybersecurity Troy Hunt nel dicembre 2013 ed è un enorme database che raccoglie tutte le credenziali rubate nei data breach di cui si ha notizia.

Oggi questo sito registra oltre 9,5 miliardi di “pwned accounts” (account violati) e può essere consultato in modo gratuito – e sicuro – da chiunque. A fine 2018 ne conteneva circa 5 miliardi: quindi i data breach con furto, pubblicazione e vendita di dati compromessi continuano a crescere molto velocemente.

Come usarlo: si accede al link https://haveibeenpwned.com e si digita la propria email, che rappresenta lo username che usiamo per registrarci nei vari siti, poi si clicca sul pulsante “pwned?”

A questo punto il sito interroga il suo database e se lo username digitato è presente, la pagina diventerà rossa e comparirà il preoccupante messaggio “Oh no – pwned!”.

Cosa significa? Che il nostro username si trova esposto nel web (o nel dark web) con una password ad esso collegata. Una password che in un qualche momento della nostra vita abbiamo realmente usato e che ora qualcuno conosce!

A questo punto esiste il rischio reale che quel qualcuno possa utilizzare le nostre credenziali per attaccarci ed entrare nei nostri account.

Quindi sarà opportuno andare a cambiare tutte le password associate a quello username.

Nota: Haveibeenpwned? ci dice – semplicemente – che qualche nostra password è “bruciata”, non può ovviamente sapere se nel frattempo l’abbiamo modificata. Nel dubbio, consiglio di cambiare comunque le password in questione.

E soprattutto, consiglio di consultare periodicamente questo sito per controllare la salute dei propri account, sia aziendali che personali.

Un’autenticazione basata solo su password è dunque intrinsecamente debole, anche se la password impostata è robusta, perché la sicurezza dell’account dipende da un solo fattore, appunto la password.

Per innalzare i livelli di sicurezza sono state introdotte perciò le tecniche di “Strong Authentication” o autenticazione a due o più fattori.

Il tema della MFA è stato trattato anche nel corso della RSA Conference, che si è svolta dal 24 al 28 febbraio di quest’anno a San Francisco. Durante l’evento Microsoft ha pubblicato un dato che ci deve far riflettere: su un campione rilevato in gennaio 2020 di circa 1,2 milioni di account compromessi, oltre il 99,9% degli account compromessi non aveva la MFA. Non credo serva aggiungere altro…

Che cosa è l’Autenticazione a due fattori

Definita anche 2FA o MFA (Multi-Factor Authentication), rappresenta un’ulteriore sicurezza ed è oggi il sistema di protezione più sicuro che abbiamo a disposizione per proteggere i nostri account. Non può più essere considerata un “lusso” da applicare solo negli account bancari, ma dovrebbe essere utilizzata quanto più possibile, soprattutto per tutti quegli account – personali e aziendali – nei quali si trovano dati importanti.

Quelli da proteggere con maggior attenzione sono gli account E-mail (se la nostra email viene violata, tutta la nostra vita risulterà esposta), i servizi Cloud e qualsiasi account aziendale.

Vedremo in seguito come ormai tutti i siti importanti rendono disponibile l’autenticazione a due fattori in forma facoltativa (quindi da attivare come opzione aggiuntiva).

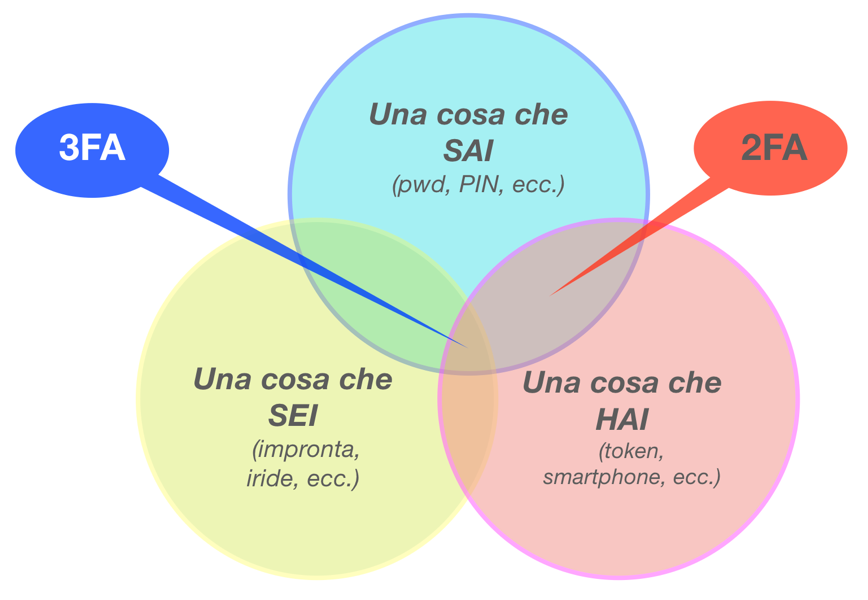

Per accedere a qualunque sistema digitale (computer, bancomat, siti web o altro) dovremo dapprima “presentarci” inserendo il nostro username. Poi dovremo “dimostrare” che siamo proprio noi: questa è la fase di “autenticazione” che può avvenire in tre diversi modi:

- CONOSCENZA: ”Una cosa che sai”, per esempio una password o il PIN.

- POSSESSO: ”Una cosa che hai”, come uno smartphone o un token di sicurezza (quelle piccole “chiavette” che ci davano le banche e che generavano un codice a 6 cifre).

- INERENZA: ”Una cosa che sei”, come l’impronta digitale, il timbro vocale, il viso, l’iride, o qualunque altro dato biometrico.

In molti casi l’autenticazione avviene con la sola password: si tratta di autenticazione ad un fattore.

Si parla invece di 2FA se si usano almeno due dei tre fattori sopra elencati. Ma non basta: la condizione affinché si possa definire “autenticazione a due fattori” si verifica solo quando i due fattori utilizzati sono di matrice differente: in altre parole se, per esempio, si usa “Una cosa che sai” + ”Una cosa che hai”.

Mentre non può essere – a rigore – considerata 2FA un’autenticazione fatta con due password (perché due fattori della stessa natura).

Esiste anche l’autenticazione a tre fattori (3FA), ovviamente se vengono richiesti tre fattori.

È molto meno usata, uno dei casi più noti in cui viene impiegata è nello SPID (il Sistema Pubblico di Identità Digitale), ma solo in quello di livello 3 (disponibile con Poste Italiane ed Aruba).

Qui l’autenticazione viene basata sui tre fattori che sono: password, l’App PosteID e il PIN SPID 3. Viceversa, la versione 2 di SPID utilizza la 2FA: password e l’App PosteID.

Come funziona la 2FA

Dopo aver inserito la password (primo fattore) del proprio account, sarà richiesto di digitare un secondo fattore, che nella maggior parte dei casi è un codice numerico. Questo secondo fattore in genere viene ottenuto attraverso lo smartphone (sotto forma di sms o tramite un’apposita applicazione) o tramite un token fisico.

A differenza della password, il secondo codice è di fatto inattaccabile, perché generato in maniera pseudocasuale secondo uno specifico algoritmo ed ha una durata molto limitata nel tempo (solitamente 30 secondi). Per questo motivo, lo si definisce anche OTP: “one time password”.

Il secondo fattore può essere – in alternativa – di tipo biometrico (”una cosa che sei”). Ne abbiamo un esempio nelle applicazioni per smartphone che ci forniscono le banche: per aprire l’app ed anche per eseguire operazioni dispositive (p.es. fare un bonifico), ci viene richiesta la seconda autenticazione con l’impronta digitale o con il riconoscimento facciale.

Come ottenere il secondo fattore di autenticazione di tipo numerico

Il secondo fattore in forma numerica (one time password) è la soluzione più frequentemente usata nella 2FA. Ci sono modalità differenti per ottenerlo:

- Attraverso un SMS che ci viene inviato sul nostro smartphone: è una modalità molto diffusa, ma è indiscutibilmente la meno sicura. Ciò a causa della ormai nota vulnerabilità del protocollo Signalling System No 7 (SS7). Inoltre richiede di avere lo smartphone connesso alla rete cellulare. Ma il vero motivo che rende sconsigliabile questo metodo è soprattutto un altro: la truffa ormai frequente e conosciuta come SIM Swap Fraud. Questo significa che un malintenzionato riesce a trasferire da una SIM card a un’altra il nostro numero di telefono. Portare a termine un’operazione di SIM swapping illegittima significa ottenere il completo accesso al numero di telefono del legittimo (e ignaro) proprietario di tale numero e quindi ricevere l’SMS con i codici di autenticazione a due fattori, ovviamente per realizzare operazioni bancarie. Il proprietario dello smartphone si troverà con il dispositivo muto e disconnesso dalla rete. Quando si sarà reso conto che la sua SIM non è più attiva potrebbe essere troppo tardi e i soldi già scomparsi dal suo conto corrente.

- Con un Token hardware: non si usano più quelli che venivano in passato forniti dalle banche, che sono in via di dismissione, perché considerati non sicuri (ne spiegheremo in seguito il motivo). Sono invece stati creati nuovi tipi di token, secondo lo standard FIDO U2F Security Key. Trattasi di uno standard di autenticazione open source, creato inizialmente da Google e da Yubico e successivamente confluito nella FIDO (“Fast IDentity Online”) Alliance.

Ne esistono numerosi modelli: i più semplici richiedono l’inserimento in una porta USB, quelli più avanzati (per esempio YubiKey prodotta da Yubico) operano anche con NFC (Near Field Communication) o via Bluetooth come i Titan Security Key di Google (quindi possono essere utilizzati anche con gli smartphone che non hanno la porta USB).

I costi partono dai 20 dollari fino a 50-60 dollari ed oltre. Non è certamente il sistema più economico.

Ma il limite maggiore è dovuto al fatto che si tratta di una tecnologia recente, quindi non ancora utilizzabile con tutti i servizi. Solo alcuni browser la supportano, tra questi Chrome, Firefox ed Opera. Diventerà comunque lo standard del prossimo futuro, anche perché è già conforme ai livelli crittografici più elevati, tra cui la FIPS 140-2 (“Validation Ensures Strong Security and Compliance”) ed il livello 3 di autenticazione (AAL3) indicato nelle linee guida NIST SP800-63B (di cui parleremo in seguito).

Lo standard U2F garantisce anche la conformità alla direttiva europea PSD2 per quanto riguarda la Strong Customer Authentication (SCA), di cui tratteremo in seguito. - Un’alternativa molto comoda all’opzione SMS ed ai Token hardware è rappresentata dalle applicazioni dedicate, che sono in pratica dei Token software.

Nel caso dell’home banking, tutti i principali istituti bancari hanno creato una loro app dedicata (in genere è la stessa che si usa per consultare il conto, in alcuni casi la banca utilizza un’applicazione diversa avente solo la funzione di “token“).

Al di fuori dell’home banking, per tutti gli altri siti, possiamo usare invece applicazioni universali che svolgono la funzione di Token software.

Quando il sito rende disponibile questa opzione (non è sempre possibile, ma ormai molti siti la offrono) consiglio di sceglierla, perché è il metodo più pratico, non richiede la copertura telefonica ed è sicuro.

In questi siti è possibile sapere quali servizi offrono la 2FA: https://www.daito.io/2fa/ e https://2fa.directory.

Tali applicazioni in pratica si comportano esattamente come i token hardware di cui abbiamo parlato: generano un OTP a 6 cifre, associato ad uno specifico account. Esistono numerose applicazioni del genere: le più note – tutte gratuite – sono Authy, Google Authenticator, Microsoft Authenticator. Anche i migliori password manager offrono questa funzionalità.

Questi Token software generano quindi la password monouso OTP, che è definita TOTP: Time-based One Time Password. Questo avviene attraverso un algoritmo – basato su HOTP (HMAC-based One Time Password) – che genera una password one-time (OTP) da una chiave segreta condivisa K e sulla base dell’attuale timestamp T utilizzando una funzione di hash (SHA-1). Il periodo di validità di OTP può essere variabile, ma in genere viene impostato nell’algoritmo a 30 secondi, che è un compromesso ragionevole tra sicurezza ed usabilità.

Gli algoritmi utilizzati sono stati definiti nelle norme tecniche di riferimento emesse da IETF (Internet Engineering Task Force):

RFC-4226 (HOTP) (2005)

RFC-6238 (TOTP) (2011)

Come attivare l’autenticazione a due fattori

La modalità di attivazione è – più o meno – sempre la stessa: dopo essersi registrati al sito, si accede alla pagina delle “Impostazioni di Sicurezza” (il nome può anche essere leggermente diverso, ma si tratta sempre della sezione dove andiamo, per esempio, per modificare la password).

Si sceglie di attivare la 2FA, dopodiché il sito ci chiederà in che modo vogliamo ricevere il codice: il metodo più diffuso in tutti i siti è attraverso un SMS, quindi dovremo indicare uno smartphone “affidabile” al quale ci verrà inviato il codice. Consiglio di registrare sempre DUE o più numeri di telefono, per maggior sicurezza (poi, ad ogni successivo login, ci verrà chiesto di scegliere su quale dispositivo vogliamo ricevere il codice).

Alcuni siti permettono di scegliere, in alternativa al codice via SMS, l’uso delle succitate applicazioni (token software) in grado di generare il codice temporaneo (OTP). Come detto, se disponibile, è la scelta preferibile: in questo caso l’abbinamento viene fatto attraverso la lettura di un QRcode che compare sullo schermo del computer e che dovremo inquadrare con la camera dello smartphone, nel quale abbiamo preventivamente aperto l’applicazione.

Nella fase di attivazione dell’autenticazione a due fattori in genere ci verrà fornita anche una chiave di recupero (molto complessa, da conservare a parte) che è la “soluzione di emergenza” da utilizzare solo in caso di: password dimenticata o dispositivo smarrito o rubato.

Ai successivi login, oltre a username e password, dovremo inserire il codice OTP a 6 cifre visualizzato dall’applicazione e che ogni 30 secondi verrà rigenerato.

Esiste – quasi in tutti i siti – una comoda opzione che ci permetterà di non dover più inserire nei login successivi il codice OTP: questa opzione si chiama in genere: “considera questo dispositivo attendibile” (o qualcosa di simile) e va attivata una tantum. In pratica, poiché l’autenticazione a due fattori è finalizzata ad evitare accessi da computer o dispositivi diversi dai nostri, potremo fare in modo che il sito riconosca che stiamo facendo il login dal nostro “abituale” dispositivo e non ci richieda più il secondo fattore di autenticazione.

Le indicazioni del NIST

Possiamo trovare utili indicazioni sull’uso dell’autenticazione a due fattori anche nelle linee guida emesse dal NIST.

Ricordiamo che il NIST (National Institute of Standards and Technology) è un’agenzia del governo degli Stati Uniti d’America che si occupa della gestione delle tecnologie. Fa parte del DoC, Department of Commerce (Ministero del Commercio).

Il NIST è nato nel 1901 con il nome di National Bureau of Standards (NBS). Nel 1988 ha assunto l’attuale denominazione di NIST. È uno dei più antichi laboratori di scienze fisiche degli Stati Uniti ed ha come compito istituzionale quello di di sviluppare standard tecnologici. In particolare, pubblica i Federal Information Processing Standard (FIPS), che definiscono gli standard obbligatori del governo statunitense. Abbiamo già ampiamente citato il NIST nell’articolo “Sicurezza delle password: le nuove regole del NIST“.

Richiamiamo anche in questo caso la fondamentale SP 800-63 che si occupa di autenticazione e password ( il NIST definisce le password: “memorized secrets”).

La SP 800-6 è formata da 4 documenti: 800-63-3, 800-63A, 800-63B e 800-63C. Le indicazioni più importanti per i temi di nostro interesse si trovano soprattutto nei documenti:

- SP 800-63-3 “Digital Identity Guidelines”, disponibile a questo link: https://csrc.nist.gov/publications/detail/sp/800-63/3/final;

- SP 800-63B “Digital Identity Guidelines – Authentication and Lifecycle Management”: https://csrc.nist.gov/publications/detail/sp/800-63b/final.

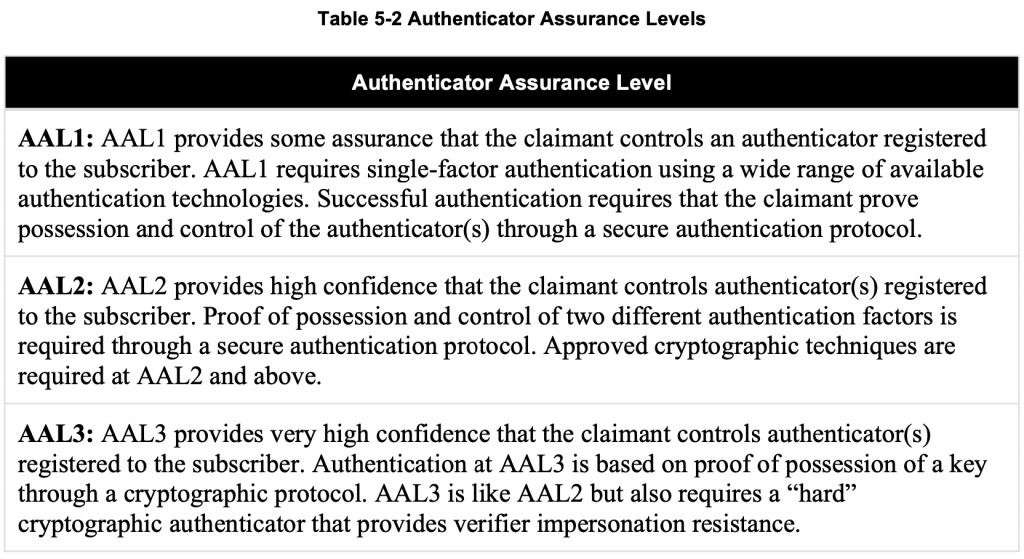

Nella SP 800-63-3 la tabella 5.2 definisce i tre livelli AAL (Authenticator Assurance Level), mentre al paragrafo 6.2 “Selecting AAL” vengono indicate le modalità per selezionare i livelli di autenticazione più appropriati per ogni tipo di servizio digitale. I livelli AAL 2 e 3 richiedono l’uso dell’autenticazione forte a più fattori.

Nella SP 800-63B vengono esaminate le varie modalità disponibili per l’autenticazione a due fattori. Al cap. 4.2 viene illustrata la AAL 2, mentre al cap. 4.3 si tratta la AAL 3.

Viene stabilito che quando si usa una combinazione di due fattori di autenticazione, uno deve essere un segreto memorizzato, cioè una password (capitolo 5.1.1), mentre il secondo autenticatore deve essere basato sul possesso (cioè “qualcosa che hai”). Quindi il richiedente (colui che fa il login) deve dimostrare il possesso e il controllo di due distinti fattori di autenticazione, che abbiano il requisito di “garantire una resistenza all’impersonificazione” (in altre parole: impedire che qualcuno li possa usare al nostro posto).

Al successivo capitolo 5.1.3 Out-of-Band Devices viene deprecato l’utilizzo della linea telefonica per ricevere il secondo fattore OTP, proprio per il rischio di SIM swap (di cui abbiamo parlato in precedenza).

Viene invece consigliato l’utilizzo di un “Multi-Factor OTP Device”, come spiegato al cap. 5.1.5: potrebbe trattarsi anche di uno smartphone (“una cosa che hai”), che attraverso un’applicazione apposita genere un codice OTP “time-based”(come precedentemente spiegato).

Qui si evidenzia un aspetto molto importante: per maggior sicurezza lo smartphone deve essere preventivamente attivato da “qualcosa che sai” (una password di sblocco) oppure da “qualcosa che sei” (l’impronta digitale, la faccia, ecc.).

Quest’ultimo è un passaggio molto importante: ci fa capire perché, con l’entrata in vigore della Direttiva (UE) 2015/2366 (PSD2) non sono più ammessi i token hardware (le chiavette in plastica che generavano un codice a 6 numeri) per l’autenticazione nei siti bancari: erano dispositivi non sicuri, dal momento che potevano essere attivati senza alcun codice di sicurezza. Quindi in caso di furto o smarrimento, chiunque avrebbe potuto utilizzarli.

La Strong Customer Authentication (SCA) nel mondo bancario: cosa dice la PSD2

Sappiamo che sono state le banche ad introdurre per prime l’autenticazione a più fattori.

La prima direttiva europea sui servizi di pagamento è stata la Direttiva 2007/64/EC, nota come PSD – Payment Services Directive, emessa in data 13 Novembre 2007 e successivamente recepita dall’Italia con il D.lgs. n.11 del 27 gennaio 2010, entrato in vigore il 1° marzo 2010.

A questa è seguita la seconda direttiva sui servizi di pagamento: Direttiva (UE) 2015/2366 del 25 novembre 2015, nota come PSD2. É entrata in vigore nell’Unione Europea il 13 gennaio 2016, con termine di recepimento negli Stati Membri due anni dopo ed è stata recepita dall’Italia con il D.lgs. n.218 del 15 dicembre 2017, entrato in vigore il 13 gennaio 2018.

La PSD2 ha sostituito (ed abrogato) la precedente Direttiva PSD proprio per stare al passo con la notevole evoluzione informatica di questi anni, che ha reso disponibili tecnologie abilitanti di nuovi servizi. Questo è dovuto soprattutto alla rapida diffusione dell’e-commerce e dei device mobili (smartphone e tablet) che hanno messo a disposizione degli utenti nuovi strumenti di pagamento elettronico, con un aumento delle alternative al contante.

Le norme che regolano le nuove misure di sicurezza nella prestazione dei servizi di pagamento disciplinati dalla PSD2 sono contenute nel Regolamento delegato (UE) 2018/389 che è obbligatorio e direttamente applicabile in ciascuno degli Stati membri (anche in quelli con divisa non Euro) dal 14 settembre 2019 (lo specifica l’art.38). Oltre che negli Stati Membri dell’Unione Europea, la PSD2 si applica anche ai tre paesi dell’Area Economica Europea (Norvegia, Islanda e Liechtenstein).

Pertanto dal 14 settembre 2019 la PSD2 è entrata in vigore anche in Italia.

La nuova Direttiva PSD2 all’art.98 demanda ad EBA (European Banking Authority) in collaborazione con la BCE il compito di redigere: GL (Guidelines), ITS (Implementing Technical Standard) e soprattutto RTS (Regulatory Technical Standards), cioè le “Norme tecniche di regolamentazione in materia di autenticazione e comunicazione”.

Nel febbraio 2017 l’EBA ha pubblicato la versione Final Draft dei Regulatory Technical Standards (RTS), che sono stati adottati il 27 novembre 2017 dalla Commissione Europea con il regolamento delegato (UE) 2018/389.

Tra gli RTS, il documento di maggior impatto è quello sull’autenticazione a più fattori, definita “Strong Customer Authentication and Secure Communication (SCA)”, che è stata regolamentata in modo più forte e resa obbligatoria per le operazioni bancarie online (via internet e mobile).

La PSD2 impone l’autenticazione forte (SCA) che viene definita all’art.4 comma 30 come:

“autenticazione forte del cliente”: un’autenticazione basata sull’uso di due o più elementi, classificati nelle categorie della conoscenza (qualcosa che solo l’utente conosce), del possesso (qualcosa che solo l’utente possiede) e dell’inerenza (qualcosa che caratterizza l’utente), che sono indipendenti, in quanto la violazione di uno non compromette l’affidabilità degli altri, e che è concepita in modo tale da tutelare la riservatezza dei dati di autenticazione.

Le condizioni nelle quali la SCA deve essere obbligatoriamente applicata sono definite all’art. 97:

“Gli Stati membri provvedono a che un prestatore di servizi di pagamento applichi l’autenticazione forte del cliente quando il pagatore:

a) accede al suo conto di pagamento on line;

b) dispone un’operazione di pagamento elettronico;

c) effettua qualsiasi azione, tramite un canale a distanza, che può comportare un rischio di frode nei pagamenti o altri abusi.”

L’art. 74 stabilisce le responsabilità del pagatore e quelle del “prestatore di servizi di pagamento” (PSP: payment service provider). Quest’ultimo viene obbligato ad esigere un’autenticazione forte. In particolare (comma 2): “Se il prestatore di servizi di pagamento del pagatore non esige un’autenticazione forte del cliente, il pagatore non sopporta alcuna conseguenza finanziaria salvo qualora abbia agito in modo fraudolento. Qualora non accettino un’autenticazione forte del cliente, il beneficiario o il suo prestatore di servizi di pagamento rimborsano il danno finanziario causato al prestatore di servizi di pagamento del pagatore.”

Questo è un aspetto di responsabilità che le banche non possono sottovalutare e che le obbliga ad implementare sistemi di pagamento online adeguatamente sicuri.

Le RTS fissano anche le deroghe all’uso della SCA. Questa non è obbligatoria per:

- Micropagamenti (non superiori a 30 euro);

- Pagamenti per trasporti e parcheggi effettuati presso terminali non presidiati (per es. il biglietto della metro).

- Inoltre il PSP può essere esentato dall’applicazione della SCA a condizione che abbia condotto una specifica analisi del rischio associato alla transazione stessa (la c.d. TRA: Transaction Risk Analysis). Vedere al proposito gli art. 18-19-20 del Regolamento delegato (UE) 2018/389.

Quindi la SCA in PSD2 prevede che le operazioni dovranno ora essere autorizzate usando due o più fattori di autenticazione, scelti combinando qualcosa che solo chi effettua l’operazione conosce (come abbiamo già spiegato).

I fattori usati devono essere indipendenti (quindi di matrice diversa e generati in modalità differente) in modo che la violazione di uno dei fattori non comprometta l’affidabilità degli altri. Questo è indicato nel Regolamento delegato (UE) 2018/389 all’art. 9 “Indipendenza degli elementi”.

La PSD2 farà scomparire le transazioni effettuate solo con una username e una password. Saranno vietate anche quelle che utilizzano un pin statico, facile da rubare e riusare in un secondo tempo.

Farà scomparire anche i vecchi token hardware (le chiavette in plastica che generavano un codice a 6 numeri) che le banche fornivano ai clienti per l’autenticazione: vedasi Regolamento delegato (UE) 2018/389, art. 7 “Requisiti per gli elementi classificati come possesso” al comma 1:

“I prestatori di servizi di pagamento adottano misure volte ad attenuare il rischio che gli elementi dell’autenticazione forte del cliente classificati come possesso siano utilizzati da soggetti non autorizzati”.

Questi token sono cioè considerati dispositivi non più sicuri, dal momento che possono essere attivati senza alcun codice di sicurezza (cioè di sblocco). Quindi in caso di furto o smarrimento, chiunque potrebbe utilizzarli e ricavare il codice numerico.

Questo ci fa capire il motivo per cui nella SCA è invece ammesso l’uso dello smartphone (“una cosa che hai”):

lo smartphone deve essere preventivamente attivato da “qualcosa che sai” (una password di sblocco) oppure da “qualcosa che sei” (l’impronta digitale, la faccia, ecc.) e questo rappresenta un livello di maggior sicurezza, che la PSD2 impone.

Vedere in proposito anche il Regolamento delegato (UE) 2018/389, art. 8 “Requisiti dei dispositivi e del software connessi agli elementi classificati come inerenza” al comma 2: “L’utilizzo di detti elementi da parte del pagatore è soggetto a misure volte ad assicurare che detti dispositivi e software garantiscano la resistenza contro l’utilizzo non autorizzato degli elementi mediante l’accesso ai dispositivi e al software”.

Molte banche hanno già provveduto a ritirare i token hardware, le altre lo dovranno fare comunque a breve, tenendo conto che il 21 giugno 2019 EBA ha riconosciuto alle autorità nazionali la possibilità di concedere ulteriore tempo per l’applicazione della SCA, rispetto alla data del 14 settembre 2019.

Questo in considerazione della complessità degli interventi per l’adozione dei nuovi strumenti di autenticazione da parte di tutti i clienti.

Inoltre, a causa della maggior difficoltà di portare a termine il pagamento online si potrebbe verificare, almeno nella fase iniziale, una significativa diminuzione delle vendite online.

Questo porta alla necessità di operare in modo graduale con il coinvolgimento attivo degli utenti, soprattutto quelli meno avvezzi all’uso dei dispositivi tecnologici, che si troveranno a dover affrontare procedure di pagamento inevitabilmente più complicate.

Per maggiori approfondimenti, rimando al testo integrale dell’articolo “Autenticazione a due fattori: cos’è, come e perché usarla, anche alla luce della PSD2“, che ho scritto per CYBERSECURITY360, la testata del Network Digital 360 specializzata nella Cybersecurity, con la quale collaboro sin dalla sua nascita.

© Copyright 2020 Giorgio Sbaraglia

All rights reserved.

Quest’opera è distribuita con Licenza Creative Commons Attribuzione – Non commerciale – Non opere derivate 4.0 Internazionale.