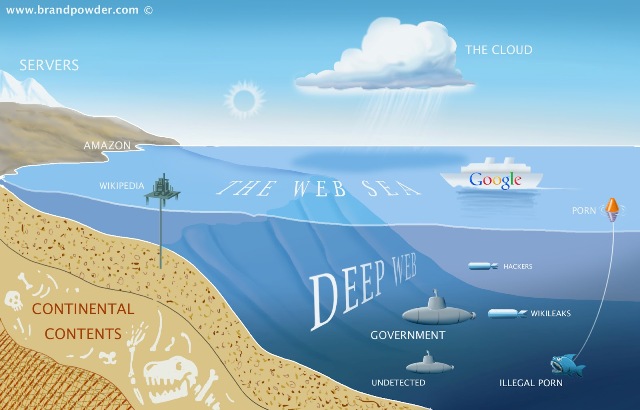

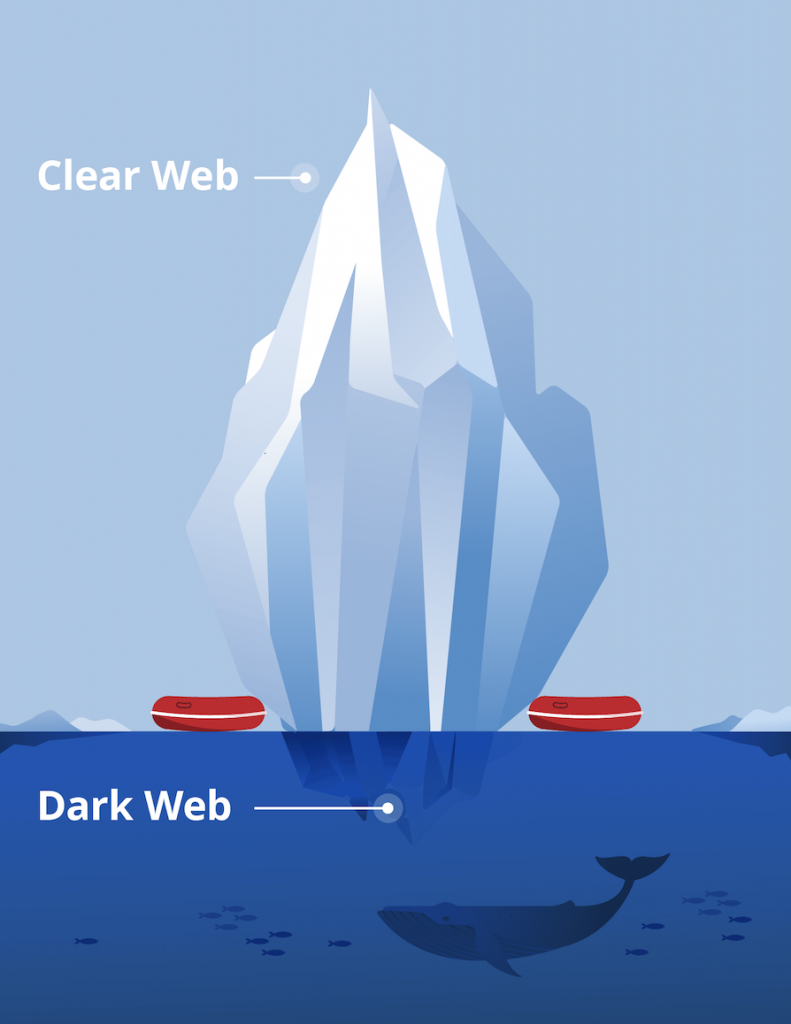

Pochi sanno che il web che tutti usiamo è solo una minima parte di un oceano immenso. La parte più estesa di questo oceano si chiama Deep Web.

Si parla poi anche di Dark Web, che è “il lato oscuro del web” e, contrariamente a quello che molti credono, non è il Deep Web, ma ne rappresenta una piccola frazione.

Sommario

Proviamo qui a spiegare cosa sono questi due mondi, apparentemente così oscuri, ma con i quali tutti noi abbiamo a che fare, praticamente ogni volta che navighiamo in rete…. Cominciamo a spiegare che cosa è il Deep Web, citando la definizione che ne dà il CLUSIT (Associazione Italiana per la Sicurezza Informatica).

Deep Web (aka Hidden Web) indica l’insieme dei contenuti presenti sul web e non indicizzati dai comuni motori di ricerca (ad es. Google, Bing, ecc.): ne fanno parte nuovi siti, pagine web a contenuto dinamico, web software, siti privati aziendali, reti peer-to-peer. L’opposto del Deep Web si chiama Surface Web (o Visible Web o Indexed Web).

Tutti noi – ogni giorno – entriamo nel Deep Web anche senza rendercene conto.

È Deep Web la pagina del nostro profilo Facebook, o quella dell’Home Banking dove sono riportati i dati del nostro conto, così come la pagina web della nostra casella Gmail e i siti dei Cloud service provider dove sono archiviati i nostri file.

Oppure le tante pagine aziendali, governative, finanziarie ad uso interno, presenti sul web, ma non indicizzate.

Questa immagine, dove il web nella sua totalità è rappresentato come un iceberg, illustra in modo efficace questi concetti.

Solo una parte del Deep Web è costituita dal Dark Web, che rappresenta l’insieme dei siti web ospitati nelle Darknet e che sono raggiungibili solo attraverso specifici software.

Il Dark Web dunque è la parte più nascosta e meno accessibile del Deep Web.

Il fatto è che i due termini – Deep e Dark Web – siano usati in modo intercambiabile e come sinonimi ha creato molta confusione, anche da parte di molti “addetti ai lavori”.

E questo ha fatto comparire stime errate sulle dimensioni del Dark Web, che in realtà è solo una frazione molto piccola del Deep Web (che invece è molto grande!).

In realtà il Dark Web, a differenza del Deep Web, è un mondo separato e poco accessibile, che si appoggia sulle Darknet, che sono reti chiuse.

Per accedervi sono necessarie particolari configurazioni ed autorizzazioni, come vedremo in seguito.

Le principali Darknet sono: Freenet (ormai poco usato), I2P ed in particolare TOR (The Onion Router), che è ormai diventata la più famosa ed usata tra queste reti.

Esistono poi altre reti segrete governative e militari, quali:

SIPRNet (Secure Internet Protocol Router Network),

NIPRNet (Nonclassified Sensitive Internet Protocol Router Network),

JWICS (Joint Worldwide Intelligence Communications System),

CRONOS (Crisis Response Operations In NATO Operating Systems) della NATO.

Sono reti inaccessibili, ma in realtà anche questi network segretissimi hanno subito attacchi e violazioni, a riprova che nel web tutto può essere attaccato…

2. Cosa è Tor (The Onion Router)

La rete Tor è stata creata dalla da U.S. Naval Research Lab (NRL) nel 1998 utilizzando la tecnologia “onion routing” sviluppata per garantire l’anonimato sulle reti di computer. Nel 2006 è stata resa di pubblico dominio e nello stesso anno è nata Tor Project Inc., che è un’organizzazione non-profit con sede in USA. Secondo la legge americana è classificata come organizzazione 501(c)3, cioè un’organizzazione senza fini di lucro che gode delle esenzioni fiscali che si applicano agli enti dedicati esclusivamente a fini religiosi, di beneficenza, scientifici, letterari o educativi.

Tor Project è finanziata da una pluralità di organizzazioni, tra le quali figurano anche istituzioni del governo USA, quali DARPA (Defense Advanced Research Projects Agency) e US Department of State Bureau of Democracy, Human Rights, Labor, uno dei maggiori sostenitori del progetto. È supportata fin dalla sua nascita anche dalla Electronic Frontier Foundation (EFF).

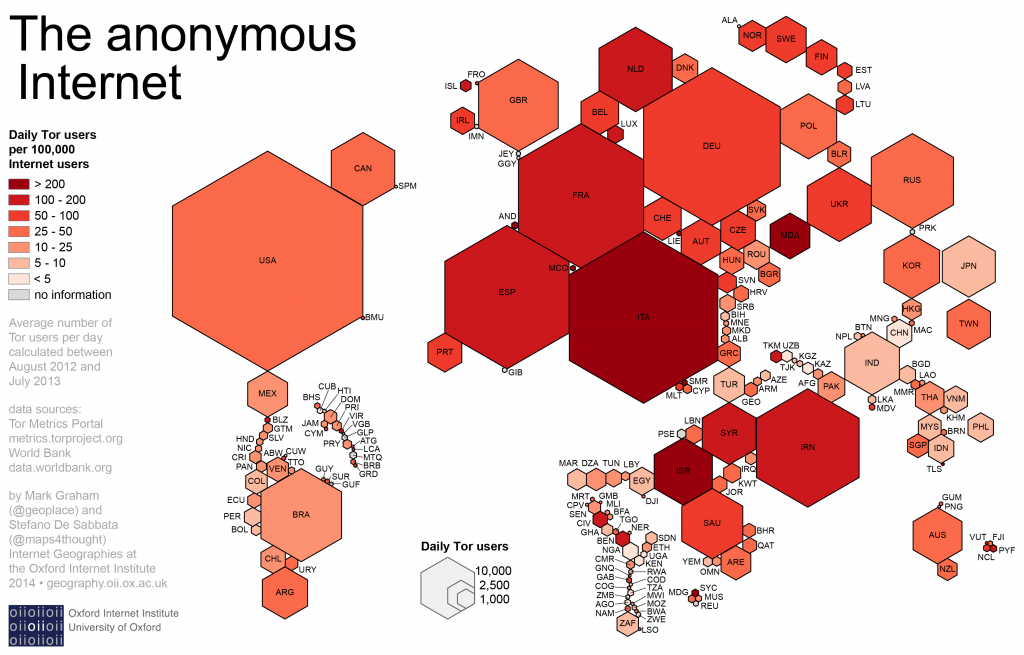

Tor è la rete Darknet più popolare e conosciuta ed è utilizzata in tutto il mondo da oltre 750.000 utenti Internet ogni giorno. Oltre la metà degli utenti Tor si trova in Europa, dove questo servizio è utilizzato da una media di 80 utenti ogni 100.000 utenti Internet.

L’Italia, in particolare, conta oltre 76.000 utenti al giorno, pari a circa un quinto dell’intera base di utenti giornalieri Tor europei. L’Italia è seconda solo agli Stati Uniti (che hanno oltre 126.000 utenti) (fonte: “THE ANONYMOUS INTERNET” di Oxford University).

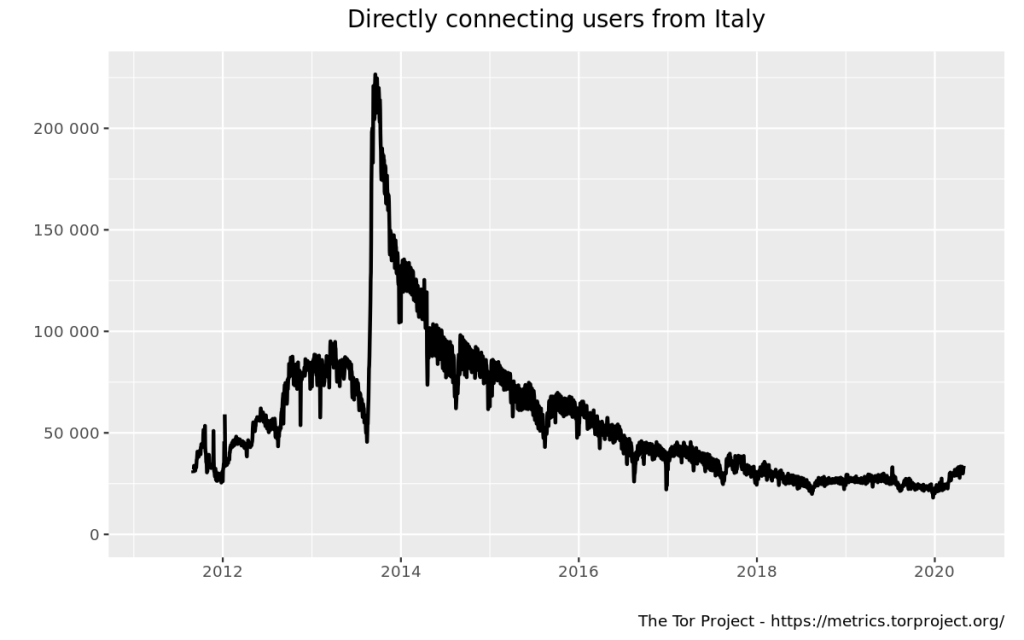

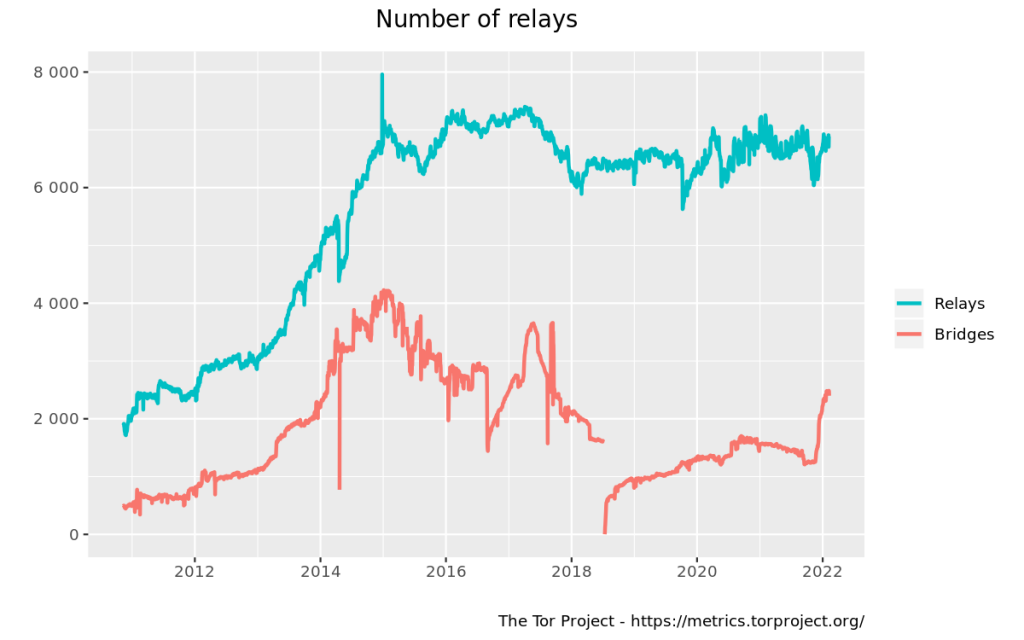

In realtà, analizzando i dati in tempo reale disponibili su https://metrics.torproject.org/, sembra che gli utilizzatori di Tor in Italia siano in calo: nella sottostante figura 3 abbiamo estratto i dati degli ultimi 10 anni.

Secondo altre fonti (Carola Frediani), gli utenti attivi in Tor sarebbero quasi 2 milioni al giorno e solo il 5% del traffico generato sarebbe indirizzato verso la parte sommersa del dark Web. Il che significa che nella stragrande maggioranza dei casi Tor è utilizzato per navigare anonimamente nella parte in chiaro del Web.Tor non è illegale e chiunque può utilizzarlo. È anzi uno strumento che – come si può leggere nel sito https://www.torproject.org – “Defend yourself against tracking and surveillance. Circumvent censorship“.

Per questo è uno strumento usato da giornalisti, attivisti politici, whistleblowers, per aggirare la censura e la sorveglianza nei paesi meno democratici. Il fatto che sia usato anche dai “cattivi” non ne inficia l’importanza.

3. Come funziona Tor

La rete Tor è un network decentralizzato, costituito da alcune migliaia di server (sono i “relay”: a publicly-listed server in the Tor network) sparsi nel mondo. Secondo quanto riportato nella pagina https://metrics.torproject.org dovrebbero essere circa 6÷8.000 (vedere Fig.4).

I dati di navigazione non transitano direttamente dal client al server, come accade per la navigazione normale.

Passano invece attraverso i relay Tor che agiscono da router (chiamati anche “nodi”) e realizzano un circuito virtuale crittografato a strati (come una “cipolla”, da cui il nome Onion). Per questo motivo gli URL della rete Tor hanno il TLD (Top Level Domain) che non è il classico .com o .it, ma .onion.

Quando si avvia la navigazione aprendo il browser Tor (spiegheremo poi come ottenerlo), questo sceglie dall’elenco “directory server” una lista di nodi e da queste individua 3 nodi (3 è la configurazione standard) in modo casuale, che costituiscono una catena di navigazione. Nella pagina del browser possiamo vedere – in tempo reale – il percorso che viene fatto ed anche cambiarlo con il pulsante che si trova alla sinistra della barra dell’URL: non possiamo stabilire noi i relays, ma solo fare in modo che Tor ne scelga altri tre.

In ciascun passaggio la comunicazione viene crittografata e questo si ripete per ciascun nodo (a strati come la cipolla). Ogni nodo della rete conosce solo il precedente ed il successivo, nessun altro. Questo rende pressoché impossibile (o comunque molto complicato) risalire al client di partenza.

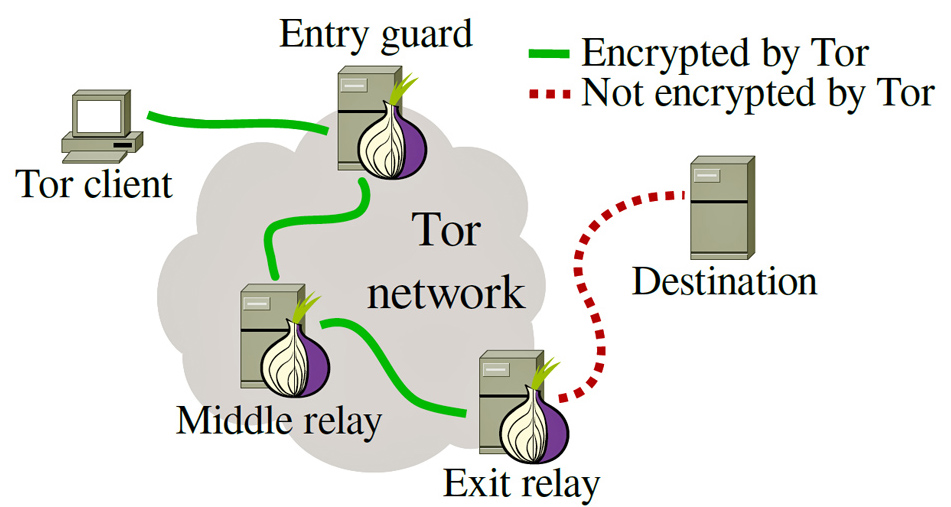

Ci sono tre tipi di relays nel sistema di navigazione Tor: guard/middle relays, exit relays e bridges.

Come abbiamo detto, per ragioni di sicurezza il traffico Tor passa attraverso almeno tre relays prima di raggiungere la sua destinazione.

Il primo è il guard relay (o entry guard), il secondo è un middle relay (intermedio) che riceve il traffico e lo passa infine all’exit relay (vedere figura 5).

I relays intermedi (guard e middle) sono visibili solo all’interno della rete Tor e, a differenza del relay d’uscita, non fanno apparire il proprietario del relay come la fonte del traffico.

Ciò significa che un relay intermedio è generalmente sicuro (lo potremmo avere anche nel server di casa nostra, partecipando così alla rete Tor).

Il relay di uscita è l’ultimo nodo che il traffico Tor attraversa prima di raggiungere la sua destinazione. I servizi a cui i client Tor si connettono (sito web, servizio di chat, provider di posta elettronica, ecc.) vedranno l’indirizzo IP del relay di uscita invece dell’indirizzo IP reale dell’utente Tor. In altre parole, l’indirizzo IP del relay di uscita viene interpretato come la fonte del traffico.

Durante il percorso all’interno della rete Tor, il traffico è completamente criptato (linee in verde). L’entry guard vede l’IP sorgente dell’informazione da trasmettere (il Tor client), ma non conosce che cosa sta trasmettendo. L’Exit Relay può esclusivamente leggere il traffico in uscita (se non è criptato), ma non conosce chi glielo ha trasmesso (cioè il middle relay).

I relays di uscita sono quelli che hanno la maggiore esposizione legale e la responsabilità. Per questo è sconsigliabile gestire un relay di uscita Tor da casa propria. Gli operatori ideali di un relay di uscita sono in genere affiliati a qualche istituzione, come un’università, una biblioteca, un hackerspace o un’organizzazione che si occupa di privacy.

Per completare la topografia della rete Tor abbiamo i Bridges (ponti).

È importante sapere che la struttura della rete Tor prevede che gli indirizzi IP dei relays Tor siano pubblici. Ed uno dei modi in cui il Tor può essere bloccato dai governi o dagli ISP è quello di inserire nelle blacklist gli indirizzi IP di questi nodi Tor pubblici.

Per questo esistono i Bridges: sono nodi che non sono elencati pubblicamente come parte della rete Tor, il che rende più difficile per gli ISP e i governi bloccarli.

I bridges sono quindi strumenti essenziali per l’elusione della censura nei paesi che bloccano regolarmente gli indirizzi IP di tutti i relays Tor elencati pubblicamente, come Cina, Turchia ed Iran.

I bridge rappresentano un’ottima opzione per partecipare alla rete Tor dalla propria rete domestica, se si dispone di un solo IP statico e se non si ha un’enorme quantità di banda da donare. Tor Project consiglia di mettere a disposizione del proprio bridge almeno 1 Mbit/sec.

Chiunque quindi può mettere a disposizione un proprio computer per creare un relay della rete Tor. Nel sito Tor Project viene spiegato perché eseguire un relay Tor? Perché si può contribuire a rendere la rete Tor:

- più veloce (e quindi più utilizzabile)

- più robusto contro gli attacchi

- più stabile in caso di interruzioni

- più sicuro per i suoi utenti (spiare più relays è più difficile che farlo su pochi)

Per i motivi che abbiamo spiegato, un utente potrà fornire un relay di tipo guard/middle (cioè un non-exit Tor relay) mentre non è opportuno che attivi un exit relay, perché più esposto.

Per attivare un guard relay si deve disporre di una connessione stabile e veloce (almeno 2MByte/s), altrimenti si potrà creare un middle relay, che è il nodo intermedio tra guard ed exit ed è quello che richiede i requisiti più ridotti: 10 Mbit/s (Mbps).

Nel funzionamento delle rete Tor c’è un problema non trascurabile: la sicurezza va a scapito della velocità! Il “giro del mondo” che dovrà fare il flusso dei dati (come abbiamo spiegato) renderà la navigazione insopportabilmente lenta. Inoltre l’attuale rete Tor è sottodimensionata rispetto al numero di persone che cercano di usarla.

Quindi non pensate di usare Tor per lo streaming, il filesharing o per attività che richiedano grandi flussi di dati!

In ogni caso è possibile settare il livello di protezione nelle impostazioni di Tor Browser a seconda delle necessità: più alto il livello, più limitata sarà anche inevitabilmente l’esperienza di navigazione.

4. Come possiamo usare Tor

Chiunque può navigare nel Dark Web e nella rete Tor. Non è illegale, come abbiamo spiegato, ma per farlo occorre un browser apposito, il Tor Browser, che è nato nel 2008 e che si scarica gratuitamente dal sito https://www.torproject.org/download/. È un browser derivato da Firefox, ma che permette di accedere ai siti .onion.

È disponibile in 30 lingue diverse, per tutti i sistemi operativi e – da qualche anno – anche per gli smartphone.

Per Android esiste l’applicazione ufficiale Tor Browser, che è possibile scaricare dal sito Tor Project come file .apk , oppure più semplicemente scaricarla dal Google Play Store: https://play.google.com/store/apps/details?id=org.torproject.torbrowser. Questa app è l’unico browser mobile ufficiale supportato e sviluppato dal Tor Project.

Non è presente un app ufficiale per iPhone, tuttavia sul sito Tor Project, nella pagina di Android compare il messaggio: “Sei un utente iOS? Ti incoraggiamo a provare Onion Browser”, che rimanda all’applicazione consigliata Onion Browser: https://onionbrowser.com. Qui il link per scaricarla direttamente da App Store: https://apps.apple.com/it/app/onion-browser/id519296448 .

Esiste dal 2012, io la utilizzo regolarmente su iPhone (esiste anche per iPad) e la consiglio. Peraltro sul sito Tor Project compare questo avviso: “Noi raccomandiamo di utilizzare un’applicazione iOS chiamata Onion Browser: è open source, utilizza Tor ed è sviluppata da una persona che collabora strettamente con il Tor Project (Mike Tigas, sviluppatore e giornalista investigativo, n.d.A). Tuttavia, Apple richiede ai browser che girano su iOS di utilizzare una cosa chiamata Webkit, che impedisce a Onion Browser di avere le stesse protezioni per la privacy di Tor Browser.”

Sia su Android che su iOS si trovano molte altre app non ufficiali di Tor Browser, che sconsiglio.

Non è possibile utilizzare i browser classici, quali Chrome, Safari, Firefox: digitando su questi un URL .onion non avremo nessuna risposta. Viceversa, con Tor Browser possiamo andare in qualsiasi sito del world wide web (può essere utile se desideriamo non essere tracciati).

L’installazione di Tor Browser è molto semplice ed assistita da un ampio tutorial sul sito: https://tb-manual.torproject.org/it/about/.

Quando si avvia Tor Browser per la prima volta, compare la finestra Impostazioni di Rete Tor. Questa finestra permette di connettersi direttamente alla rete Tor o di personalizzare la configurazione di Tor Browser.

Nella maggior parte dei casi, è sufficiente cliccare su “Connetti” e collegarsi alla rete Tor senza ulteriori configurazioni.

Una volta entrati con TOR nel dark web, si può navigare tra i vari siti, di cui ovviamente bisogna conoscere gli indirizzi.

Fra questi siti si può trovare di tutto, inclusi mercati della droga, killer a pagamento, comunità di vario tipo; ma si trovano anche molti siti presenti già sulla Rete in chiaro. Il dark web non è usato solo per attività criminali: la garanzia dell’anonimato lo rende molto utile, in paesi con regimi autoritari, per permettere a gruppi di opinione, dissidenti, attivisti politici, ecc. di comunicare tra loro, senza rischiare di essere controllati ed intercettati dai governi e dalle polizie.

Lo prova il fatto che nella rete Tor non si trovano solo siti clandestini o illegali: abbiamo anche le versioni .onion di siti famosi.

Questo è il sito di Facebook: https://www.facebookwkhpilnemxj7asaniu7vnjjbiltxjqhye3mhbshg7kx5tfyd.onion che ci presenta la pagina di login di Facebook. Esiste dal 2014 e sembra che sia il sito web più visitato dagli utenti di Tor.

Perché esistono? Proprio per permettere di accedere a Facebook in quei paesi dove questi siti sono “bannati” e quindi non accessibili.

Proprio per questo motivo, a seguito dell’invasione russa in Ucraina, Twitter ha aperto la sua pagina Tor che aggira i blocchi di internet in Russia. Questo è il link di Twitter nel dark web: https://twitter3e4tixl4xyajtrzo62zg5vztmjuricljdp2c5kshju4avyoid.onion/

5. Quanto è sicuro e anonimo Tor?

Tor garantisce l’anonimato della navigazione, ma come tutto ciò che riguarda il web, non può essere considerato sicuro al 100%.

È certamente molto più anonimo di un browser tradizionale (Chrome, Firefox) anche se utilizzato nella modalità “navigazione privata” o “navigazione in incognito”, che in realtà è molto meno in incognito di quello che crediamo.

È anche più sicuro e privato dell’utilizzo di una VPN (Virtual Private Network).

Quando il nostro traffico web entra nella rete Tor, il primo nodo della lista a cui ci connettiamo (quello che è “entry guard”) sa da dove ci stiamo connettendo, questo è inevitabile. Analogamente, quando il traffico esce dalla rete Tor all’altro capo, l’exit relay (o “nodo di uscita”), sa dove siamo andati, anche se non sa ancora chi siamo.

Tuttavia, fintanto che il nostro traffico è all’interno della rete Tor non si può vedere affatto cosa c’è nei nostri pacchetti, grazie alla crittografia. Questo rende difficile essere rintracciati online. il nostro Internet Service Provider (ISP) potrebbero essere in grado di vedere che stiamo usando Tor, ma non saprà dove stiamo andando e quali siti visitiamo.

A meno che non siamo noi ad abbassare la nostra sicurezza… Cosa significa?

Anche se i pacchetti dati sono crittografati e “rimbalzati” tra diversi relay, qualcuno potrebbe ricavare una “fingerprint” del nostro traffico e costruire un’impronta univoca che potrebbe individuarci. Senza entrare ulteriormente nel dettaglio (per questo si può consultare la pagina di supporto di Tor), segnaliamo a titolo di esempio una misura di sicurezza consigliata: non portare la finestra del browser a tutto schermo, perché questo potrebbe dare un’informazione a chi ci volesse spiare ed identificare.

In sintesi: è impossibile avere un perfetto anonimato, anche con Tor. Ma ci sono alcuni accorgimenti che si possono mettere in pratica per migliorare la propria sicurezza in Tor.

Tor Project offre opzioni e suggerimenti per aumentare la sicurezza della navigazione. Eccone alcuni da tener presente nell’uso di Tor:

- evitare di usare applicazioni di file-sharing dei torrent. In nessun caso è sicuro usare BitTorrent e Tor insieme;

- non abilitare o installare i plugin del browser. Tor Browser blocca per impostazione predefinita i plugin del browser come Adobe Flash, RealPlayer, Quicktime e altri: possono essere manipolati per rivelare il vostro indirizzo IP. Gli unici componenti aggiuntivi che sono stati testati per l’utilizzo con il browser Tor sono quelli inclusi di default (HTTPS Everywhere e NoScript);

- utilizzare le versioni HTTPS dei siti web: Tor cripta il traffico verso e all’interno della rete Tor, ma la crittografia verso il sito web di destinazione finale dipende da quel sito web. Per aiutare a garantire la crittografia privata dei siti web, Tor Browser include HTTPS Everywhere per forzare l’uso della crittografia HTTPS con i principali siti web che la supportano;

- è in generale sconsigliato utilizzare una VPN con Tor a meno che non la si configuri in modo da non compromettere la privacy. Se mal configurata, una VPN abbinata a Tor può diminuire il livello di anonimato. Quindi l’abbinamento VPN+Tor può essere fatto solo da utenti molto esperti.

- non aprire i documenti scaricati tramite Tor mentre si è online: Tor Browser avvisa prima di aprire automaticamente i documenti che vengono gestiti da applicazioni esterne. Si dovrebbe fare molta attenzione quando si scaricano documenti tramite Tor (specialmente i file DOC e PDF, a meno che non si utilizzi il visualizzatore PDF integrato in Tor Browser) in quanto questi documenti possono contenere risorse Internet che saranno scaricate al di fuori di Tor dall’applicazione che li apre. Questo rivelerà il vostro indirizzo IP non-Tor.

Molti altri consigli si possono trovare nella pagina delle FAQ di Tor Project.

6. Breve decalogo per navigare nel Dark Web

Vediamo ora alcuni consigli per provare ad esplorare il Dark Web. Potete farlo, ma probabilmente ne rimarrete delusi, scoprendo che è un luogo molto più modesto di quello che si racconta. E ricordate che state gironzolando nei bassifondi del web… quindi a vostro rischio e pericolo.

- Utilizzare un computer nel quale non abbiate cose importanti (non si sa mai…).

- Scaricare ed impostare Tor Browser.

- Usare un motore di ricerca sicuro, come DuckDuckGo, questo il link .onion: https://duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion

- Come trovare i siti? Se non conoscete l’URL, potete utilizzare raccolte di indirizzi .onion che sono disponibili. Uno dei più conosciuti è The Hidden Wiki: https://hwiki5an3hmbn7ifvi7v5t3v3qks4pd5mlyihsqkep3cazptvhtqxvyd.onion.ws.

Un’altra raccolta (solitamente accessibile) è TorLinks: https://torlk44ao5htc57kaerzaz2qqag2pva7uhq6zg7hjmgsfrbnkydn5jid.onion.ws

Non sono sempre affidabili, perché – come abbiamo spiegato – i siti .onion nascono e muoiono molto velocemente, quindi i link indicati (anche quelli che trovate su The Hidden Wiki), potrebbero non funzionare più. È una delle tante caratteristiche “scomode” del Dark Web… - Molti siti non sono liberamente accessibili, si può entrare solo se invitati. Ma non è un problema, lasciateli perdere.

- Non registrarsi con account di posta elettronica e non utilizzare nomi utente o nomi che possono essere utilizzati per identificarci. Eventualmente consiglio di creare una email temporanea con un nome utente falso: esistono molti servizi web per questo.

- Ed infine: evitare di fare cose illegali.

- Ed ancora: lasciate perdere la leggenda delle Red Room! Le Red Room sarebbero degli spettacoli di tortura in live streaming. Per assistere bisogna pagare cifre molto alte in bitcoin. Non ci sono prove concrete che dimostrino l’esistenza delle Red Room e se ci fossero pagine web che si spacciano per “Stanze Rosse”, sarebbero probabilmente solo siti fake creati per spillare soldi. E poi, considerata la lentezza della navigazione, un filmato in streaming su Tor sarebbe impossibile da vedere!

7. Quanto è grande il Deep Web?

Dopo aver descritto in dettaglio Tor, torniamo a parlare di Deep Web e Dark Web. La domanda che tipicamente viene fatta è: “Quanto è grande il Deep Web?”.

Difficile saperlo, ma si ritiene che il Surface web rappresenti meno del 5% di tutto il web.

Tenuto conto che le pagine indicizzate da Google erano 1 trilione (mille miliardi) nel 2008, sono cresciute a 30.000 Miliardi (30 trilioni) nel 2013, quattro anni dopo (2017) sono diventate 130 trilioni (dati ricavato da www.statisticbrain.com e da The official Google Search blog), per avere la dimensione del Deep web dobbiamo – probabilmente – moltiplicare questi numeri per almeno 50 volte.

Quindi quello che usiamo della Rete (il Surface Web) è solo una frazione molto piccola.

In realtà su questo argomento ci sono pareri contrastanti: non tutti sono d’accordo a ritenere il Deep Web così ridondante rispetto al web di superficie (vedere Figura 6).

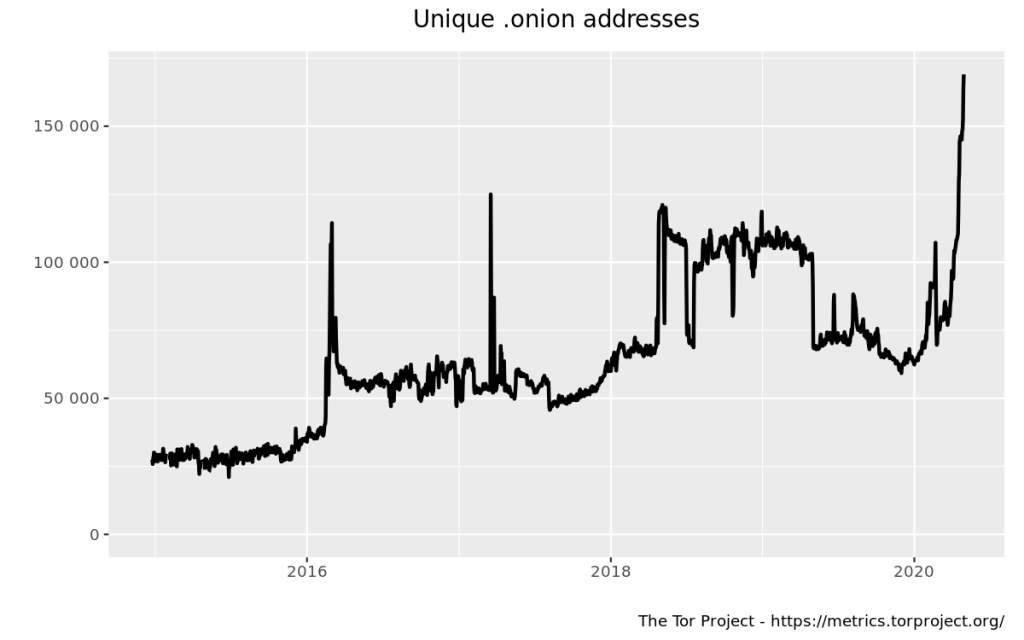

Quello su cui non sembrano esserci dubbi è che il Dark Web sia invece molto piccolo: si ritiene (ma è una stima molto approssimativa) che contenga non più di 100.000 siti, che rappresentano probabilmente meno dello 0,005% delle dimensioni dell’intero World Wide Web. Il grafico in figura 7, tratto da https://metrics.torproject.org raffigura il numero di indirizzi .onion univoci presenti sulla rete Tor.

In realtà i siti .onion attivi potrebbero essere molti di meno: si tratta di siti che sono molto “volatili”, perché nascono e spariscono rapidamente (spesso chiusi dalla polizia). Quindi difficili da censire, ma qualcuno ha provato a farlo e qui ne sintetizzo i risultati.

- Dal punto di vista linguistico, i siti Tor (.onion) sono più omogenei del web di superficie con l’86% dei siti che ha l’inglese come lingua principale, seguita dal russo con il 2,8% e il tedesco con l’1,6%.

- Numeri di visite: mentre nel web di superficie, i siti più popolari attirano milioni di visite, nei siti .onion quello con il più alto numero di link in entrata è stato un black market con circa 3.585 link in entrata.

- Vita media dei siti .onion: i risultati di un rapporto di Onionscan del 2017 riporta che su 30.000 siti interrogati, poco più di 4.400 erano effettivamente online. Anche se queste analisi hanno un livello di incertezza elevato, possiamo dire che il “rapporto tra vivi e morti” continua ad essere simile a quello di altre ricerche precedenti, con appena il 15% dei siti .onion in vita.

8. I Black Market del Dark Web

L’attività più diffusa – e redditizia! – nel Dark Web sono black market, dove si possono acquistare droga, armi, documenti falsi e altri oggetti illegali. Sotto la superficie del web si può trovare realmente di tutto: dai siti pedopornografici, a quelli dove si ingaggiano sicari per commissionare omicidi. Ovviamente in questo “mondo” la valuta corrente è il bitcoin, una criptomoneta le cui transazioni sono tracciate in modo anonimo. In questo sito si può trovare la quotazione in tempo reale del Bitcoin.

Ed il volume d’affari è impressionante: studiando 35 dei principali black market si è visto che essi riescono a gestire transazioni per un ammontare che oscilla dai $ 300.000 ai $ 500.000 al giorno.

Circa il 70% di tutti i venditori si limita alla vendita di prodotti per un ammontare complessivo inferiore ai 1.000 dollari, un altro 18% dei venditori realizza vendite tra i $ 1.000 e $ 10.000, solo il 2% dei produttori è riuscito a vendere più di $ 100.000. Ci troviamo dinanzi ad una economia in espansione, considerando che il popolare – e famigerato – black market Silk Road nel 2012 aveva un giro di affari annuo di circa 22 milioni di dollari (Studio Carnegie Mellon 2012). Silk Road è stato chiuso nel 2013.

Il suo creatore Ross Ulbricht (pseudonimo Dread Pirate Roberts) è stato arrestato da FBI il 2 ottobre 2013, in una biblioteca di San Francisco. Incriminato con sette capi d’accusa è stato poi condannato al carcere a vita negli Stati Uniti.

Secondo le indagini condotte durante il processo, sembra che al momento della sua chiusura il sito avesse generato quasi 213,9 milioni di dollari di vendite e 13,2 milioni di dollari di commissioni per il suo proprietario. Inoltre FBI ha sequestrato 144.336 bitcoin da un portafoglio digitale (wallet) trovato sul portatile di Ulbricht. La vendita in una serie di aste ha generato proventi per 48,2 milioni di dollari.

Chiuso Silk Road sono nati molti altri black market, sui quali talvolta Europol, FBI, Politie (la polizia olandese) ed altri riescono ad intervenire e bloccare. Ed altri ancora ne nascono…

Oggi questi black market si sono messi anche al servizio del cybercrime: si sta sviluppando il modello di vendita noto come crime-as-a-service (CaaS), in cui gruppi di hacker offrono i propri servizi al crimine ordinario. Esiste un vasto mercato nero di vulnerabilità ed exploit (il sito più famoso si chiama TheRealDeal, probabilmente ora chiuso).

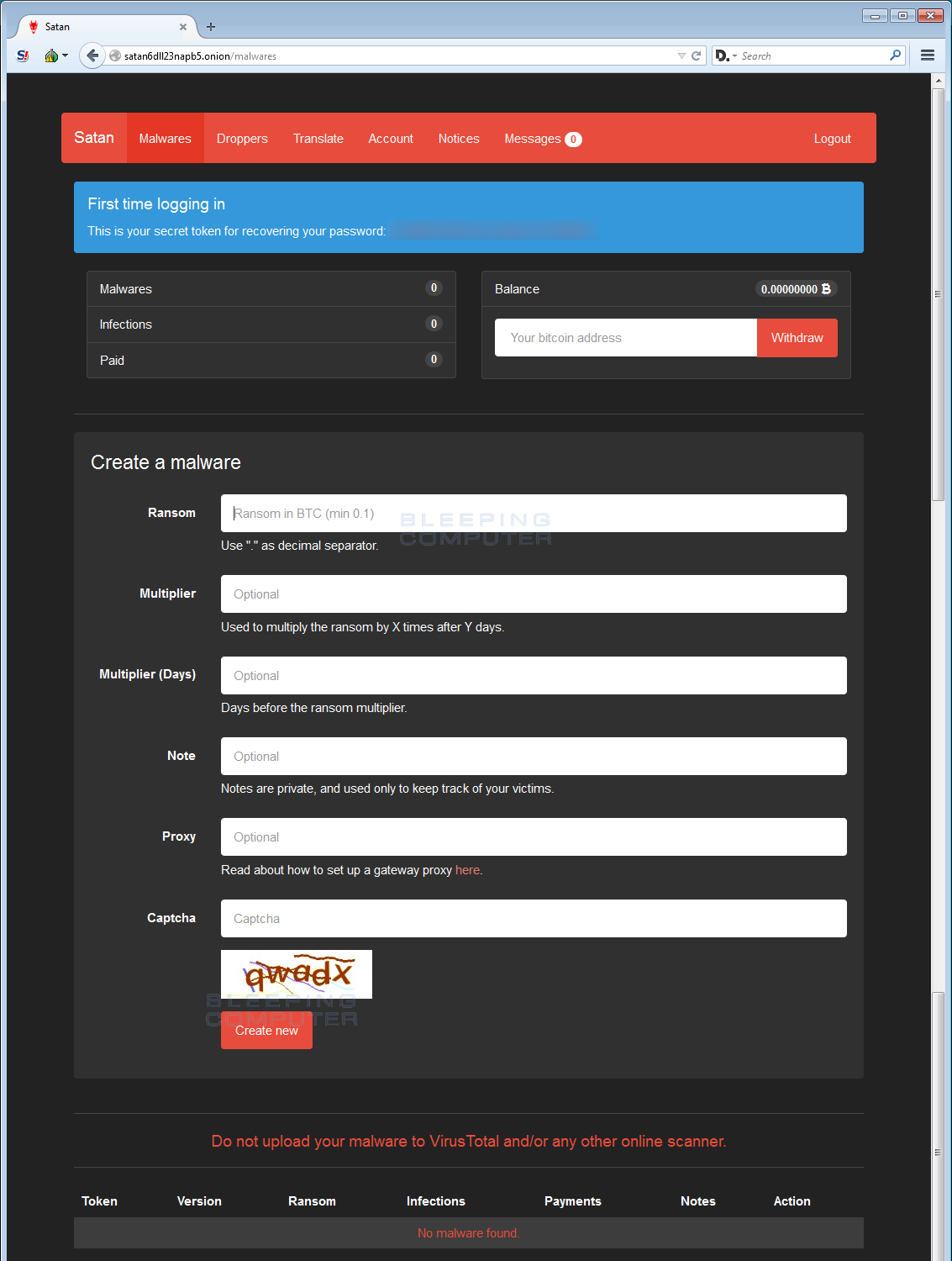

Ma soprattutto si sta sviluppando il fenomeno del “Ransomware as a Service” (RaaS): nel Dark Web vengono offerti software Ransomware come SATAN che chiunque può “acquistare”, personalizzare e diffondere per infettare vittime, criptare i loro documenti e chiedere un riscatto in bitcoin.

Gli sviluppatori di Satan trattengono il 30% dei riscatti (può essere ridotta, se gli “incassi” sono alti!), il resto va al “cliente”. Il “cliente” può configurarsi il ransomware (creato da un hacker più esperto) attraverso una console di configurazione come quella qui raffigurata.

Poi può scaricare e mettere in circolazione il ransomware così acquistato. Un’altra piattaforma Raas è RaaSberry, che fornisce pacchetti ransomware personalizzati pronti per essere distribuiti. Non solo: con politiche di marketing studiate con cura i creatori di RaaSberry offrono pacchetti differenziati che includono, per ogni piano, lo stesso ransomware ma un diverso tempo di abbonamento al server C&C (Command and Control).

Nel Dark Web si trova anche disponibilità di reti botnet a noleggio per attacchi DDoS (Distributed Denial of Service).

Da una parte c’è chi ha il controllo della botnet, dall’altra chi ne vuole utilizzare la potenza di calcolo per scopi quasi mai leciti. Qualcuno l’ha paragonato ad una specie di “noleggio con conducente”, perché in genere chi noleggia la botnet continua a mantenerne il controllo.

il costo di “noleggio” per un attacco DDoS può variare dalla cifra – molto modesta – di 5 dollari per un attacco di soli 5 minuti, ai 400 dollari per un attacco di 24 ore. Il costo medio è sui 25 dollari l’ora.

Si realizza in pratica la versione illegale del modello di “Infrastructure as a service”.

Il rischio del Crime-as-a-Service è che questo tipo di minacce diventino fin troppo facili da sfruttare per chiunque. Questo sta abbassando la soglia d’ingresso al crimine informatico: non servirà più essere un hacker esperto per compiere estorsioni con i ransomware o attacchi di altra tipologia.

Ulteriori informazioni su come usare Tor si possono trovare nell’articolo che ho scritto per CYBERSECURITY360 “Tor: cos’è e come usarlo in sicurezza per navigare nel Dark Web“

Per un approfondimento sul Crime-as-a-service, rimando a quest’altro mio articolo su CYBERSECURITY360.

© Copyright 2020 Giorgio Sbaraglia

All rights reserved.

Quest’opera è distribuita con Licenza Creative Commons Attribuzione – Non commerciale – Non opere derivate 4.0 Internazionale.