Il modo di dire TGIF, Thank God It’s Friday (“grazie a Dio è venerdì”) in questo momento appare quanto mai inappropriato. Agli hackers piace sferrare gli attacchi più violenti proprio di venerdì.

Dopo l’attacco “Mirai” che venerdì 21 ottobre 2016 ha paralizzato Internet negli USA, ieri, venerdì 12 maggio, è stata la volta di WannaCry.

Dopo l’attacco “Mirai” che venerdì 21 ottobre 2016 ha paralizzato Internet negli USA, ieri, venerdì 12 maggio, è stata la volta di WannaCry.

Ed è stato un cyberattacco addirittura più violento ed esteso, il più violento mai portato fino ad oggi.

LE DIMENSIONI DELL’ATTACCO

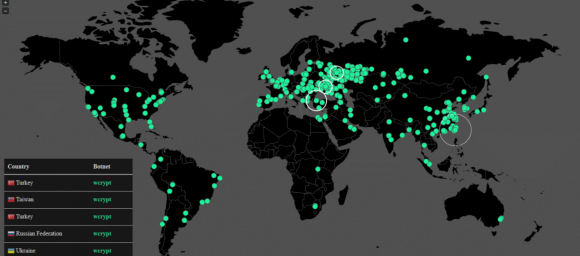

Nel pomeriggio (in realtà le prime avvisaglie si sono avute alle ore 9 am UTC) di venerdì 12 maggio 2017 un cyberattacco senza precedenti ha coinvolto tutti i continenti ed ha messo in ginocchio mezzo mondo. Un ransomware denominato WannaCry (traduzione “Voglio piangere”. E in effetti c’è davvero da piangere…) e anche Wcry, WannaCrypt o WanaDecrypt0r, si è propagato con una rapidità fulminante con circa 50.000 attacchi che nella giornata di venerdì 12 maggio hanno colpito oltre 100 paesi nel mondo (gli ultimi dati alla sera di sabato 13 maggio riferiscono di 75.000 attacchi rilevati in 104 paesi, ma sono numeri destinati a crescere quando lunedì riapriranno le aziende).

[Aggiornamento di giovedì 18 maggio: si è arrivati ad oltre 300mila computer infettati in più di 150 stati]

I malware di tipo Ransomware (ne parlo in questo articolo) sono diffusi da alcuni anni (dal 2013) ed hanno come unico scopo l’estorsione di denaro: far pagare un riscatto per riavere i propri files che sono stati criptati. Mai però un ransomware si era propagato con tanta rapidità.

Uno dei paesi più colpiti è stata la Gran Bretagna, dove almeno 25 ospedali si sono trovati con l’intero sistema informatico paralizzato da WannaCrypt: questo ha significato cartelle cliniche (che oggi non sono più su carta, ma elettroniche) inaccessibili, impossibilità di eseguire esami ed interventi. I medici hanno dovuto annullare visite, rimandare a casa i pazienti meno gravi e dirottare su altri ospedali quelli più gravi. L’intero NHS (National Health Service, il sistema sanitario britannico) è stato messo in ginocchio (come spiega questo articolo della BBC), anche se non risultano casi di morte.

Il ransomware WannaCry cripta i file (non li ruba, ma li rende inaccessibili) e richiede un riscatto di 300 € (in UK di 230 sterline) per poterli riavere. Ma a precise condizioni (come si può leggere nell’immagine “Ooops, your files have been encrypted” all’inizio di questo articolo: il pagamento (ovviamente in bitcoin) deve essere fatto entro 3 giorni, altrimenti il prezzo raddoppia a 600 €. Dopo 7 giorni i dati “non potranno più essere recuperati”. Ma con un gesto di “benevolenza” i cybercriminali ci informano anche che: “Agli utenti che sono così poveri da non poter pagare, i dati verranno resi gratuitamente dopo sei mesi”.

Ma l’attacco di WannaCrypt non ha colpito solo la Gran Bretagna: si registrano attacchi in tutta Europa e nel resto del mondo. Tra gli altri Nissan e Renault in Francia, la società di telecomunicazioni Telefonica, Iberdrola e le banche BBVA e Santander in Spagna, FedEx in USA e molti altri. In Germania sono stati colpiti i computer della Deutsche Bahn (le ferrovie tedesche). In Giappone è toccato a Hitachi, Nissan e East Japan Railway. In Russia colpiti RZD (Russian Railroad), la banca VTB, Megafon. Anche l’Italia entra nell’elenco con l’Università Bicocca a Milano (che a quanto risulta è stata attaccata attraverso una chiavetta USB contenente il malware).

I paesi più colpiti al mondo (per numero d’infezioni) sembrano essere Russia (questa volta nella parte dell’attaccato e non dell’attaccante!), Ucraina, Taiwan, India. Il fatto che l’attacco fosse progettato “worldwide” è provato dal fatto che WannaCry è stato distribuito in ben 28 differenti lingue (bulgaro, cinese, vietnamita, croato, ceco, danese, olandese, inglese, filippino, finlandese, francese, tedesco, greco, indonesiano, russo, slovacco, spagnolo, svedese, turco ed altre).

COSA È WANNACRY: GLI ASPETTI TECNICI

WannaCry, come detto, è un ransomware, ma con alcune tipicità che vedremo e che coinvolgono attori importanti come NSA (la National Security Agency americana) e Microsoft.

Colpisce solo i sistemi Windows (MacOS e Linux sono immuni, almeno per questo attacco). L’attaccante sfrutta una vulnerabilità dei sistemi Windows, in particolare SMB, cioè il protocollo Server Message Block utilizzato dalle macchine Windows per mettere in condivisione i files di una rete. Più esattamente solo la versione 1.0 (SMBv1) è attaccabile: si tratta di un protocollo molto vecchio (e molto insicuro), nato oltre 20 anni fa e presente già in XP. Le versioni SMBv2 (introdotta nel 2006) ed SMBv3 (nata con Windows 8) non soffrono di questa vulnerabilità.

LA MODALITÀ D’ATTACCO

WannaCry è un malware classificabile come “dropper Trojan” (cavallo di Troia). La sua peculiarità è che si tratta di un malware costituito da due componenti che operano in successione:

- Un exploit (trattasi di malware realizzati appositamente per sfruttare una “falla” di un sistema) che sfrutta la vulnerabilità SMBv1 per attaccare il computer obbiettivo.

- Un ransomware vero e proprio che esegue la cifratura dei files.

Secondo Microsoft gli scenari presunti d’attacco sono due (Microsoft parla di scenari “altamente probabili”, senza indicarli come assolutamente certi):

- Tramite le solite email di phishing (contenenti finte fatture, note di credito, bollette, ecc.), o tramite chiavette USB (come successo all’Università Bicocca). Questi sono i vettori d’attacco tipici e più frequenti per la maggior parte dei ransomware.

- tramite attacco diretto mediante Exploit attraverso il protocollo SMB in macchine non aggiornate.

Quindi – importante esserne consapevoli – se il sistema è affetto dalla citata vulnerabilità, non serve necessariamente l’email di phishing per subire l’attacco. In parole più semplici e banalizzando il concetto: non occorre che siamo noi ad aprire la porta, perché è l’hacker a possedere già la chiave (cioè l’exploit). Una volta entrato in un computer (ne basta uno solo!) di un sistema Windows, WannaCrypt si propaga in modo automatico agli altri computer (anche se non collegati ad Internet) sfruttando le condivisioni di rete SMB, attraverso le porte di comunicazione 139 e 445. Questo spiega la rapidità (insolita) con cui si è diffuso.

Poi – secondo passaggio – esegue una criptazione dei files, usando una crittografia RSA a 2048 bit (quindi assolutamente inattaccabile). A titolo informativo, elenco le estensioni dei files che vengono crittografati (ma si farebbe prima a dire che sono praticamente tutti!):

.123, .jpeg , .rb , .602 , .jpg , .rtf , .doc , .js , .sch , .3dm , .jsp , .sh , .3ds , .key , .sldm , .3g2 , .lay , .sldm , .3gp , .lay6 , .sldx , .7z , .ldf , .slk , .accdb , .m3u , .sln , .aes , .m4u , .snt , .ai , .max , .sql , .ARC , .mdb , .sqlite3 , .asc , .mdf , .sqlitedb , .asf , .mid , .stc , .asm , .mkv , .std , .asp , .mml , .sti , .avi , .mov , .stw , .backup , .mp3 , .suo , .bak , .mp4 , .svg , .bat , .mpeg , .swf , .bmp , .mpg , .sxc , .brd , .msg , .sxd , .bz2 , .myd , .sxi , .c , .myi , .sxm , .cgm , .nef , .sxw , .class , .odb , .tar , .cmd , .odg , .tbk , .cpp , .odp , .tgz , .crt , .ods , .tif , .cs , .odt , .tiff , .csr , .onetoc2 , .txt , .csv , .ost , .uop , .db , .otg , .uot , .dbf , .otp , .vb , .dch , .ots , .vbs , .der” , .ott , .vcd , .dif , .p12 , .vdi , .dip , .PAQ , .vmdk , .djvu , .pas , .vmx , .docb , .pdf , .vob , .docm , .pem , .vsd , .docx , .pfx , .vsdx , .dot , .php , .wav , .dotm , .pl , .wb2 , .dotx , .png , .wk1 , .dwg , .pot , .wks , .edb , .potm , .wma , .eml , .potx , .wmv , .fla , .ppam , .xlc , .flv , .pps , .xlm , .frm , .ppsm , .xls , .gif , .ppsx , .xlsb , .gpg , .ppt , .xlsm , .gz , .pptm , .xlsx , .h , .pptx , .xlt , .hwp , .ps1 , .xltm , .ibd , .psd , .xltx , .iso , .pst , .xlw , .jar , .rar , .zip , .java , .raw.

I files crittografati vengono rinominati aggiungendo l’estensione .WNCRY, quindi, per esempio, un file picture.jpg verrà modificato in picture.jpg.WNCRY.

WannaCry provvede inoltre ad eliminare le “Shadows copies” (per impedirci di recuperare i dati) e va a scrivere in alcune tipiche cartelle di sistema, quali:

- %SystemRoot%

- %SystemDrive%

- %ProgramData%

Altra peculiarità: a causa del tipo di vulnerabilità, il malware riesce ad installarsi anche se l’utente non ha diritti di amministratore, ma è un semplice utente.

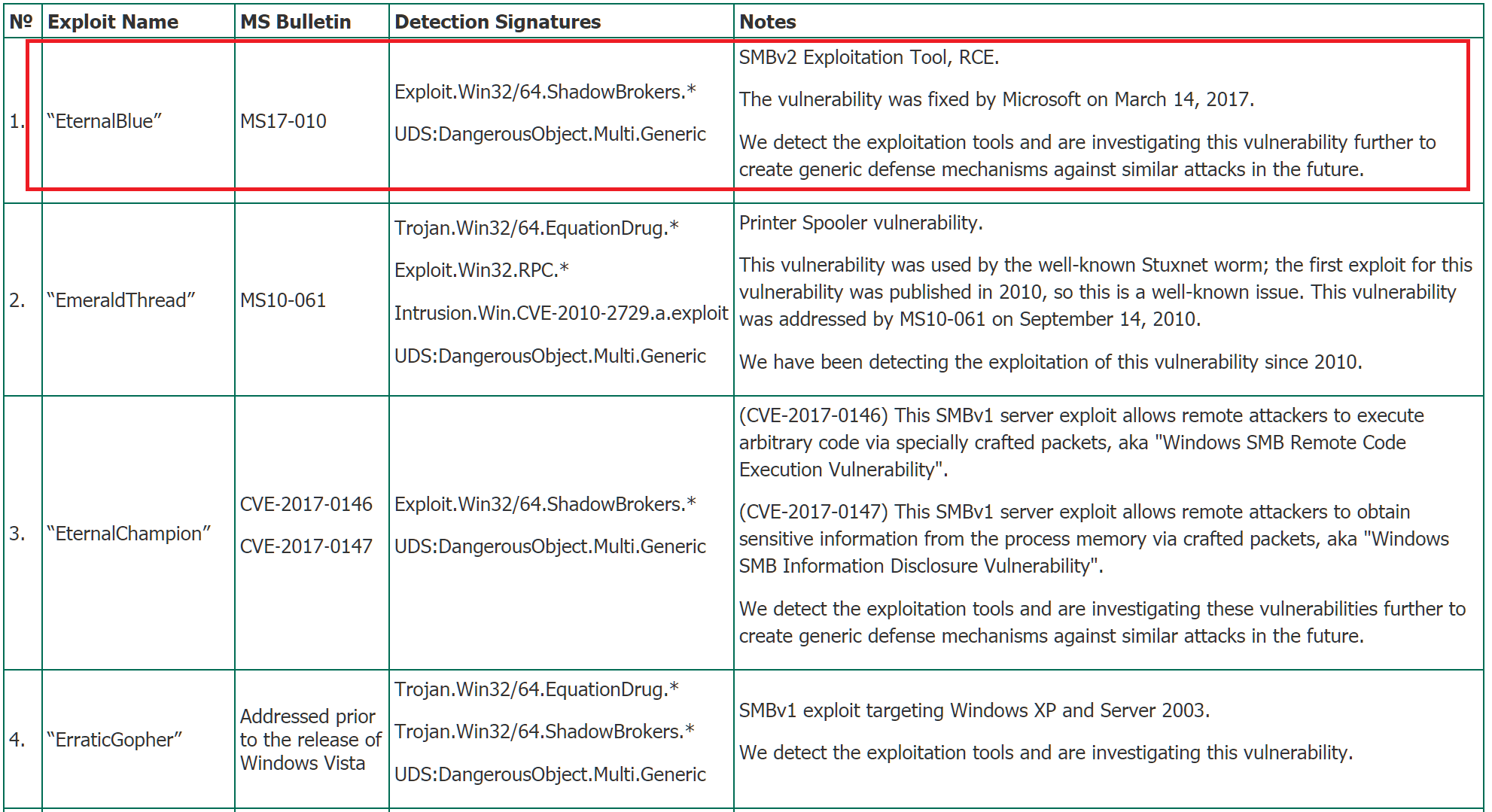

La vulnerabilità è la CVE-2017-0145, definita “Critical” da Microsoft nel Security Bulletin MS17-010 del 14 marzo 2017, quando la stessa Microsoft ha rilasciato la “patch” (aggiornamento per ripararla) con il “Security Update for Microsoft Windows SMB Server (4013389)”, come si può vedere nell’immagine sottostante. Quindi non si può parlare di una vulnerabilità Zero-day.

Attenzione: questo aggiornamento di sicurezza riguardava i sistemi operativi Microsoft Windows Vista, 7, 8, 10, Windows Server 2008, 2012, 2016. Secondo quanto dichiarato da Microsoft (12/05/2017), WannaCrypt può colpire solo i sistemi fino a Win 8, se non aggiornati, quindi quelli con Win 10 non corrono rischi.

Le aziende che utilizzano vecchie versioni non supportate di Windows (ad esempio Windows XP, ancora molto diffuso e Windows Server 2003) non sono state in grado di applicare l’aggiornamento perché Microsoft non fornisce più le patch di protezione per quelle versioni di Windows. Ricordo che Windows XP, una delle versioni di Windows più longeve e di maggior successo, è stato rilasciato nel lontano 2001 e nell’aprile 2014 Microsoft ha cessato di supportarlo (con gli aggiornamenti di sicurezza): “After 12 years, support for Windows XP ended April 8, 2014. PCs running Windows XP after April 8, 2014, should not be considered to be protected, and it is important that you migrate to a current supported operating system”. Da quel momento XP è diventato un sistema evidentemente vulnerabile e non sicuro. E negli ospedali del Regno Unito ci sono ancora molte migliaia di computer con Windows XP. Un’indagine condotta da Motherboard (nel 2016!) ha rilevato almeno 42 strutture del National Health Service (NHS) che stanno usando XP.

Nella giornata di sabato 13 maggio Microsoft ha rilasciato un aggiornamento di sicurezza per XP, che chiude la vulnerabilità sfruttata da WannaCry. Ovviamente questo non può risolvere il problema di chi ha già subito l’attacco.

Aspetto importante ed inquietante: WannaCry sfrutta la vulnerabilità MS17-010, tramite un exploit denominato EternalBlue, che pare essere stato creato dalla NSA (!). Ma NSA si è fatta “rubare” l’exploit da un gruppo hacker denominato Shadowbrokers, che l’ha reso disponibile in Internet il 14 aprile 2017. Shadowbrokers aveva già compiuto attacchi hacker nel 2016 anche contro Equation Group, che risulta essere collegato a NSA.

ALMENO UNA BUONA NOTIZIA: MalwareTech, l’eroe per caso che ha rallentato il cyberattacco

In questo cataclisma mondiale, c’è almeno una piccola buona notizia: Marcus Hutchins, un ragazzo inglese di 22 anni (conosciuto con il nickname “MalwareTech” e che twitta come @MalwareTechBlog) ha scoperto – quasi per caso – un sistema per bloccare il cyber attacco di WannaCry. Come ha raccontato in un articolo sul blog dal titolo “How to Accidentally Stop a Global Cyber Attacks“: “Ho trovato che il malware, per infettare un computer cercava di contattare un particolare indirizzo web: iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Se il virus non riesce a contattare quel sito, si “accende” e procede con l’infezione”. A questo punto MalwareTech ha fatto quel che nessuno aveva pensato di fare: ha controllato se quel dominio fosse stato registrato: sorprendentemente nessuno lo aveva registrato, era libero. Quello era il “kill switch”, cioè l’interruttore che gli hacker avevano creato per fermare il virus nel caso in cui ne avessero avuto bisogno, oppure si suppone che possa essere una tecnica “anti-sandbox” (per fare in modo che il malware si accorga se è viene eseguito dentro una sandbox). Ha deciso allora di comprarlo per 10,69 dollari. Una volta che il dominio è diventato attivo, WannaCry lo trovava e si bloccava…

Purtroppo questo non può aiutare chi è già stato infettato e – non facciamoci illusioni – gli hacker potranno modificare facilmente WannaCry per impedire che questo blocco continui a funzionare.

COSA HANNO GUADAGNATO GLI HACKER?

Alla data in cui scrivo questo articolo (sera di sabato 13 maggio 2017), sembrerebbe che questo attacco sia stato devastante per le vittime, ma molto poco redditizio per chi l’ha realizzato.

Poiché i wallet Bitcoin (i conti cifrati) su cui pagare i riscatti sono noti (perchè i cybercriminali li hanno indicati esplicitamente nelle richieste di riscatto), qualcuno è andato a vedere i conti. Ricordo che tutte le transazioni in bitcoins sono tracciate, ma solo attraverso codici dai quali non si può risalire al nome di chi le ha eseguite.

Il famoso esperto di cybersecurity americano Brian Krebs, autore del blog “Krebs on Security” ha fatto questa analisi ed ha concluso che tutto questo “cataclisma” ha fruttato appena 26.000 dollari!

Per chi volesse vedere direttamente i conti in bitcoin (sono tre) coinvolti in questo cyberattacco, elenco qui i loro numeri ed i link al sito https://blockchain.info:

- 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

- 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

- 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

[Aggiornamento alle ore 12:40 del 21 maggio: il “fatturato” degli hacker ha raggiunto la cifra di 106.349,49 dollari (con circa 300 riscatti pagati), un importo comunque sorprendentemente modesto per le dimensioni dell’attacco.]

CHI È STATO A COMPIERE L’ATTACCO?

Possiamo dire che il colpevole non è ancora stato scoperto (come spesso accade nei cyberattacchi). Inizialmente si è pensato ai “soliti”russi (ma questa volta la Russia è stata uno dei paesi più colpiti), poi anche alla Cina.

Ora il principale indiziato è diventata la Corea del Nord. A sostenerlo sono Symantec e Kaspersky Lab, che hanno rilevato nel codice del malware alcune similitudini con precedenti attacchi: quello alla Banca Centrale del Bangladesh del 2016 (il più grande furto informatico di sempre, 82 milioni di dollari rubati), ma soprattutto quello alla Sony Pictures Entertainment, la casa di produzione attaccata per aver prodotto «The interview», film satirico contro il leader nordcoreano Kim Jong-un. Ma forse oggi prendersela con il dittatore coreano è diventato fin troppo scontato… e in realtà non c’è nessuna vera prova del suo coinvolgimento.

CONCLUSIONI

Le prede più facili di questo attacco sono stati i sistemi non aggiornati, con versioni non più supportate del sistema operativo Microsoft come XP e Server 2003. Sono quindi state colpite soprattutto le grandi infrastrutture governative, industriali, medico-sanitarie.

Microsoft non c’entra niente, perchè aveva rilasciato – due mesi fa – la patch per la vulnerabilità. Ha fatto esattamente quello che doveva fare: quando ha scoperto la vulnerabilità e l’ha comunicata al mondo, ha reso disponibile l’aggiornamento di sicurezza, fino a quel momento nemmeno gli hacker sapevano della sua esistenza.

La NSA, ancora una volta (e stavolta senza bisogno dell’intervento di Snowden!) non esce bene da questa vicenda, dimostrando quanto sia poco trasparente il suo modo di operare. Gli exploit sono vere e proprie armi (anche se informatiche) e andrebbero maneggiate (e soprattutto custodite!) con maggior attenzione.

Non voglio dire, come afferma con la consueta brutale franchezza (che conosco e che apprezzo), Matteo Flora: “Vi siete beccati Wannacry? Ve lo meritate”.

Mi rendo conto quanto sia complesso (e costoso) aggiornare sistemi informatici formati da centinaia o migliaia di computer.

Ma oggi la CYBER SECURITY è diventata troppo importante, con rischi talmente enormi che non ci permettono più di pensare in una logica di risparmio e di minime risorse.

Il disastro si poteva evitare: “Una buona quantità di aziende in spregio a qualunque norma di sicurezza e in spregio al più basilare buon senso ha deciso di mantenere sistemi operativi non solo obsoleti, ma da anni senza alcun aggiornamento di sicurezza (in primis Windows XP) all’interno del parco aziendale, lasciandoli ovviamente senza alcun tipo di possibilità di fronteggiare l’infezione… Quindi una nuova minaccia di incredibile portata, scagliata contro la rete indifesa a colpi di misteriosi e non bloccabili vulnerabilità? No, solamente disattenzione, incompetenza e semplice menefreghismo in ambito di Information Technology, che ha portato scenari che tanti esperti segnalavano da anni ad essere realtà. Il primo di una serie, se non impareremo che la Security non è la figlioletta brutta dell’ICT ma una parte fondamentale dei processi di Business. E, probabilmente, saranno lezioni che saranno imparate nel peggior modo possibile. E che, onestamente, forse ci meritiamo.” (cit. Matteo Flora).

Rassegna Stampa: La mia intervista su WannaCry sul Corriere Romagna (17/05/2017)

© Copyright 2017 Giorgio Sbaraglia

All rights reserved.