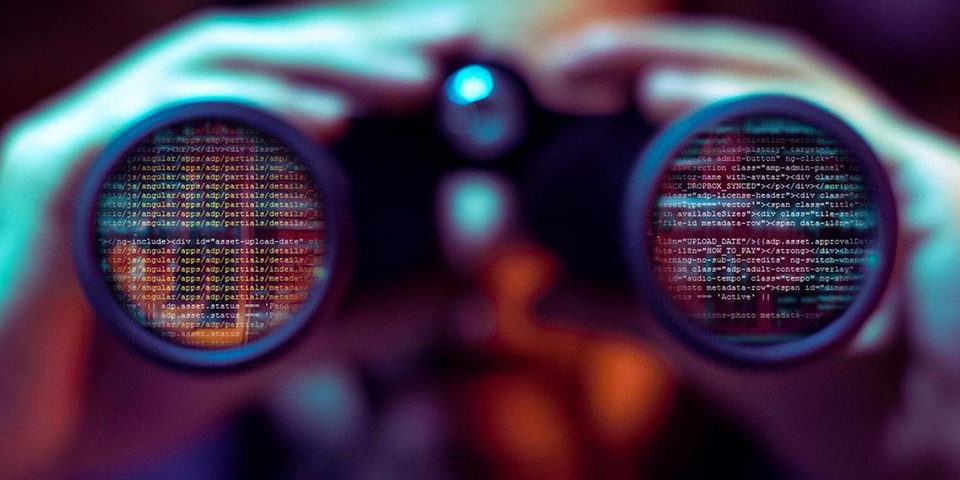

Per sferrare un attacco alle password e rubarci le chiavi di accesso alla nostra vita digitale, i criminal hacker usano diverse tecniche di cracking. Analizziamo le varie modalità di attacco e scopriamo come mettere al sicuro le nostre “chiavi digitali”. Leggi tutto “Attacco alle password: tecniche di cracking e consigli per metterle al sicuro”