Oggi tutti usiamo le applicazioni di Messaggistica Instantanea (IM) e le usiamo anche per comunicazioni importanti e riservate, spesso come comoda alternativa all’email. Ma queste applicazioni sono sicure? E soprattutto quali sono le più adatte per difendere la nostra privacy?

Sommario

- WhatsApp e sistemi di messaggistica istantanea: quanto sono sicuri?

- Le principali applicazioni di messaggistica istantanea: caratteristiche e differenze

WhatsApp è l’applicazione di messaggistica istantanea più diffusa al mondo: il 12 febbraio 2020 ha comunicato di aver raggiunto i 2 miliardi di utenti nel mondo. Creata nel 2009 da Jan Koum e Brian Acton, nel febbraio 2014 è stata acquistata da Facebook Inc. per 19 miliardi di dollari.

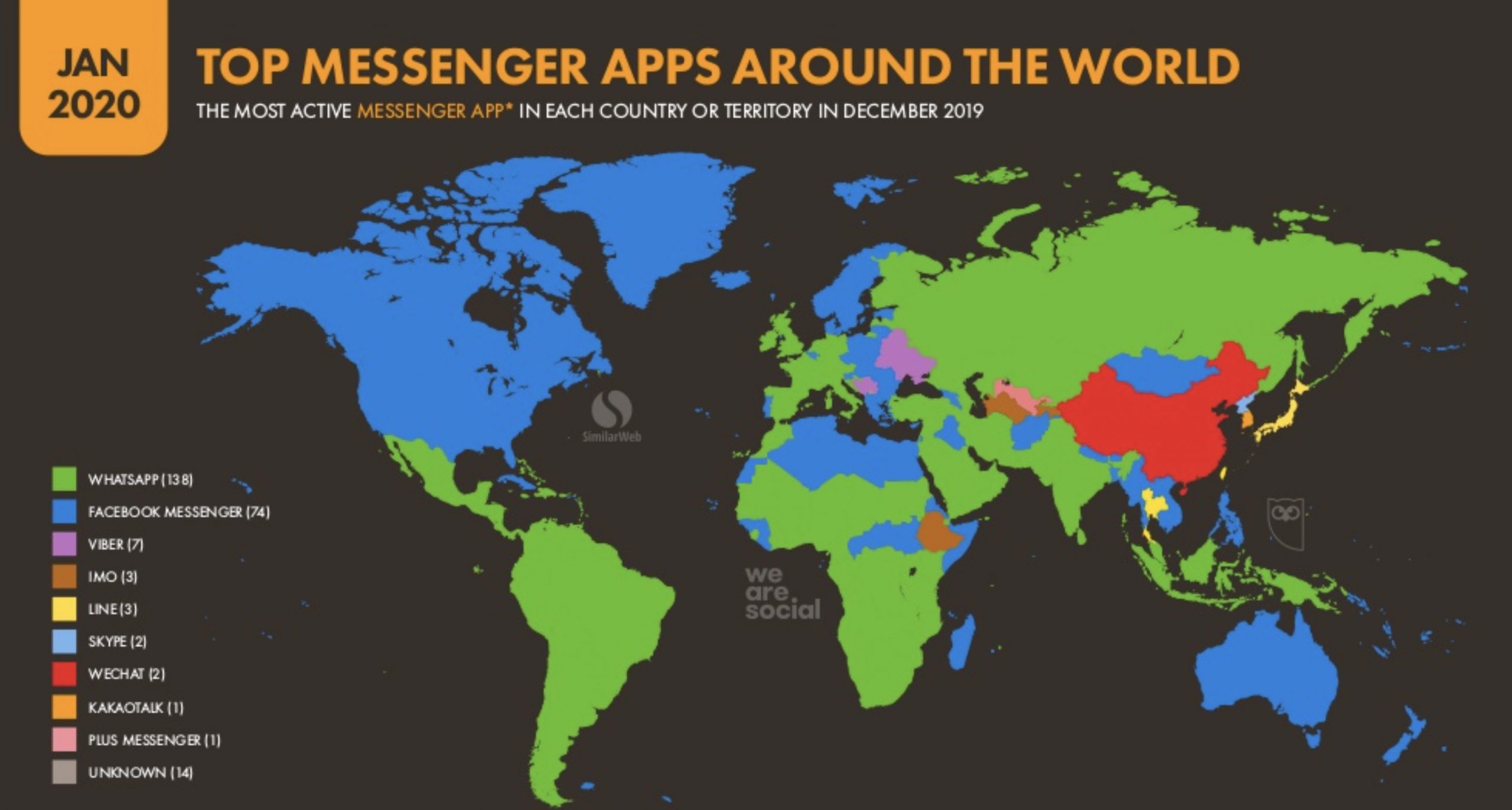

Nell’immagine tratta dallo studio di “We are social” di gennaio 2020 si vede la distribuzione delle applicazioni IM nel mondo, ove le aree di colore verde sono proprio quelle dominate da WhatsApp.

Nell’immagine tratta dallo studio di “We are social” di gennaio 2020 si vede la distribuzione delle applicazioni IM nel mondo, ove le aree di colore verde sono proprio quelle dominate da WhatsApp.

Stranamente, WhatsApp non è la più diffusa negli Usa dove registra 68 milioni di utenti (appena il 20% della popolazione) ed è solo al terzo posto, preceduta da Facebook Messenger (con 117 milioni a fine 2019) e iMessage di Apple.

Si vede anche come WhatsApp sia pressoché assente in Cina (dove predomina WeChat), perché proibito ed usato solo clandestinamente.

Ma nella gran parte del mondo WhatsApp è il sistema di chat più diffuso e lo è anche in Italia con 32 milioni di utenti attivi (pari al 54% della popolazione ed a oltre il 95% di tutti gli utenti delle app di messaggistica).

Al secondo posto si colloca Facebook Messenger con poco più di 23 milioni di utenti mensili, seguono poi Telegram (9 milioni di utenti italiani, oltre 400 milioni nel mondo), Skype (3,5 milioni in Italia), infine iMessage (l’app di Apple, utilizzabile solo sugli iPhone) e Viber (840.000).

Proprio perché così diffusa, WhatsApp è stata oggetto di frequenti attacchi, come spiego in questo articolo. Tuttavia continua ad essere la più usata, anche da personaggi famosi, che – per la loro notorietà – dovrebbero fare molto attenzione a non essere spiati. E invece…

Il caso più recente e clamoroso riguarda addirittura Jeff Bezos, il fondatore di Amazon, oltre che l’uomo più ricco del mondo.

Il fatto è stato reso noto dal Guardian a gennaio 2020, ma la storia risale a circa due anni fa: il primo maggio 2018 Jeff Bezos riceve un video su WhatsApp. A mandarglielo è una sua recente conoscenza, niente meno che Mohammed bin Salman (MBS come lo chiamano in molti), il principe ereditario dell’Arabia Saudita. Il breve video non ha nulla di particolare e Jeff Bezos lo apre, evidentemente senza farsi molte domande.

Da quel momento il suo iPhone inizia a trasmettere verso l’esterno una grande quantità di dati e questa attività è continuata per mesi. Tutto questo è stato scoperto quando Bezos, insospettito, ha fatto analizzare l’iPhone da una società di sicurezza. E si è saputo che attraverso il video di WhatsApp, nell’iPhone di Bezos era stato introdotto Pegasus, lo spyware più micidiale del mondo, prodotto dalla società israeliana NSO Group , leader mondiale dei software spia per dispositivi mobili.

L’Arabia Saudita e MBS hanno subito respinto sdegnosamente le accuse di spionaggio, ma il sospetto di un loro coinvolgimento è forte. Anche perché lo stesso spyware Pegasus è stato trovato anche nell’iPhone del giornalista e dissidente saudita Jamal Khashoggi, che il 2 ottobre 2018 è scomparso all’interno del consolato saudita di Istanbul e poi ucciso. Khashoggi era un giornalista del Washington Post, il cui proprietario è Jeff Bezos. Da tempo il Washington Post e Khashoggi conducevano una campagna di stampa dove non risparmiavano critiche a MBS contro la repressione dei diritti civili in Arabia Saudita. Quindi per l’erede al trono saudita sia Bezos che Khashoggi erano personaggi scomodi.

Ma perché un personaggio famoso come Bezos utilizzava WhatsApp per i suoi messaggi?

Come ha giustamente evidenziato Andrea Zapparoli Manzoni (membro del Comitato Direttivo Clusit e Direttore di Crowdfense): “Perché queste persone usano WhatsApp, che è un’applicazione commerciale senza particolari requisiti di sicurezza, per trattare informazioni delicate? Ciò li espone a rischi inutili. Chi tratta informazioni riservate non dovrebbe utilizzare – per policy – strumenti del genere, neanche per comunicazioni con amici o familiari. Non si può pretendere che un’app gratuita e di massa si preoccupi anche della nostra sicurezza”.

WhatsApp e sistemi di messaggistica istantanea: quanto sono sicuri?

L’Instant Messaging (IM) è diventato il sistema di comunicazione più diffuso e viene usato spesso anche per comunicazioni aziendali, in alternativa all’email. Questo non è sbagliato, in termini di sicurezza, perché oggi tutti i sistemi IM implementano nativamente la crittografia end-to-end e ciò li rende intrinsecamente più sicuri dell’e-mail, che utilizza ancora protocolli di trasmissione come l’SMTP (Simple Mail Transfer Protocol) sviluppati negli Anni 80 e notoriamente insicuri.

Tuttavia, proprio a causa della loro enorme diffusione, sono diventate un obbiettivo appetibile anche per il cybercrime.

Si pone anche un problema di libertà, perché la vulnerabilità di queste applicazioni può mettere a rischio la libertà, la privacy e la sicurezza delle persone, come ha evidenziato EFF (Electronic Frontier Foundation), associazione che si occupa della difesa dei diritti della rete) che ha analizzato le app di messaggistica. Lo studio è stato realizzato a novembre 2014 ed aggiornato fino ad aprile 2016, quindi oggi è da considerarsi superato (perché le app vengono continuamente aggiornate), ma è comunque un documento interessante che può essere consultato a questo link.

Sono molte le applicazioni IM presenti sul Play Store di Google e sull’AppStore di Apple e questa possibilità di scelta permette a chi è per davvero attento alla propria privacy di trovare interessanti soluzioni alternative a WhatsApp.

Questa rimane la più diffusa ma non certo la più sicura, come vedremo ora.

Nel valutare il livello di sicurezza delle applicazioni di messaggistica istantanea è importante tenere in considerazione alcuni aspetti:

- la diffusione: un’applicazione molto diffusa sarà sicuramente più esposta ad ogni tipo di attacco: ci saranno molti gruppi di ricercatori, analisti e cyber attaccanti che continuamente ne ricercheranno vulnerabilità da sfruttare;

- il business model: conoscere il modello di business sul quale queste applicazioni si reggono è fondamentale. Sono quasi tutte gratuite e questo ci obbliga a chiederci in che modo guadagnano o, quantomeno, su cosa si reggono. È persino superfluo richiamare qui la frase che “Se sul web qualcosa è gratis, tu sei il prodotto…”. L’asset intangibile che sta dietro al business potrebbero essere i dati, i nostri dati, quelli che Tim Berners-Lee (l’inventore del World Wide Web) ha definito efficacemente “il petrolio del terzo millennio”.

- i dati che vengono trasmessi e ricevuti: sarebbe opportuno definire una tassonomia dei dati, in altre parole classificare il dato in funzione della sua importanza (pubblico, interno, riservato, ecc.). Potrebbe sembrare una misura ridondante (e lo è, se usiamo i messaggi solo per inviare le foto di una cena tra amici…), ma diventa importante nel momento in cui nei nostri messaggi viaggiano informazioni importanti, aziendali e riservate. In un certo senso, le metodologie che applichiamo nella privacy (GDPR insegna) dovrebbero essere considerate anche quando abbiamo in mano lo smartphone.

Per capire meglio in che modo le app di messaggistica trattano i nostri dati personali invito a leggere l’articolo “Privacy delle App: facciamo attenzione” dove abbiamo esaminato le etichette “Privacy dell’app” introdotte su App Store di iOS dall’8 dicembre 2020. Da questa data Apple impone che ogni app per avere accesso all’App Store debba dichiarare quali dati tratta dell’utente. Interessante ed in alcuni casi anche un po’ inquietante!

Le principali applicazioni di messaggistica istantanea: caratteristiche e differenze

Oggi tutte le applicazioni di IM implementano la crittografia end-to-end (E2E), con la parziale eccezione di Telegram, come vedremo in seguito.

La crittografia end-to-end (letteralmente “da un estremo all’altro”) è un sistema di comunicazione cifrata dove solo il mittente ed il destinatario possono leggere i messaggi.

Serve ad impedire l’attacco “man in the middle” (MITM). Questi attacchi puntano a rubare dati e informazioni personali, intercettando “in the middle” la comunicazione tra due utenti.

La crittografia end-to-end si basa sulla crittografia asimmetrica (detta “a chiave pubblica”), realizzata mediante la generazione di una coppia di chiavi, una “privata” ed una “pubblica” che sono differenti, ma legate tra loro da un algoritmo che è stato inventato nel 1976 da Whitfield Diffie e Martin E.Hellman (si parla infatti di algoritmo Diffie-Hellman per lo scambio delle chiavi).

Il doppio paio di chiavi crittografiche (ognuno dei due utenti che si scambia il messaggio avrà due chiavi) è necessario per cifrare e decifrare i messaggi in partenza ed in arrivo. Ogni utente utilizzerà una propria chiave pubblica e una propria chiave privata, La chiave privata è destinata a rimanere sul dispositivo di ciascuno dei due “endpoint” e servirà a decrittare i messaggi in arrivo; la chiave pubblica, invece, sarà condivisa con l’interlocutore e verrà utilizzata per crittografare i messaggi in uscita.

Grazie a questa tecnica, le comunicazioni, pur viaggiando attraverso canali “aperti” e potenzialmente intercettabili, saranno leggibili solo dal dispositivo che ospita la chiave privata legata alla chiave pubblica utilizzata nel processo di crittografia.

Quindi se una comunicazione è crittografata end-to-end è sicura. Ma questo non significa che qualcuno non possa riuscire a leggerla. Significa solamente che i suoi contenuti sono criptati nel percorso da un’estremità all’altra.

Ma se una delle due “estremità” viene compromessa, se il nostro telefono viene violato (per esempio con uno spyware, o captatore informatico, come quello realizzato da NSO Group) o fisicamente confiscato dalla polizia e sbloccato, la crittografia non serve più a nulla.

1. WhatsApp

WhatsApp ha implementato la crittografia end-to-end (E2E) solo nel 2016 quando ha acquistato l’algoritmo di crittografia da Open Whisper Systems, la fondazione non-profit sulla quale torneremo in seguito a proposito di Signal.

Tuttavia WhatsApp presenta alcune caratteristiche che ne indeboliscono la sicurezza: quanto questo sia voluto, tenuto conto che parliamo di Facebook, non è facile saperlo…

In altre parole: WhatsApp protegge i messaggi dei suoi utenti con la crittografia E2E, ma non abbiamo alcuna certezza che i dati degli utenti di WhatsApp siano protetti anche rispetto al proprietario dell’app, cioè Facebook. Anzi è più che evidente che a Facebook interessino i dati degli utenti di WhatsApp (perché pagarlo 19 miliardi, se non per quei dati?). Ne abbiamo avuto conferma già nell’agosto del 2016, quando WhatsApp ha aggiornato i propri termini del servizio (ToS), indicando che ci sarebbe stato il collegamento tra i numeri di telefono detenuti da WA ed i profili di Facebook. La manovra di Facebook è stata poi bloccata dall’intervento dell’Antitrust UE, che ha inflitto nel 2017 una maxi-multa da 110 milioni di euro a Facebook. Successivamente e per gli stessi motivi anche l’Autorità garante della concorrenza e del mercato italiana (Agcm) ha sanzionato WhatsApp per 3 milioni di euro.

Ma possiamo essere certi che Facebook ci riproverà, come in effetti ha tentato di fare il 4 gennaio 2021 quando WhatsApp ha comunicato a tutti i suoi utenti l’aggiornamento dei termini di servizio e dell’informativa sulla privacy che sarebbe dovuta poi entrare in vigore dall’8 febbraio 2021. Questa volta ha dovuto fermarsi di fronte alle regole del GDPR.

I Metadati: il messaggio non è leggibile grazie alla crittografia E2E, ma WhatsApp ne conserva i metadati in forma non criptata. Questi metadati vengono salvati sui server di WhatsApp, che dichiara di farlo per migliorare la qualità del servizio.

Per capire cosa sono i metadati e perché non sono da sottovalutare, citiamo un tweet di Edward Snowden : “Are your readers having trouble understanding the term “metadata”? Replace it with “activity records.” That’s what they are”.

Dunque, nel caso di un messaggio i metadati sono, per esempio: data e ora di invio, i numeri di telefono del mittente e del destinatario, la loro localizzazione, ecc. Si tratta quindi di una “fingerprint” (impronta digitale elettronica) che aggiunge automaticamente dati identificativi. Tali dati possono fornire ad un soggetto terzo informazioni importanti. Questo permette di profilarci e di costruire il nostro grafo sociale (“Social Graph”). Avete presente Facebook? Appunto…

Backup delle chat: per impostazione predefinita, WhatsApp memorizza i messaggi in modo da consentirne il backup nel cloud di iOS o Android. Questo può essere comodo, nel caso un utente cambi smartphone. Tuttavia, se i nostri messaggi contengono informazioni riservate è opportuno disattivare il backup della chat: WhatsApp permette di farlo sia in iOS che in Android, attraverso il menù delle impostazioni.

Consigliamo di farlo, perché – a differenza dei messaggi, che sono crittografati E2E – i backup di WhatsApp sono trattati in modo diverso e meno sicuro.

Poiché su questo argomento c’è molta incertezza, abbiamo chiesto a Paolo Dal Checco, esperto di Digital Forensics, di fare chiarezza. Alla domanda “I backup di WhatsApp sono crittografati?” ecco cosa ci ha risposto: “Inizialmente i backup non erano cifrati. Lo sono da circa due anni, sia su Google Drive (per Android) che su iCloud (per iOS). Non dobbiamo però confondere la “cifratura end-to-end” (che riguarda i messaggi) con la “cifratura del backup”. Questo equivoco è causato anche dalle FAQ di WhatsApp stesso dove si trova scritto che “i file multimediali e i messaggi dei quali esegui un backup non sono protetti dalla crittografia end-to-end di WhatsApp quando sono su Google Drive. Il backup, infatti, non mantiene la cifratura end-to-end ma viene ricifrato con una chiave che WhatsApp conosce e invia all’utente via SMS. Questo significa che il processo non è sicuro al 100%: la chiave potrebbe essere rubata con una SIM swap fraud (clonazione della SIM). Se e quando invece sarà l’utente a poter scegliere la password, la sicurezza diverrà quasi totale. Aggiungiamo che la cifratura riguarda solo le chat, non gli allegati (“chats are always encrypted, while media files are not”) ed è chiaro come sia facile fraintendere”. Questo perché Google (sul cui cloud Drive risiede il backup dei telefoni Android) permette sì la cifratura del backup, ma non quella dei file multimediali, che quindi saranno archiviati in chiaro.

In altre parole: il backup è crittografato non con una password esclusiva dell’utente, ma con una chiave che Whatsapp conosce e che potrebbe usare per decifrarlo.

Nel caso di iOS la crittografia ai backup in iCloud “dovrebbe” essere stata implementata alla fine del 2016, secondo quanto dichiarato da un portavoce di WhatsApp a Forbes: “Quando un utente esegue il backup delle proprie chat attraverso WhatsApp su iCloud, i file di backup vengono inviati crittografati”.

A questo punto per riuscire a leggere questo backup è necessario avere accesso a una scheda SIM con lo stesso numero di cellulare che WhatsApp utilizza per inviare un codice di verifica che genera la chiave di crittografia per il backup iCloud. In altre parole: Whatsapp cifra i dati end-to-end ma poi i messaggi vengono salvati sui server Apple in modo non del tutto sicuro. Dato che Apple detiene le chiavi di crittografia per iCloud, un mandato di comparizione ad Apple o un hacking non autorizzato di iCloud potrebbe potenzialmente consentire l’accesso ai messaggi di WhatsApp salvati lì. Sembra che Apple abbia subito pressioni per non aggiungere la crittografia ai backup di iCloud da parte di FBI.

Aggiornamento di settembre 2021: con un post di Mark Zuckerberg su Facebook in data 10 settembre 2021, WhatsApp ha annunciato che darà ai suoi due miliardi di utenti la possibilità di caricare i loro backup di chat su iCloud di Apple utilizzando la crittografia protetta da password.

L’annunciata implementazione di WhatsApp risolverà la citata vulnerabilità di sicurezza consentendo agli utenti di crittografare e proteggere con password la loro cronologia di chat prima di caricarla sulla piattaforma iCloud di Apple.

Il rollout renderà i backup sicuri nei server iCloud remoti rendendoli illeggibili senza una chiave di crittografia. I backup crittografati saranno opzionali, e agli utenti verrà chiesto di salvare una chiave di crittografia a 64 bit o di creare una password associata alla chiave.

Secondo il whitepaper “Security of End-To-End Encrypted Backups” pubblicato in questi giorni da WhatsApp, quando un utente di WhatsApp crea una password legata alla chiave di crittografia del suo account, WhatsApp memorizza la chiave in un modulo fisico di sicurezza hardware (HSM) che agisce come una cassetta di sicurezza e può essere sbloccato solo utilizzando la password corretta.

WhatsApp sa solo che esiste una chiave in un HSM, non conosce la chiave stessa o la password associata per sbloccarla. Quando la password viene utilizzata per sbloccare l’HSM, viene rilasciata la chiave di crittografia che poi decifra il backup dell’account sui server di Apple. Se la password sbagliata viene inserita ripetutamente, tuttavia, i dati nell’HSM diventano permanentemente inaccessibili. WhatsApp saprà solo che esiste una chiave in un HSM, non la chiave stessa o la password associata per sbloccarla.

La funzione di backup criptato delle chat sarà lanciata nelle prossime settimane su Android (per gli utenti di WhatsApp che eseguono il backup su Google Drive) e iOS, e sarà disponibile in tutti i mercati in cui WhatsApp è operativo, il che potrebbe mettere l’azienda in contrasto con alcuni governi, che non gradiranno questa modifica.

Vedremo successivamente che le app considerate più sicure trattano i backup in modo migliore o – addirittura – non li permettono neppure, proprio per ragioni di sicurezza (come Signal, Wickr, Wire e Confide).

La formula dubitativa sulla forma dei backup in iCloud è motivata dal fatto che WhatsApp ha un codice proprietario (non open source) che non è accessibile per analisi da parte di terze parti. La non conoscenza del codice sorgente limita la trasparenza del prodotto e delle sue caratteristiche. Tratteremo della sicurezza del backup di iCloud anche nel successivo capitolo dedicato ad iMessage.

Altre notizie sull’uso di WhatsApp e sugli attacchi informatici che ha subito si possono leggere in questo mio articolo: “Le tecniche per spiare WhatsApp“, dove spiego anche quali sono le tecniche per spiare le chat altrui e come metterle in sicurezza.

2. Facebook Messenger

Valgono le stesse considerazioni – e perplessità! – già espresse per il “fratello maggiore” WhatsApp. Inoltre, per Messenger la crittografia E2E non è di default e deve essere attivata dall’utente: è l’opzione “Conversazioni segrete” che Facebook ha reso disponibile nel 2016.

Quindi i messaggi inviati senza questa funzionalità vengono criptati solo per l’invio al server di Facebook e quindi una seconda volta per l’invio al destinatario (mentre la crittografia end-to-end avviene direttamente tra il mittente e il destinatario). Ciò significa che sui server di Facebook rimane archiviata una copia dei messaggi, quindi, se richiesto dalla legge, Facebook potrebbe consegnare i vostri messaggi. É lecito avere dei dubbi…

3. Telegram

Telegram è uno dei principali concorrenti di WhatsApp. A marzo 2018 aveva raggiunto 200 milioni di utenti attivi nel mondo, ad aprile 2020 ha tagliato il traguardo dei 400 milioni. Il 13 gennaio 2021 ha comunicato di aver sorpassato i 500 milioni di utenti attivi.

È stata creata nel 2013 dai fratelli russi Pavel e Nikolaj Durov, ma oggi è bandita in Russia, perché non ha voluto consegnare le chiavi di crittografia alle autorità russe. Pavel Durov è stato definito “il Mark Zuckerberg della Russia”, perché aveva precedentemente creato (2006) il social VK (VKontakte), considerata la versione russa di Facebook. Durov ha abbandonato VK nel 2014, a causa delle ingerenze di Putin e – per lo stesso motivo – ha lasciato la Russia. Pavel Durov ha espresso giudizi molto critici sul concorrente WhatsApp, affermando che: “WhatsApp non solo non protegge i messaggi, ma questa applicazione viene costantemente utilizzata come Trojan per tracciare foto e messaggi“.

Telegram ha costruito il suo successo posizionandosi a mezzo tra una app di messaggistica ed un social network, ma in realtà non è la scelta migliore per chi cerca soprattutto comunicazioni sicure.

Proprio per la sua posizione “ibrida”, ha alcune funzioni molto pratiche, in particolare la possibilità di creare chat di gruppo con un massimo di 200.000 membri (in WhatsApp i gruppi possono arrivare al massimo a 256 membri).

Molto utili anche i canali, cioè gruppi “broadcast” in cui soltanto il proprietario può scrivere per diffondere aggiornamenti o notizie agli iscritti con modalità “uno a molti”. Funzionano come una newsletter e per questo vengono utilizzati da testate giornalistiche per pubblicare le notizie, attraverso messaggi Telegram contenenti il titolo della notizia ed il link all’articolo completo.

Telegram offre poi la possibilità di creare i BOT, simili ad auto-risponditori che possono essere attivati in automatico con precise stringhe di testo e richieste particolari. Questi BOT vengono creati (cioè programmati) da sviluppatori indipendenti, che utilizzano le funzionalità messe a disposizione dall’applicazione e per le quali Telegram fornisce istruzioni per l’uso.

Quando ricevono il comando giusto, i BOT rispondono eseguendo la funzione per la quale sono stati programmati. L’utente può inserire solo le domande (o le stringhe) necessarie all’ottenimento del risultato per cui il BOT è stato realizzato.

Indichiamo – a titolo di esempio – il BOT: @Username_bot. Se ci accediamo, potremo richiedere a Telegram se un determinato username risulta disponibile.

Oppure il simpatico BOT: @TriviaBot, dove possiamo provare a rispondere a quiz di vario genere.

Offre anche l’opzione “Chat vocali” (Voice chat), introdotto nel 2020. Questa permette di chattare con chiunque sia in linea o invitare altre persone tramite il menu dedicato. Le chat vocali di Telegram possono ospitare alcune migliaia di partecipanti.

Fino a poco tempo fa mancavano le Videochiamate (presenti ormai in tutte le app concorrenti): Telegram le ha aggiunte nell’agosto del 2020 – quindi sette anni dopo la nascita dell’applicazione – e dichiara che sono protette con la crittografia end-to-end, come pure le chiamate vocali. I dettagli sulla crittografia sono spiegati in questo articolo. Ha anche preannunciato il lancio delle videochiamate di gruppo.

Segnaliamo peraltro che la qualità delle videochiamate in Telegram non è elevata, sicuramente peggiore di quella di altre app, quali WhatsApp e Signal.

Si può fare la condivisione di file di ogni genere e pesanti fino a 2 GB.

Come altre app, ha l’applicazione desktop (denominata Telegram Desktop), sia per Windows che per macOS, che si sincronizza con il cellulare e funziona piuttosto bene.

Telegram e Crittografia

Uno delle ragioni per cui Telegram è da ritenere meno sicura di altre app (e della stessa WhatsApp) è che non ha la crittografia E2E impostata di default. È una delle poche app a fare questa scelta, un’altra è Facebook Messenger.

La crittografia E2E deve essere abilitata dall’utente, attivando le “chat segrete” . In caso contrario, se non si utilizza una chat segreta, il messaggio parte in modalità “chat cloud” ed i dati vengono salvati sui server di Telegram: questa è un’opzione senz’altro meno sicura.

Attivare le chat segrete richiede quindi una specifica azione da parte dell’utente e questa non è neppure del tutto immediata: si deve scegliere il contatto a cui scrivere, si clicca sull’icona del contatto e tra le opzioni disponibili si deve scegliere “Avvia chat segreta“. Da questo momento la chat con quel contatto sarà crittografata E2E e apparirà nell’elenco segnalata dal simbolo di un lucchetto.

Questa opzione però è un po’ macchinosa e non è conosciuta da tutti, quindi la maggior parte delle persone utilizza Telegram con le impostazioni predefinite. Non solo: sui messaggi in entrata non abbiamo nessun controllo, quindi sarà molto probabile che la maggior parte di questi non saranno crittografati E2E.

Da ricordare poi che solo le chat segrete (quelle E2E) non vengono sottoposte al backup, a differenza dei messaggi non crittografati. E – come abbiamo già spiegato – il backup della chat (sebbene comodo) rappresenta un punto di debolezza, potenzialmente attaccabile.

In sintesi: le chat ed i gruppi non hanno di default la crittografia end-to-end, ma semplicemente sono crittografati client-server. Questo significa che i messaggi arrivano ai server di Telegram, che potrebbe leggerli (escluse le “chat segrete”).

Significa anche che le comunicazioni sono potenzialmente accessibili ad ogni autorità governativa che sia in grado di obbligare Telegram a fornire le chiavi. In questo caso l’infrastruttura di Telegram si trova a Dubai, quindi diversamente da WhatsApp e Signal, Telegram LLC non deve sottostare alle norme USA.

Anche i gruppi e i canali Telegram non sono criptati di default: se troviamo un gruppo o un canale attraverso il motore di ricerca dell’app (si trovano gruppi di tutti i generi…), è molto probabile che le comunicazioni al suo interno non siano sicure.

Perché Telegram ha scelto di non usare di default la crittografia E2E? Pavel Durov lo spiega in questo articolo del 2017, dove definisce questa scelta “The Telegram Way”. Citiamo in sintesi:

“Nel 2013, quando stavamo lanciando Telegram, abbiamo considerato attentamente entrambi gli approcci. Sapevamo che non volevamo violare la privacy dei nostri utenti spostando la responsabilità dei loro dati a backup di terze parti come fanno WhatsApp o Viber. Così, dopo alcune ricerche, abbiamo deciso di introdurre 2 tipi di chat: le chat segrete e le chat cloud.

Le chat segrete sono chat criptate E2E che non vengono mai in nessun caso salvate. Le chat cloud sono criptate allo stesso modo, ma hanno anche un backup integrato nel cloud. Le chat cloud sono progettate per la maggior parte degli utenti – la maggioranza che in un’altra app come WhatsApp si affiderebbe ad uno storage di backup di terze parti meno sicuro. A differenza di quello che si ha nelle app di nicchia, il traffico tra gli utenti delle chat cloud e gli utenti delle chat segrete su Telegram è misto (la crittografia è la stessa in entrambi i casi, ma nelle chat cloud i nostri server hanno accesso alla chiave di crittografia), quindi gli individui non possono essere individuati e presi di mira in base al fatto che usano chat segrete e quindi hanno qualcosa da nascondere.

Ci sono quattro motivi principali per cui abbiamo deciso di utilizzare due tipi di chat invece di avere un solo tipo di chat come le vecchie app come WhatsApp:

1) A differenza di WhatsApp, noi non cediamo i dati dei nostri utenti a terzi tramite backup. Invece, ci affidiamo al nostro cloud storage crittografato, che crediamo sia molto più protetto di quello che possono offrire le megacorporations come Google e Apple. Per darvi un’idea di questa differenza: mentre Telegram non ha rivelato dati privati a terzi dal suo cloud finora, solo quest’anno Apple ha soddisfatto l’80% delle richieste di dati da parte del governo cinese.

2) A differenza di WhatsApp, possiamo permettere ai nostri utenti di accedere alla loro cronologia dei messaggi di Telegram da diversi dispositivi contemporaneamente grazie alla nostra sincronizzazione istantanea sul cloud. Così possiamo fornire una UX (user interface) facile e coerente su Mac, PC, iPad e anche server Linux.

3) A differenza di WhatsApp, su Telegram non è necessario memorizzare l’intera cronologia dei messaggi sul tuo telefono per tutto il tempo – puoi sempre scaricare i vecchi messaggi e i media su richiesta quando ne hai bisogno. Questo consente di risparmiare molto spazio su disco e memoria, il che è particolarmente importante per i nostri utenti nei mercati in via di sviluppo. Su Telegram, la carenza di storage locale non porta mai alla perdita di dati.

4) A differenza di WhatsApp, Telegram è in grado di fornire ai suoi utenti funzionalità avanzate, come le chat di gruppo persistenti fino a 10.000 membri (oggi portato a 200.000 membri, n.d.A.) o i canali senza limiti di dimensione massima. Queste tecnologie non possono essere implementate all’interno del paradigma “E2EE+backup di terze parti”. La nostra roadmap è piena di funzionalità che sono impossibili da costruire su un’architettura obsoleta come quella di WhatsApp che deve affidarsi a backup di terze parti invece di fare affidamento sul proprio cloud integrato accessibile in tempo reale”.

Quanto scritto da Durov ci aiuta a capire meglio il funzionamento di Telegram, ma – a parere di chi scrive – non porta argomentazioni convincenti a favore della soluzione scelta da Telegram. Sembra soprattutto il tentativo di volersi differenziare a tutti i costi dal concorrente WhatsApp: la frase più volte reiterata “A differenza di WhatsApp…” ne è la palese dimostrazione, così come la frase che conclude l’articolo: “Spero che questo post dia un’idea di come funziona Telegram e perché crediamo che la nostra architettura abbia più senso di quella delle app più vecchie.”

Alcune motivazioni per la verità sono sensate: Durov evidenzia come le app quali WhatsApp (citato ossessivamente…) si affidano a Apple iCloud e Google Drive per memorizzare la cronologia dei messaggi dei loro utenti e prevenire la perdita di dati nel caso in cui i loro utenti perdano i loro smartphone. Questi backup – come abbiamo già spiegato – non sono criptati E2E e vengono decriptati ogni volta che l’utente cambia smartphone e ripristina la cronologia dei messaggi. È vero che messaggi che inviamo e riceviamo finiscono nel cloud in forma non criptata e senza che questo sia segnalato all’utente in modo trasparente e chiaro. Durov è obbligato ad ammettere che “l’approccio di Signal/Wickr/Confide è più sicuro perché le chat non vengono mai salvate”, evidenziando però che questo rappresenta un limite se l’utente vuole migrare le chat su un altro dispositivo.

Telegram utilizza un algoritmo di crittografia proprietario, MTProto , sul quale molti esperti di crittografia hanno manifestato dubbi.

Sicuramente Telegram ha il vantaggio, essendo basata sul proprio cloud integrato, di permettere l’accesso alla cronologia dei messaggi Telegram da diversi dispositivi contemporaneamente, perché sono salvati nei server.

Ciò significa anche che Telegram non usa il nostro numero di telefono per funzionare. Questa è una differenza importante rispetto ai concorrenti WhatsApp e Signal (che invece associano l’utente ad un numero telefonico).

In realtà è comunque obbligatorio avere un numero di telefono per iscriversi a Telegram: questo è necessario per ricevere il codice di verifica in fase di registrazione. Eseguito questo passaggio, l’app offre poi la possibilità di scegliere di non condividere il proprio numero di telefono con le persone con cui si chatta: queste visualizzeranno solo il nome scelto. Per fare questo si dovrà accedere alle Impostazioni e nella voce “Privacy e sicurezza” sarà possibile decidere chi può vedere il nostro numero, scegliendo tra tre opzioni: Tutti, I miei contatti oppure Nessuno.

Il codice sorgente dell’applicazione è open source e chiunque lo può esaminare: qui il link per vederlo. Ma lato server il suo codice non è pubblico.

In conclusione: è sicuramente un prodotto di messaggistica molto pratico e ricco di funzionalità, che non è sottoposto alle logiche commerciali che caratterizzano WhatsApp. Sempre Durov ha affermato che “WhatsApp, come Facebook, condivide le informazioni degli utenti con quasi tutti coloro che affermavano di lavorare per il governo“.

Tuttavia, neppure Telegram può essere considerato il più affidabile in termini di sicurezza.

Aggiungiamo che a fine 2020 Telegram ha superato la soglia dei 500 milioni di utenti e Pavel Durov ha preannunciato l’intenzione di introdurre dal 2021 la pubblicità. Questo per finanziare i costi di gestione dell’infrastruttura, divenuti troppo onerosi con oltre 500 milioni di utenti. Questi costi fino ad adesso erano sostenuti dallo stesso Durov.

Vedere anche articolo per CYBERSECURITY360 “Telegram bocciata in privacy e sicurezza: peggio di Whatsapp, ecco perché“

4. Apple iMessage

iMessage è il sistema IM proprietario di Apple, che funziona solo in iOS.

É crittografato E2E e si affida ad Apple iCloud per memorizzare la cronologia dei messaggi degli utenti e prevenire la perdita di dati nel caso in cui questi perdano il loro smartphone. I messaggi criptati rimangono archiviati nei server di Apple per sette giorni prima di essere eliminati.

É importante sapere che vengono crittografati solo i messaggi tra gli utenti di iOS (quelli con il fumetto blu). Un messaggio ad un utente di Android verrà inviato come SMS normale (in verde) senza crittografia.

Il codice sorgente è segreto.

iMessage esegue il backup in iCloud e lo fa in forma crittografata. Ma, come abbiamo già spiegato nel capitolo dedicato a WhatsApp, questo backup non è crittografato E2E (come sono i messaggi), ma con una crittografia di cui Apple conosce la chiave.

Recentemente sono stati avanzati dubbi sul fatto che iCloud sia realmente crittografato (fonte Reuters).

Apple avrebbe abbandonato il piano per permettere agli utenti di iPhone di criptare i backup in iCloud, dopo le pressioni di FBI. La crittografia del backup in iCloud avrebbe impedito ad Apple di avere le chiavi per sbloccare i dati criptati, quindi questa non sarebbe più stata in grado di consegnare il materiale in forma leggibile, anche se richiesto con un ordine della magistratura.

La svolta sembra essere il risultato di un lungo braccio di ferro tra le richieste degli investigatori e la salvaguardia della privacy degli utenti da parte delle aziende tecnologiche.

Sia Apple che FBI si sono rifiutati di rilasciare dichiarazioni sulla gestione della crittografia da parte dell’azienda e nei rapporti con FBI.

Tuttavia è possibile ricavare maggiori informazioni consultando direttamente il documento rilasciato da Apple “Legal Process Guidelines – Government & Law Enforcement within the United States“, dove la stessa Apple illustra dettagliatamente cosa può e cosa non può fornire all’Autorità Giudiziaria degli Stati Uniti.

Ed al cap. III. Information Available from Apple, nei paragrafi dedicati a iCloud ed a iMessage abbiamo dettagli interessanti:

- iCloud: Tutti i dati dei contenuti iCloud memorizzati da Apple sono crittografati nel server. Apple conserva le chiavi di cifratura nei propri data center statunitensi. Le informazioni sui clienti di iCloud e i log delle connessioni con gli indirizzi IP, se disponibili, possono essere ottenuti con un mandato di comparizione o un procedimento legale più ampio. I log delle connessioni vengono conservati fino a 25 giorni.

- iMessage: Le comunicazioni iMessage sono cifrate end-to-end e Apple non ha modo di decifrare i dati iMessage quando sono in transito tra i dispositivi. I log di iMessage sono conservati fino a 30 giorni. I log di iMessage, se disponibili, possono essere ottenuti con un ordine ai sensi del 18 U.S.C. §2703(d) o un’ordinanza del tribunale o mandato di perquisizione.

Quindi la crittografia del backup di iCloud esiste, ma le chiavi sono in possesso di Apple stessa, che può accedere direttamente ai dati dell’utente, salvati sui suoi server. Questa rappresenta una protezione da eventuali attaccanti, ma non esclude la possibilità che un’autorità giudiziaria degli Stati Uniti possa avere accesso a questi dati, se ne fa richiesta. Il motivo per cui le chiavi di crittografia sono nella disponibilità di Apple è anche un altro e dimostra – ancora una volta – come la praticità d’uso sia preferita alla sicurezza. Se le chiavi fossero solo in possesso dell’utente (e non di Apple), se l’utente dimentica la password, perderebbe i suoi dati. Invece ora Apple può permettere una procedura di recupero della password dimenticata e consentire all’utente di recuperare i suoi dati in iCloud.

In realtà esiste la possibilità di avere un backup crittografato dell’intero contenuto dell’iPhone, ma non su iCloud. Lo si può fare collegando l’iPhone (o iPad) al computer con un cavo USB ed eseguire il backup su un file locale tramite iTunes (su Windows) o Finder (su Mac). Occorre selezionare l’opzione “Crittografa backup locali” per proteggere il backup locale con una password (che dovremo ricordare, per poter ripristinare il backup).

Per un ulteriore approfondimento sulla gestione del backup iCloud da parte di Apple , invito a leggere il dettagliato articolo di Paolo Dal Checco su Cybersecurity360.

Aggiornamento 30 gennaio 2021: con iOS 14, in iMessage è stato aggiunto un nuovo sistema di sicurezza chiamato “BlastDoor”. La notizia non arriva da Apple, che non ha dato informazioni sul funzionamento di questa nuova implementazione, ma è stata rivelata da Samuel Groß, (ricercatore di sicurezza presso Project Zero di Google) che ne ha parlato in questo articolo.

Secondo Groß, BlastDoor opera come una sandbox (cioè un servizio di sicurezza che esegue il codice separatamente dal sistema operativo) all’interno dell’app iMessagge per analizzati i dati non attendibili. In pratica, BlastDoor ispeziona preventivamente il contenuto dei messaggi, impedendo a qualsiasi codice dannoso all’interno di un testo di interagire con iOS o di accedere ai dati dell’utente.

Secondo Groß, il sistema BlastDoor di Apple è “il meglio che si sarebbe potuto fare data la necessità di retrocompatibilità e renderà la piattaforma iMessage notevolmente più sicura”.

5. Signal: la più sicura, consigliata da Edward Snowden

Signal è l’applicazione di messaggistica che gode della miglior reputazione tra gli esperti di sicurezza. È quella preferita da Edward Snowden, che ha affermato: “Use anything by Open Whisper Systems”, apprezzata dal famoso crittografo Bruce Schneier e consigliata dal New York Times che le ha dedicato un ampio articolo: “Worried About the Privacy of Your Messages? Download Signal”.

Signal è stata creata da Moxie Marlinspike con Open Whisper Systems, una fondazione non profit che sviluppa software open source per la sicurezza delle comunicazioni.

Marlinspike è tra i maggiori esperti mondiali di crittografia e sicurezza informatica oggi viventi. Dopo essere stato a capo della sicurezza Twitter, ha creato Open Whisper System, che si finanzia esclusivamente con donazioni, non richiede alcun pagamento ed è priva di pubblicità. Oggi Signal è un’organizzazione con sede in USA e classificata come non-profit 501(c)(3). Questo definisce le organizzazioni senza scopo di lucro, in particolare quelle che sono considerate enti di beneficenza pubblici o fondazioni per scopi religiosi, caritatevoli, scientifici, letterari o educativi. Per questo godono di particolari esenzioni fiscali.

A fianco di Signal c’è anche la Signal Foundation, creata nel febbraio 2018 da Moxie Marlinspike e da Brian Acton (co-fondatore nel 2009 di WhatsApp assieme a Jan Koum), che ha investito 50 milioni di dollari per avviarla.

Signal utilizza un protocollo di crittografia E2E proprietario: Signal Encryption Protocol ideato dallo stesso Marlinspike e considerato tra i più sicuri.

Signal Encryption Protocol è basato sull’algoritmo di cifratura ChaCha20, derivato da Salsa20. Entrambi sono stati ideati da Daniel J. Bernstein con l’obiettivo di garantire elevata sicurezza assieme a prestazioni elevate. ChaCha20 è infatti considerato più veloce e performante di AES.

Da aprile 2016 il Signal Encryption Protocol è stato implementato anche in WhatsApp e successivamente in Skype (gennaio 2018).

Ma Signal garantisce un livello di privacy e sicurezza superiore a WhatsApp, per i motivi che andiamo ad evidenziare.

Metadati: Signal – a differenza di WhatsApp – memorizza solo i metadati necessari per il suo funzionamento, che sono: il numero di telefono, la data di creazione dell’account e la data dell’ultima connessione ai server di Signal. Lo spiega nel suo sito: “The only Signal user data we have, and the only data the US government obtained as a result, was the date of account creation and the date of last use – not user messages, groups, contacts, profile information, or anything else.”

È bene evidenziare tuttavia che a Signal dobbiamo fornire il nostro numero di telefono (come per WhatsApp, ma non per Telegram), quindi questa applicazione, pur tutelando la privacy delle comunicazioni, non garantisce il completo anonimato.

Signal non salva alcuna informazione relativa alla conversazione ed i numeri di telefono vengono trasmessi al server, ma in forma crittografata.

Anche la lista dei nostri contatti rimane memorizzata solo sul dispositivo e viene acquisita in modo cifrato (non in chiaro). Per fare questo Signal utilizza un PIN (impostato dall’utente) che serve per supportare la cifratura dei contatti (e di altre funzionalità), che risiedono solo all’interno di Signal. Questo PIN è conosciuto solo dall’utente e non viene inviato a Signal.

Inoltre non salva i metadati dei messaggi sui propri server (come fa invece WhatsApp).

Il salvataggio dei dati sul dispositivo – e non su un server esterno – utilizza metodi di crittografia estremamente sofisticati, come il protocollo Extended Triple Diffie-Hellman (X3DH) e I’algoritmo Double Ratchet e le pre-chiavi, integrati impiegando Curve25519 (crittografia a curve ellittiche), AES-256 e HMAC-SHA256 come primitive crittografiche.

Tutto ciò rende Signal piuttosto sicura… ma non totalmente inviolabile. Questo perché la chat – che si trova nello smartphone – è crittografata, ma con una chiave che è presente all’interno del codice. Quindi la chat di Signal è accessibile ad un indagine forense, a condizione che l’investigatore abbia ottenuto l’accesso al dispositivo.

Questa “debolezza” non un limite solo di Signal, ma è presente anche in gran parte delle altre app di messaggistica, quali WhatsApp e Telegram. Una delle poche ad adottare una crittografia più sicura della chat è Wickr, come vedremo in seguito.

Backup: sempre per ragioni di sicurezza, in Signal i messaggi sono memorizzati localmente sul dispositivo e non vengono neppure salvati nel backup di iCloud (nel caso di iPhone). Solo in Android è disponibile una funzione di esportazione che può essere utilizzata esclusivamente per trasferire i messaggi da uno smartphone ad un altro.

Per questo, se qualcuno chiedesse a Signal di fornirgli i dati di un utente, questa non potrebbe darglieli, semplicemente perché non li ha!

Ed a chiedere questi dati potrebbe essere proprio il governo degli Stati Uniti: Signal ha sede negli USA, quindi è sottoposto alle leggi nazionali in materia di sorveglianza (CLOUD Act, FISA-702, in precedenza l’USA Patriot Act).

Questo è già successo, come spiega Signal nel suo blog: “Nel 2016, il governo degli Stati Uniti ha ottenuto l’accesso ai dati degli utenti di Signal attraverso un mandato di comparizione del Gran Giurì dell’Eastern District della Virginia. Tuttavia, non c’era (e non c’è ancora) nulla da ottenere.”

Nell’ottobre 2021, la polizia di Santa Clara (California) ha presentato a Signal un mandato in cui chiedeva informazioni su un certo utente, tra cui il suo indirizzo, corrispondenza, contatti, gruppi e registro chiamate, indirizzo IP e date di ogni connessione. La risposta di Signal – che si può leggere in questo post (vedere figura sotto) – è che non hanno dato nulla di quanto richiesto perché “è impossibile consegnare dati cui non abbiamo accesso”. Tra questi, cioè i dati a cui Signal non avrebbe accesso, ci sono i gruppi, i contatti, il nome profilo o avatar. Quindi, alla fine Signal ha consegnato solo la data di creazione dell’account e di quando si è connesso al servizio l’ultima volta.

Codice sorgente: quello di Signal è pubblico, secondo la logica dell’open source. Si trova su GitHub, quindi accessibile per analisi, mentre quelli di WhatsApp e di iMessage – in quanto prodotti commerciali – non lo sono.

Audit: Signal è stato sottoposto ad un audit di sicurezza da parte di un team indipendente, che ha valutato il Signal Messaging Protocol. Questo è quello che viene riportato: “Signal è ampiamente considerato il “gold standard” delle applicazioni di messaggistica criptata sicura. Un team internazionale di ricercatori sulla sicurezza ha dato alla piattaforma di messaggistica recensioni entusiastiche sulla sicurezza nel suo primo audit di sicurezza formale. I ricercatori dell’Università di Oxford nel Regno Unito, della Queensland University of Technology in Australia e della McMaster University in Canada hanno dato all’applicazione di messaggistica un giudizio positivo (a fervent thumbs up). “Non abbiamo trovato grandi difetti nel suo design, il che è molto incoraggiante”, hanno scritto i cinque ricercatori”.

Signal si basa su un software open source ed ha ora sviluppato anche una versione desktop che – come l’app – può essere utilizzata per inviare e ricevere messaggi privati, di gruppo, allegati e messaggi multimediali.

Signal è ancora un’app di nicchia, con una diffusione ancora piuttosto limitata, anche se nell’anno 2021 ha registrato un fortissimo incremento di download. Per effetto della crescita avuta nel 2021 si stima che sia utilizzata da almeno cinquanta milioni di utenti nel mondo.

Oltre alla diffusione molto inferiore a WhatsApp ed a Telegram, c’è anche un altro aspetto da considerare: in Signal – per ragioni di sicurezza – non è possibile fare il backup della chat e questo rappresenta una barriera di ingresso per quei tanti utenti che non vogliono perdere tutta la loro storia di messaggi quando cambiano i loro telefoni.

Infatti, uno dei processi più laboriosi da compiere su Signal è quello di trasferire tutti i messaggi e le chat da un dispositivo ad un altro. Per questo – e solo nel 2021 – è stata introdotta una procedura di trasferimento delle chat e dei messaggi da un dispositivo Android ad un altro, grazie a uno strumento di migrazione dedicato. Il trasferimento però non è possibile se il vecchio dispositivo non è presente e fisicamente vicino a quello nuovo (per esempio se è stato smarrito) e neppure se si passa da Android a iOS.

Quindi possiamo immaginare che l’utente medio continuerà a preferire la praticità d’uso e la diffusione rispetto alla sicurezza (purtroppo!).

Concludiamo ricordando una recente comunicazione della Commissione Europea al suo staff in materia di app di messaggistica. In una nota interna diffusa il 19 febbraio 2020 la Commissione ha raccomandato l’utilizzo di Signal per le comunicazioni tra il personale e le persone esterne alle istituzioni, in alternativa ad altre chat, Whatsapp in primis: “Signal has been selected as the recommended application for public instant messaging”.

6. Altre applicazioni di messaggistica

Esistono altre applicazioni IM che puntano alla sicurezza ed alla privacy. Sono poco conosciute ed hanno una diffusione ancora minore di Signal. Tuttavia possono rappresentare opzioni interessanti per quegli utenti che desiderino comunicare in modo sicuro.

Wickr, Threema e Wire e sono le scelte migliori, con Wickr che è quella dotata della crittografia più forte ed avanzata, pur non risultando la più semplice nell’utilizzo.

Vediamole in dettaglio:

Wire (di Wire Swiss GmbH): esiste dal 2014, il progetto è sostenuto dal co-fondatore di Skype Janus Friis. È gratuita e disponibile anche in versione desktop (per Windows, macOS e Linux). Linux). Fornisce anche le estensioni per i principali browser: Google Chrome, Mozilla Firefox, Opera o Microsoft Edge. Non esiste al momento l’estensione per Safari.

Esistono anche le versioni a pagamento per professionisti ed aziende, con funzionalità aggiuntive:

Wire Pro (costo di 5,83 $/utente/mese)

Wire Ent (costo 9,50 $/utente/mese)

Wire Red (prezzi a richiesta).

Wire si distingue per la qualità delle chiamate vocali e video e la possibilità di uso simultaneo fino ad 8 dispositivi collegati allo stesso account (funzione disponibile solo nelle versioni Pro e Ent). Le chat di gruppo possono arrivare fino a 128 persone. Nessun numero di telefono viene richiesto per la registrazione, che può essere fatta con un indirizzo email. Non è richiesto alcun accesso alla rubrica. I metadati collezionati sono anonimizzati.

Si possono inviare messaggi temporanei (effimeri) con timer di scadenza impostato dall’utente (da 10 secondi a 4 settimane).

Wire utilizza per la crittografia E2E dei messaggi il protocollo Proteus, che è un’implementazione di Axolotl protocol ed è open source su GitHub.

Per le chiamate 1:1 viene invece impiegato l’algoritmo di crittografia SRTP (Secure Real -Time Transport Protocol), un protocollo molto utilizzato nelle comunicazioni VoIP per garantire l’autenticazione dei messaggi, la riservatezza e la protezione contro la riproduzione.

Sebbene sia nata in Svizzera, alla fine del 2019 Wire è stata acquisita da una società statunitense, quindi sebbene gran parte del business di Wire continuerà ad essere gestito dalla sede svizzera, con la nuova proprietà statunitense non è del tutto chiaro quanta giurisdizione gli Stati Uniti avranno sui dati gestiti da Wire. Questo è preoccupante perché una società con sede in USA è sottoposta alle leggi nazionali in materia di sorveglianza (CLOUD Act, FISA-702, in precedenza l’USA Patriot Act). Il cambio di giurisdizione potrebbe mettere a rischio la privacy dei dati personali, che in Europa sono invece protetti dal GDPR.

Vedere anche articolo CYBERSECURITY360 “Wire: cos’è e come funziona l’alternativa a WhatsApp per chiamate sicure e di qualità”

Threema (di Threema GmbH): nata nel 2012, ha un software proprietario ed è a solo a pagamento (3,99 € per l’app per smartphone).

A livello enterprise viene offerta la soluzione Threema.Work, con costi che partono da 1,40 CHF/utente/mese.

Esiste anche una versione desktop per Windows e macOS, chiamata Threema.Web, che però è una web application, attivabile scannerizzando il QRcode con l’app su smartphone.

Non richiede un indirizzo email o un numero di telefono per creare un account: ci si può registrare in modo anonimo, perché è sufficiente indicare un nickname. In fase di registrazione viene creato un Threema ID casuale, composto da 8 caratteri tra A-Z/0-9. Questo rappresenta il codice che identifica l’utente e che viene usato nella crittografia. Threema ID è l’identificativo unico in Threema, non dipende da un numero di telefono e rende possibile utilizzare Threema in modo completamente anonimo, senza rivelare alcuna informazione personale. Email o numero di telefono possono comunque essere aggiunti a anche in un secondo momento, a discrezione dell’utente.

Non salva metadati e non comunica le informazioni relative al messaggio (mittente, destinatario, ora di invio e ricezione, ecc.).

È possibile fare il backup (da attivare nelle Impostazioni) dei dati importanti quali: chat, chiavi, lista contatti, ecc., attraverso la funzione Threema Safe. Questa crea un backup automatico crittografato (protetto da una password impostata dall’utente e conosciuta solo da questi) che è archiviato solo sul dispositivo (non su server esterni). Threema avvisa che in caso di perdita della password o di smarrimento del dispositivo non potrà aiutarci a recuperare questo backup

Permette di fare chiamate e videochiamate senza rivelare il proprio numero di telefono. Le chiamate Threema sono criptate end-to-end e quindi a prova di intercettazione. La qualità è ottima (tra le migliori) e può essere impostata dall’utente su tre livelli (Equilibrata, bassa, massima) a seconda della banda che si ha a disposizione.

La crittografia E2E impiegata da Threema utilizza componenti open source ed è dettagliatamente illustrata in questo whitepaper, dove vengono spiegati gli algoritmi e la progettazione della crittografia in Threema.

Viene impiegato l’algoritmo asimmetrico Elliptic Curve Diffie-Hellman (ECDH) e la cifratura simmetrica con XSalsa20. Memorizza i dati locali (come la cronologia dei messaggi in entrata e in uscita e l’elenco dei contatti) in forma criptata sul dispositivo stesso.

Il codice è open source ed i server di Threema si trovano in Svizzera, quindi sottostanno alle rigide regole di protezione dei dati vigenti sul territorio svizzero.

Diffusione: 4,5 milioni di utenti (dati aggiornati al 2018).

Vedere anche articolo CYBERSECURITY360 “Threema: cos’è e come funziona l’alternativa a WhatsApp per chat anonime”

Wickr (di Wickr® Inc.): creata nel 2012, con sede a San Francisco annovera tra i suoi clienti anche il Dipartimento della Difesa .

È disponibile per iPhone e Android (e versioni desktop, anche per Linux). Offre una versione per uso personale gratuita (Wickr Me) e una per professionisti e aziende a pagamento (Wickr Pro, da 4,99 $/mese). Implementa la crittografia E2E anche sulle chiamate, videochiamate e sulla messaggistica vocale. Non richiede per la registrazione né il numero di telefono (può essere inserito facoltativamente per poter essere trovati più facilmente), nè un’email: è sufficiente impostare un nickname. La versione Pro richiede un indirizzo email per creare il Wickr Pro ID. Il codice sorgente è disponibile su GitHub.

Ha la funzione di Rilevamento degli screenshot e la funzionalità Secure Shredder per impedire che i file già eliminati non siano recuperabili con strumenti o tecnologie particolari. Secure Shredder viene eseguito ogni volta l’app Wickr è in esecuzione. L’obiettivo è quello sovrascrivere i dati Wickr cancellati. Nella versione Wickr Pro questa funzione è potenziata per una sovrascrittura dei dati ancora più profonda e granulare.

Come Telegram, Wickr permette agli sviluppatori di creare bot personalizzati all’interno della rete Wickr, utilizzando il software di integrazione Wickr IO che è pubblico.

È stata una delle prime app ad implementare i messaggi a scomparsa: si può impostare una durata per i messaggi inviati, che alla scadenza si autodistruggono, senza lasciare traccia.

È considerata tra le più sicure, perché dotata di una crittografia molto forte (Wickr Secure Messaging Protocol che usa sia la crittografia simmetrica AES 256 che quella asimmetrica a curve ellittiche). In pratica la crittografia utilizzata impedisce a chi dovesse rubare o sequestrare (un’autorità di polizia con un mandato) il dispositivo di leggere i messaggi. Appunto perché Wickr non li conosce (Wickr la definisce “ignorance by design”).

Wickr crea un database di archiviazione crittografato su ogni dispositivo per memorizzare i dati sensibili come le chiavi d’identità, i messaggi e i dati dell’account. Questo database viene decriptato durante le sessioni di accesso attive e il suo contenuto viene utilizzato per le normali operazioni. Quando l’utente si disconnette, il database viene ricriptato con una chiave che viene rimossa dalla memoria locale. In questo modo, il materiale sensibile è sempre criptato quando l’app Wickr non è attiva.

Questa caratteristica, che poche altre applicazioni di IM hanno, rende molto complicata l’acquisizione forense di una chat di Wickr: in altre parole, un investigatore che riesca ad avere accesso allo smartphone, non riuscirà ad accedere direttamente all’applicazione Wickr, perché criptata.

Per l’elevato livello di sicurezza, Wickr viene scelta da chi ha particolarmente a cuore la privacy. Nel 2015, ad esempio, si è saputo che alcuni politici australiani di altissimo livello, compreso il Ministro delle Telecomunicazioni Malcom Turnbull, stavano usando Wickr per scambiarsi messaggi segreti. Wickr è molto apprezzata anche nel dark Web, dove è usata per gestire comunicazioni in attività illegali, quali acquisto di droga ed armi.

Aggiornamento: a giugno 2021 Wickr è stata acquisita (prezzo non divulgato) da Amazon Web Services, che ha annunciato l’integrazione immediata dei servizi di Wickr per i clienti AWS.

Vedere anche articolo CYBERSECURITY360 “Wickr, cos’è e come funziona l’alternativa a WhatsApp a prova di intercettazione”

Confide: disponibile in forma gratuita per iPhone e Android in 15 lingue (anche l’italiano). Esiste anche versioni a pagamento: Confide Plus (4,99 $/utente/mese) e Confide Pro (15,00 $/utente/mese), oltre all’applicazione desktop per Windows e macOS.

Nella fase di registrazione, memorizza anche il numero di telefono. Questo può essere reso invisibile e sostituito da un “nickname” mediante la “Modalità incognito”, che però è disponibile solo nelle versioni a pagamento.

A differenza delle app concorrenti, non ha chiamate e videochiamate. Si possono solo inviare videomessaggi (anche questi si cancellano dopo la visualizzazione).

Oltre ad usare nativamente la crittografia E2E, ha una caratteristica che la contraddistingue: è definita da Confide come tecnologia “Screen Shield”, introdotta nel 2018. Viene svelata una sola riga di un messaggio alla volta, scorrendo il messaggio con un dito. Inoltre, durante la presentazione del messaggio, il nome del mittente viene nascosto. Una volta letto, il messaggio si autodistrugge e con esso tutti gli allegati, comprese le registrazioni vocali. Il messaggio è a prova di screenshot, perché non viene mai visualizzato per intero. Questa è sì un’efficace protezione contro gli screenshot, suggestiva ma in realtà abbastanza poco pratica.

Solo nelle versioni a pagamento è presente anche la funzione di “message retraction”: permette agli utenti di richiamare (“un-send”) i messaggi non ancora letti.

Il codice sorgente non risulta essere disponibile open source.

Vedere anche articolo CYBERSECURITY360 “Confide: cos’è e come funziona l’alternativa a WhatsApp con i messaggi che si autodistruggono“

Silent Phone (di Silent Circle, LLC): il protocollo utilizzato da Silent Phone è ZRTP, che è stato sviluppato dal fondatore di Silent Circle Phil Zimmermann, famoso soprattutto per essere stato il creatore di PGP (Pretty Good Privacy). È considerato uno degli standard più sicuri per la comunicazione telefonica crittografata. Tuttavia il suo costo di 9,95 $ al mese lo rendono un prodotto molto poco diffuso. Il protocollo ZRTP (ove “Z” si riferisce al suo inventore, Zimmermann, mentre “RTP” significa Real-time Transport Protocol) è invece utilizzato nei cosiddetti “criptofonini”, di cui abbiamo parlato in questo articolo.

Un consiglio per concludere…

In conclusione di questo lungo articolo, vorrei sintetizzare quello che è il mio personale parere sull’uso delle app di messaggistica e la mia “personale classifica” che comprende, in ordine di preferenza:

Signal, Wickr, Threema, Wire..

Bocciate invece: WhatsApp, Telegram e Messenger.

Per un ulteriore approfondimento sulla messaggistica istantanea, rimando anche agli articoli:

- “Privacy delle App: facciamo attenzione”.

- “Chat sicura: quali sono e come scegliere le migliori app per conversazioni private” che ho scritto su CYBERSECURITY360, testata del Network Digital 360.

- “Messaggistica istantanea: quanto è sicura?” che ho scritto per la testata ICT Security Magazine.

© Copyright 2021 Giorgio Sbaraglia

All rights reserved.

Quest’opera è distribuita con Licenza Creative Commons Attribuzione – Non commerciale – Non opere derivate 4.0 Internazionale.