Proprio oggi su tutti i giornali è apparsa la notizia: “Attacco hacker contro la Farnesina. Violate le email, la pista porta ai russi”. La notizia arriva dal quotidiano inglese “The Guardian”.

L’attacco ai computer del Ministero degli Esteri pare risalire all’aprile del 2016, ma è stato scoperto solo in questi giorni. Sono stati realizzati con la tecnica – molto diffusa ed efficace – del PHISHING.

Ma che cosa è il phishing e come ci attacca? Ne parleremo in questo articolo.

Diciamo intanto che a violare i sistemi informatici della Farnesina sembra siano stati hacker russi. Sono molti i gruppi hacker russi, alcuni dei quali si sospetta siano collegati al Cremlino (che coordina le azioni di “cyber warfare” attraverso il Gru, l’intelligence militare russa). Si nascondono dietro a sigle e pseudonimi come Apt29 (noti anche Cozy Bear), Apt28 (Fancy Bear) e Guccifer 2.0.

Sono hacker molto esperti che sono stati capaci di compiere attacchi di grande rilevanza: Cozy Bear avrebbe hackerato nel 2016 la Casa ed i server del Partito Democratico USA, Fancy Bear dovrebbe essere responsabile degli attacchi al Parlamento tedesco ed a Tv5Monde.

Nell’attacco alla Farnesina questi hacker (The Guardian sembra ben informato nell’attribuire a loro l’azione) hanno usato un metodo molto semplice e molto diffuso: il phishing, di cui parleremo ora.

Il termine “phishing” deriva da “fishing” (letteralmente “pescare” in lingua inglese).

Il phishing è paragonabile ad una “pesca a strascico”: gli hacker inviano, con sistemi automatici, migliaia di email tutte uguali, sapendo che una percentuale di queste email raggiungerà lo scopo.

È una “pesca” che cerca di farci abboccare soprattutto con l’invio di email apparentemente normali, ma in realtà truffaldine. Email che sono costruite, più o meno accuratamente, per sembrare reali, come quelle che ci potrebbe inviare uno spedizioniere per comunicarci l’invio di un pacco, o come quelle che ci inviano i fornitori di servizi telefonici o di energia con le fatture allegate.

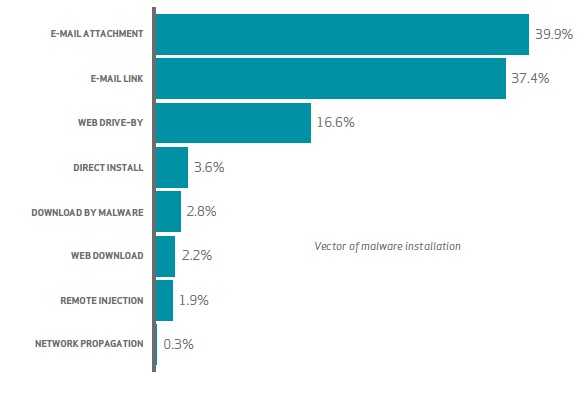

Negli ultimi anni il phishing è diventato lo strumento di attacco più diffuso. Rappresenta uno dei principali vettori di diffusione di malware, sia a livello privato che aziendale. Alcuni dati per illustrare il fenomeno:

- Le email di phishing rappresentano oltre il 75% dei vettori di attacco, come si può vedere nel grafico qui sopra. Per il 39,9% usano allegati malevoli, mentre per il 37,4% ci spingono a cliccare su link “infetti”.

- Nel 93% dei casi le email di phishing sono create per veicolare un Ransomware (la minaccia oggi più diffusa: ne parlo in questo articolo). La maggioranza di queste email viene bloccata dai sistemi antispam dei nostri computer, ma inevitabilmente qualcuna (magari perché confezionata con più cura) riesce a scavalcare i nostri sistemi di sicurezza. A questo punto tutto è nelle mani (e nella testa) degli utenti.

- Le statistiche ci dicono che nel 30% dei casi l’utente apre l’email.

- Non solo: il 13% degli utenti clicca anche sull’allegato (o sul link), permettendo al malware di entrare nel computer. A questo punto il disastro è fatto!

Vale qui la pena fare chiarezza su un aspetto sul quale c’è molta confusione: il computer viene infettato solo se si aprono gli allegati o si clicca sui link. Limitarsi alla lettura del testo dell’email non crea danni.

Quindi il phishing funziona e molto bene! Tanti “pesci” cadono nella rete e questo rende molto remunerativo il “lavoro” degli hacker (o più precisamente dei cybercriminali, perchè così è giusto definirli).

Perché tanti utenti fanno l’errore di abboccare? Perché ci lasciamo prendere dalla fretta, perché non ci fermiamo un attimo a chiederci se quella email era attesa e se ha senso che qualcuno ce l’abbia inviata. Basterebbe veramente poco per capire che quell’email ha qualcosa di strano: per esempio posizionando il mouse sull’indirizzo del mittente (ma, mi raccomando, senza fare clic!) per vedere se l’indirizzo email è diverso da quello che appare. Consiglio anche di passare il mouse sul link e leggerne il testo: se quello che leggiamo ha qualcosa di strano, meglio evitare di cliccare!

Un altro semplice ma utile consiglio: tutti noi riceviamo email dai fornitori di servizi (telefonia, energia, ecc.) e di norma in queste email sono allegate le fatture. Anche se l’email ci sembra assolutamente “buona” (e nella maggior parte dei casi lo è), consiglio di non cliccare per scaricare la fattura allegata. Molto meglio andare sul sito del fornitore, fare il login con le nostre credenziali e da QUI scaricare la fattura. Pochi secondi spesi in più che ci possono evitare disgrazie!

Ma torniamo al caso della Farnesina, perchè questo non è stato un attacco di semplice phishing. Esiste infatti una variante del phishing molto più subdola e pericolosa: è quella che si chiama SPEAR PHISHING, dove “Spear” significa fiocina: in questo caso il “pescatore” (l’hacker) non tenta una pesca a strascico, ma mira ad un preciso obbiettivo, che potrebbe essere per esempio una certa azienda. Nel caso del Ministero degli Esteri è lecito supporre che gli “orsi” (bear) russi abbiamo preparato proprio un attacco di spear phishing, e con grande cura. E non era finalizzato a introdurre ransomware, ma piuttosto ad installare software spia.

Lo spear phishing è stato sicuramente utilizzato (probabilmente in modo più artigianale) anche nel recente caso di cyberspionaggio definito “Eye Pyramid” di cui ho parlato in questo articolo.

L’obbiettivo di un attacco di spear phishing viene accuratamente selezionato e studiato. Gli attaccanti acquisiscono una conoscenza delle vittime e le email inviate vengono preparate appositamente per catturarne l’attenzione ed indurle in errore. In questo caso potremmo trovarci davanti ad email non più inviate con sistemi automatici, ma piuttosto personalizzate con nomi ed informazioni dettagliate. Non ci troveremo davanti email con errori ortografici e traduzioni più o meno sgangherate e quindi diventa molto più difficile smascherare l’email che ci arriva. E questa, molto probabilmente, non sarà neppure stata bloccata dall’antispam, proprio perché costruita con più cura.

In questi casi è solo l’utente che può fare la scelta e quindi diventa ancora più importante il “fattore H” (the human factor) cioè la persona.

In molti casi le email di phishing utilizzano anche le tecniche del “social engineering” (ingegneria sociale) per essere più efficaci nel far abboccare l’utente.

Che cosa è il “social engineering“, conosciuto anche come “human hacking“?

Semplicemente gli hacker puntano a FREGARE IL PROSSIMO CON LA PSICOLOGIA, cercando di indurre l’utente a fidarsi del contenuto del messaggio che mandano e quindi ad eseguirne i comandi.

Il social engineering è fatto apposta per aggirare gli strumenti di protezione installati sui computer: quando il sistema non ha falle da sfruttare, si punta sulle debolezze e sulla curiosità delle persone. In particolare il social engineering fa leva sulle “vulnerabilità” umane:

- Autorevolezza

- Colpa

- Panico

- Ignoranza

- Curiositá

- Desiderio

- Avidità

- Compassione e buoni sentimenti

In altre parole: siamo noi ad aprire la porta all’attaccante che bussa!

Il Social engineering funziona particolarmente bene nei social network, dove è noto che le persone abbassano la guardia e sembrano credere a qualunque cosa gli venga inviata.

Ma i rischi sui social network sono tanti e così variegati da meritare una trattazione a parte. Al prossimo articolo!

© Copyright 2017 Giorgio Sbaraglia

All rights reserved.